Már az okostévénket is megtámadhatják

Az ünnepek közeledtével és a boltok év végi akcióinak köszönhetően egyre több okostévé kerül a háztartásokba. Ezek a készülékek lehetővé teszik a felhasználók számára, hogy az interneten böngésszenek, streamelt tartalmakat nézzenek, illetve alkalmazásokat töltsenek le és telepítsenek a készülékekre. Az eszközök ugyanakkor lehetőséget nyújtanak a kiberbűnözők számára is, hogy többféle módon támadják a felhasználókat. A Symantec szakemberei összegyűjtötték a leggyakoribb módszereket, és tanácsot adnak a hatékony védekezéshez is.

A számos kényelmi és szórakoztató funkcióval rendelkező okostévék hamar elterjedtek a háztartásokban és a vállalatoknál. Egyes előrejelzések szerint csak Észak-Amerikában és Nyugat-Európában 2016-ra százmillió internetre kapcsolódó TV-készülék lesz. Ez remek lehetőségeket kínál az internetes bűnözőknek is, akik különféle célok érdekében, sokféle módon támadhatják az okostévéket és használhatják fel ezeket a tulajdonos tudta nélkül.

A támadások leggyakoribb okai általában a zsarolás (ransomware), a hirdetések lekattintását szolgáló klikkeléses csalások, a botnetek futtatása, a digitális fizetőeszközök (bitcoin) bányászata, hozzáférés a hálózaton lévő más eszközökhöz, illetve a zsaroláshoz vagy későbbi támadáshoz felhasználható adatok ellopása.

A támadások leggyakoribb módszerei

MitM támadások

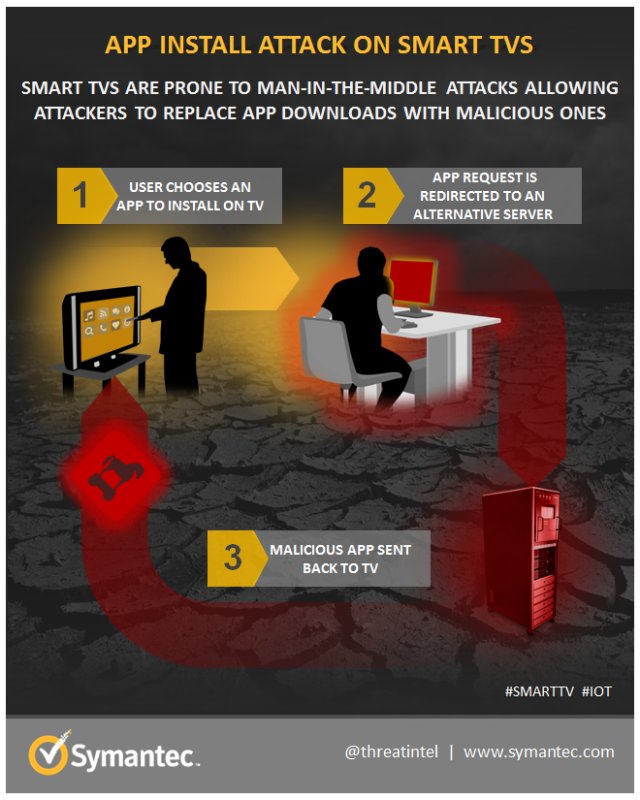

Az okostévék nagy többségén jelenleg négy operációs rendszer fut: Tizen, WebOS 2.0, Firefox OS, és Android TV (az Android 5 Lollipop egy verziója). A támadások leggyakoribb formája a kártevők telepítése a készülékre. Az USB portról feltelepülő kártevő vagy a hivatalos oldalról letöltött fertőzött alkalmazás mellett más módszereket is használhatnak a támadók. Ezek egyike a közbeékelődéses támadás (man-in-the-middle – MitM). Ennek során a támadónak ugyanazon a hálózati útvonalon kell elhelyezkednie, mint a célpont, ami megoldható a Wi-Fi jelszó ellopásával vagy a DNS kérések eltérítésével.

A készülék által létesített hálózati kapcsolatok közül nem mindegyik használ SSL titkosítást, vagy ha igen, akkor nem minden esetben ellenőrzi teljesen az azonosítók valódiságát. Amikor a felhasználó letölt egy alkalmazást, a támadó a közbeékelődéses támadás segítségével másik szerverre irányítja a kérést, így a készülék nem a kívánt alkalmazást tölti le a hivatalos szerverről, hanem a kártevővel fertőzöttet a támadó szerveréről.

Zsarolóvírusok (ransomware)

A Symantec munkatársai saját eszközeiken próbálták ki a zsarolóvírusok (ransomware) működését. Az Android rendszert használó készülékre olyan zsarolóvírus telepítése volt a cél, amely a mobileszközöket is képes megfertőzni. A szakemberek által használt készüléken egy előre telepített játékportál volt található. Ez a portál nem használt titkosítást a szerverrel való kommunikálás közben, így a szakemberek az MiTM módszer segítségével egy játékprogram helyett zsarolóvírust telepítettek a készülékre. A kártevő szinte azonnal működésbe is lépett, és blokkolta a készülékhez való hozzáférést. Megjelent a képernyőn a váltságdíjat követelő üzenet, és a készülék használhatatlanná vált. Ezt a blokkolást csak bizonyos összeg kifizetése után szüntetik meg a bűnözők, de némely esetben a fizetés után sem oldják fel a korlátozásokat és a titkosítást.

Sebezhetőségek kihasználása

A támadók a tévékészülékek sérülékenységeit is kihasználják. Az okostévéket gyakran használják az interneten való böngészésre, a támadóknak csupán egy fertőzött weboldalra kell irányítaniuk az eszközöket, amely felméri a tévék sebezhetőségeit, és kihasználva a hiányosságokat kártevőket telepít a készülékekre.

Frissítések, vagy azok hiánya

A legtöbb okostévé automatikusan ellenőrzi, letölti és telepíti a frissítéseket, mikor a készülék nincs használatban. Azonban hiába ad ki a fejlesztő rendszeres frissítéseket a tévén futó operációs rendszerekhez, a készülék gyártója juttatja el ezeket a felhasználókhoz, így a köztes időben a tévé sebezhető marad. Például bizonyos készülékek még hónapokkal a Stagefright bug javítása után is sebezhetőek maradtak.

Egyes készülékek SSL titkosítás nélküli kapcsolaton keresztül töltik le a frissítéseket, így ez a hálózati forgalom is átirányítható egy MitM támadó által.

Távoli kezelést biztosító alkalmazások

A távoli elérést biztosító alkalmazások általában mobileszközökre telepíthetők, és az úgynevezett challenge-response PIN segítségével történik ezek engedélyezése. A hálózaton lévő támadó betekinthet az alkalmazásba és reprodukálhatja a kiadott utasításokat (csatornaváltás, hangerő, kikapcsolás), illetve a bűnözők számára is irányíthatóvá válnak a hálózaton lévő eszközök, amelyik így DoS támadások vagy távoli kódtelepítésre is felhasználhatók.

Hogyan védekezhetünk a támadók ellen

Még nem jelentek meg széles körben az okostévéket célzó támadások, de ez nem jelenti azt, hogy a jövőben nem kell számolnunk ilyen akciókkal. Ahogy a Smart TV készülékek terjednek, a bűnözők számára is egyre vonzóbb célpontot jelentenek, a tulajdonosoknak ezért érdemes megfontolni az alábbiakat a kockázatok csökkentésének érdekében:

· A vásárlások és a beállítások során olvassuk el az adatvédelmi nyilatkozatot, hogy megértsük, milyen adatokat adunk ki magunkról. Sok vállalat megosztja vagy eladja adatainkat egy külső cégnek, így érdemes alaposan megvizsgálni ezeket a szabályokat és hatásukat a személyes adatainkra.

· Legyünk körültekintőek az ismeretlen forrásból származó és/vagy ellenőrizetlen alkalmazások telepítése során.

· Engedélyezzük a hitelesítést az eszközeinken.

· Változtassuk meg a személyes és a biztonsági beállításokat.

· Blokkoljuk azokat a funkciókat, amelyeket nem használunk (kamera, mikrofon), és ha a készülék kamerával is rendelkezik, akkor fontoljuk meg annak letakarását.

· Blokkoljuk vagy védjük jelszóval az eszköz távoli irányítását.

· Használjunk erős titkosító algoritmusokat (WPA2) a Wi-Fi hálózat beállításához.

· Használjunk vezetékes kapcsolatokat a vezeték nélküli helyett.

· Otthon külön hálózatra állítsuk be a készülékünket (pl. vendég hozzáférés), amelynek segítségével csökkenthetjük a fertőzött eszközök esetleges hatásait a többi mobileszközünkre.

· Legyünk óvatosak használt készülék vásárlásakor, ellenőrizzük, hogy az eszköz nincs-e megfertőzve már valamilyen kártevővel.

· Nézzünk utána a gyártó vagy alkalmazásfejlesztő biztonsági előírásainak és a frissítések gyakoriságának.

· A megjelenés után azonnal telepítsük a frissítéseket, lehetőleg állítsunk be automatikus frissítést.

Az internetre kapcsolódó eszközük (IoT) biztonságának javításáért a Symantec támogatja az Online Trust Alliance nonprofit szervezetet, amely biztonsági és adatvédelmi szabványokat fejleszt az okoseszközök számára.

Kapcsolódó cikkek

- Az interneten is háború dúl az Iszlám Állam ellen

- Lehetetlen elbújni az interneten

- Az Anonymus totális háborút hirdetett az Iszlám Állam terroristái ellen

- 100 millió felhasználó banki adatait lopták el

- Megszaporodtak az amerikai hivatalos személyek elleni iráni hackertámadások

- Feltörték a Vatikán könyvelőjének számítógépét

- A CIA igazgatója szerint mindenki adatai sebezhetők az interneten

- Négymillió internet-előfizető személyes adatát lopta el egy tizenöt éves hacker

- Szélhámosok küldenek SMS-t az adóhatóság nevében

- Palesztin szimpatizáns törhette fel a CIA igazgatójának e-mailjét

Biztonság ROVAT TOVÁBBI HÍREI

A Rakuten Viber elnyerte a SOC 2 Type 2 tanúsítványt

A Rakuten Viber, a világ egyik vezető kommunikációs platformja, amely nagy hangsúlyt fektet a biztonságos és privát kommunikációra, sikeresen teljesítette a Service Organization Control (SOC) 2 Type II tanúsítványt. A SOC 2 az American Institute of Certified Public Accounts (AICPA) által kidolgozott ellenőrzési szabvány. Szigorú keretrendszerét úgy alakították ki, hogy biztosítsa az ügyféladatok biztonságát, rendelkezésre állását, bizalmas jellegét és védelmét.