Ex kolléga = extra veszély?

„A jó művészek másolnak, a nagyszerű művészek lopnak." – Steve Jobs

Amikor egy cég és egy alkalmazott útjai elválnak, a távozó munkatársnak vissza kell adnia a céges eszközeit, például telefonját vagy számítógépét, és elvinnie a személyes tárgyait az irodából. A fizikai eszközökkel teljesen egyértelmű a helyzet, de a virtuális javakra már nem fordítanak mindenhol ekkora figyelmet. Pedig komoly kockázatokat jelenthet, ha egy exkolléga a távozása után is hozzáfér a céges erőforrásokhoz és adatokhoz, esetleg lehetősége volt arra, hogy magával vigyen fontos információkat. A NetIQ szakértői szerint a kockázat egyszerűen minimalizálható.

Számos vállalatnál bevett gyakorlat, hogy a hivatalos felmondást tartalmazó e-mailt másolatban elküldik az IT-részlegnek is, így az illetékesek is tudnak arról, hogy vissza kell venniük az alkalmazott laptopját és pendrive-jait, illetve meg kell szüntetniük a hozzáférését a rendszerhez. Ez az eljárás ugyanakkor nem törli el az összes kockázatot, amit egy volt alkalmazott okozhat. Maradhatnak még fenyegetések például abban az esetben, ha a hozzáférések követése nem központosított, vagy ha a munkatárs olyan felhőalapú fiókokat is elért, mint például a Google Docs, illetve akkor is, ha esetleg megosztott és ezáltal anonim rendszergazdai jogosultságokkal is rendelkezett.

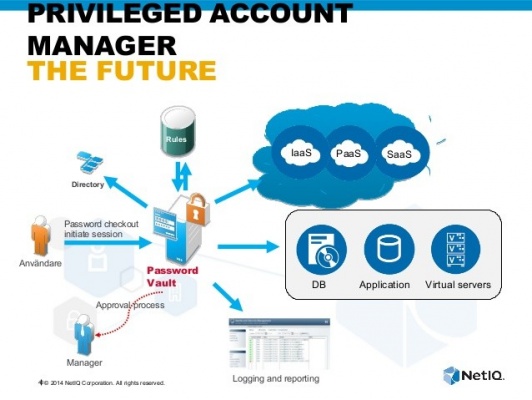

A fenti kockázati tényezők természetesen orvosolhatók olyan eszközökkel, amelyeknek egyéb területeken is hasznát látja a vállalat. Az általános hozzáférések biztonságát például felhasználóközpontú, szerepalapú megoldásokkal, illetve egypontos bejelentkezéssel (single sign on) lehet erősíteni. A rendszergazdai jogosultságok megfelelő használatáról pedig egy, a kiemelt hozzáférések felügyeletére kialakított szoftver segítségével gondoskodhat a vállalat, ilyen többek között a NetIQ Privileged Account Manager.

Átfogó stratégia, összehangolt eszközök

Az viszont már hibrid megközelítést igényel, hogy az alkalmazott felmondására is felkészüljön a vállalat, hiszen ebben az esetben a dolgozó anélkül tehet lépéseket, hogy a cég tudna a szándékáról. A kockázat pedig elég nagy: egy felmérés szerint a távozó alkalmazottak negyede visz magával adatokat az előző munkahelyéről, és 95 százalékuk szerint erre azért van lehetőség, mert a vállalatnak nem volt vonatkozó előírása és megfelelő technológiája, vagy egyszerűen figyelmen kívül lehet hagyni azokat.

A legtöbb helyen már megvannak az alapok, például egy biztonsági információ- és eseménykezelő (SIEM) megoldás képében. Ugyanakkor ezt a terméket is mindenképpen ki kell egészíteni egyéb szoftverekkel, különben a SIEM rendszernek tűt kell keresnie a szénakazalban. Fontos elem például a személyazonosság-kezelés, amely automatikusan, előre meghatározott szabályok alapján, emberi beavatkozás nélkül, valós időben ellenőrzi a személyazonosságokat és hozzáféréseket.

Ezenfelül jól jön egy hozzáférés-felügyeleti eszköz is, amelynek segítségével az informatikai szakemberek olyan paraméterek mentén gyűjthetik és elemezhetik a felhasználói fiókhoz kapcsolódó információkat, mint az adott felhasználói csoport általános jellemzői, a kiosztott jogosultságok, illetve a nagyobb kockázatot jelentő alkalmazások. A hozzáférés-felügyeleti és személyazonosság-kezelési eszközök integrációja révén a vállalatok automatizálhatják a jogosultságok visszavonását, így a kockázatok is csökkenthetők.

Vigyázó szemeteket a felhasználókra vessétek!

A felhasználói tevékenységeket és a változtatásokat monitorozó eszköz segítségével a vállalat biztonsági szakértői valós időben észlelhetik és kezelhetik a potenciális behatolásokat. Ez a rendszer intelligens módon, automatikusan képes riasztásokat küldeni az engedély nélkül végrehajtott konfigurációs módosításokról a különböző rendszerekben és alkalmazásokban, illetve olyan helyzetekben is, amikor kritikus fájlokat érnek el vagy változtatnak meg. A kiemelt fiókok felügyeletéhez használható megoldások pedig képesek zárolni az egyes felhasználókhoz rendelt vagy éppen a megosztott fiókokat, és automatikusan követik, pontosan ki és mikor éri el az egyes fiókokat az egyes rendszereken. A valós idejű, intelligens keylogger funkció továbbá azt is elárulja, pontosan milyen műveleteket hajtott végre az illető az adott fiókkal.

Az adatvesztés megakadályozására is rendelkezésre állnak különféle DLP (data loss prevention) megoldások, amelyek figyelemmel kísérik, mely fájlokat nyitják meg vagy másolják. Egy ilyen eszköz a megfelelő beállításokkal együtt meg tudja akadályozni a hordozható memóriaeszközök csatlakoztatását a szerverekhez, asztali gépekhez és laptopokhoz, valamint azt is képes felügyelni vagy megtiltani, hogy a felhasználók e-mailhez csatolják, illetve a felhőbe vagy hordozható eszközre másolják a fájlokat.

Kapcsolódó cikkek

- CERT minősítést szerzett a Menedzselt Kiberbiztonsági Műveleti Központ

- Szigorodó szabályozások: új EU-s adatvédelem

- Mikroadatközpont ipari környezetben

- A hozzáférés-hitelesítés 1x1-e

- A vállalati adatvesztés elképesztő okai

- „Szívdobbanásnyi” védelem a behatolók ellen a Heartbeattel

- Az IoT elmosódó határai új biztonsági stratégiát igényelnek

- Időtálló hitelesség: 12 288 bites kulcshosszúságú tanúsítvánnyal sikerült elektronikus aláírást végrehajtani

- Végleges az idei Ethical Hacking Konferencia programja

- Miért elkerülhetetlen a szolgáltatási modellre való áttérés az IT-biztonsági iparág számára?

Színes ROVAT TOVÁBBI HÍREI

A múlt feltárása, a jövő segítségével!

Kevés izgalmasabb terület létezik a régészetnél. Vajon mi rejtőzik a régi idők, épületek falai mögött? Felfedezések, meglepetések sokasága, amire nem igazán lehet felkészülni. Egy ilyen terepmunkát azonban nem lehet csak úgy, ásóval elvégezni, és még Indiana Jonesnak is óriási segítség egy-egy digitális, innovatív, 21. századi eszköz!

Megéri-e az elektromos autózás?

Az elektromos autók használata ugyan már nem új keletű dolog, mégis még mindig nagyon megosztó témának számít. Vannak megrögzött ellenzői és szinte már vallásos áhitattal tisztelői is ennek a közlekedési eszköznek, de az igazság vélhetően valahol a kettő között lesz. Nagyban múlik ugyanis sok dolog azon is, hogy milyen felhasználói szokásaid vannak a mindennapokban. A következő cikkben azonban összegyűjtöttük az elektromos autózás néhány pozitívumát.

Mire jók a chatbotok?

Éjjel-nappal elérhető chates ügyfélszolgálatot fenntartani igen költséges. A legtöbb weboldal számára nem is érné meg. Van azonban egy módszer, amivel jelentősen lehet növelni a felhasználói élményt, mégpedig chatbot használatával.

Hogyan válassz szoftverfejlesztő céget 5 lépésben?

Ha jelentős tőkét, erőforrásokat és időt fektetsz be egy szoftverfejlesztési projektbe, akkor egyáltalán nem mindegy, hogy milyen cégnek szervezed ki az adott feladatot.

Hát persze hogy dráma!

A Super Bowl reklámjai kapcsán szinte minden évben születik egy cikk Amerikában élő és dolgozó barátunk, Horváth Laci tollából, az idén azonban a marketing mellett szó esik az izgalmakról és a bírókról is...