A Kaspersky Lab nulladik-napi sérülékenységet azonosított a Microsoft Internet Explorerben

Április végén a Kaspersky Lab termékei proaktívan detektáltak egy korábban nem ismert exploitot, amelyről a cég szakértőinek további elemzése után kiderült, hogy a CVE-2018-8174 egy nulladik napi biztonsági rés az Internet Explorerben. A szakértők szerint célzott támadások során használhatták.

Érdekesség, hogy ezt az exploitot egy Microsoft Word dokumentumba töltötték le, ez az első alkalom, hogy ilyen módszert használtak. Fontos megjegyezni, hogy a Microsoft Word egy elméletileg teljesen javított verziójánál sikerült az exploitot kihasználni.

Az észlelés után a Kaspersky Lab azonnal jelezte a biztonsági rést a Microsoftnak, a patch május 8-tól elérhető ezen a linken.

Kép forrása: Kaspersky Lab

Az exploit egy olyan szoftver, amely más szoftverek hibáit vagy sérülékenységét használja ki azzal a szándékkal, hogy rosszindulatú kóddal fertőzze az áldozatokat. Az exploitok használata széleskörű, kezdve az egyszerű bevételt kereső kiberbűnözőktől a kifinomult nemzetállamok által támogatott, célzott támadásokat kivitelező bűnözői csoportokig.

Ebben a konkrét esetben az azonosított exploit egy nulladik-napi sebezhetőséget kihasználó kártékony kódon alapult – egy tipikus UAF (use-after-free) hiba kiaknázása, amikor egy legitim kód, jelen esetben az Internet Explorer egyik kódja, hibás memóriafeldolgozási logikát tartalmaz. Ez egy szabad memóriával bíró kód-kommunikációt eredményezett. A legtöbbször ez egy egyszerű böngésző crash-t okoz, de az exploit segítségével a támadók átvették a gépek felett a kontrollt.

Az exploit alaposabb elemzése azt mutatta, hogy a fertőzés a következőképp zajlik:

- Az áldozat rosszindulatú RTF Microsoft Office dokumentumot kap,

- A kártékony dokumentum megnyitása után letöltődik az exploit második szakasza – egy rosszindulatú kóddal ellátott HTML oldal,

- A kód aktiválja a memória UAF hibáját,

- A rosszindulatú kód letölti a shell kódot.

Kép forrása: Kaspersky Lab

„Ez a módszer kényszerítette az Internet Explorer betöltését, függetlenül attól, hogy milyen böngészőt használunk. Szerencsére a gyors és proaktív észlelés, majd a javítás kiadása jelentősen szűkítette a bűnözők lehetőségeit. Azt javasoljuk a szervezeteknek és a magánfelhasználóknak, hogy azonnal telepítsék a frissítéseket, mielőtt ez az exploit népszerűvé válik és elterjed a használata a kiberbűnözők körében.” – mondta Anton Ivanov, a Kaspersky Lab biztonsági kutatója.

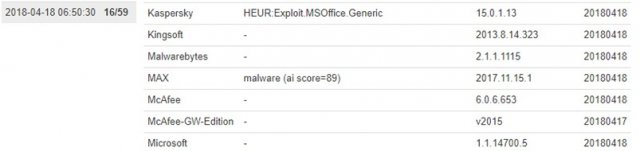

A Kaspersky Lab termékei sikeresen észlelik és blokkolják az exploitot az alábbiak szerint:

- HEUR:Exploit.MSOffice.Generic – RTF dokumentum

- PDM:Exploit.Win32.Generic – IE exploit – észlelés az Automatic Exploit Prevention módszerrel

- HEUR:Exploit.Script.Generic – IE exploit

- HEUR:Trojan.Win32.Generic – Payload

Bővebb információt ezen a linken olvashat.

Kapcsolódó cikkek

- A tudatosság hiánya okozza az egyik legnagyobb veszélyt a vállalkozások számára

- Okos autók: óriási költségek és hatalmas kockázatok

- Szülőrendőrség: a teljes online elzárás nem mindig a legjobb megoldás

- Újabb kémprogramot lepleztek le a Kaspersky Lab kutatói

- Több nőt az IT szektorba!

- Visszatértek a tartós, akár több napos DDoS rohamok

- A Kaspersky Lab azonosította az ipari infrastruktúrák rombolásáért felelős Rejtőzködő Jetit

- Több millió alkalmazás felhasználóadatai vannak veszélyben

- Kriptovaluták és digitális pénztárcák

- Új stratégiával és fegyverkészlettel támadnak a kiberbűnözők

Biztonság ROVAT TOVÁBBI HÍREI

A Rakuten Viber elnyerte a SOC 2 Type 2 tanúsítványt

A Rakuten Viber, a világ egyik vezető kommunikációs platformja, amely nagy hangsúlyt fektet a biztonságos és privát kommunikációra, sikeresen teljesítette a Service Organization Control (SOC) 2 Type II tanúsítványt. A SOC 2 az American Institute of Certified Public Accounts (AICPA) által kidolgozott ellenőrzési szabvány. Szigorú keretrendszerét úgy alakították ki, hogy biztosítsa az ügyféladatok biztonságát, rendelkezésre állását, bizalmas jellegét és védelmét.