Ismét feltűnt a rejtve lájkoló kártevő

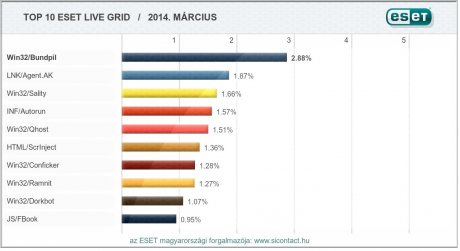

Az ESET márciusi víruslista élmezőnyében nincs különösebb változás az elmúlt hónapokat tekintve. Továbbra is a Win32/Bundpil féreg vezeti a listát, amit a különféle utasítássorozatokat kártékony szkriptekké összefűző LNK/Agent trójai követ. A mezőnyben egy szinte őskövületnek számító hálózati féreg találaható: hat éve szerepel a Microsoft Windows MS08-067 biztonsági hibáját kihasználó Win32/Conficker a TOP10 között.

Az ESET Radar Report e havi kiadása, a különféle e-mailben és évek óta már a közösségi oldalak üzeneteiben is terjedő hoaxokról számol be. Sokan tudják már, hogy a „Bill Gates elosztja vagyonát, küldd tovább", vagy a „CNN szerint egy megállíthatatlan számítógépes vírus terjed, küldd tovább" típusú levelek szimpla átverések.

Ha bármilyen másik hihetetlennek hangzó hír mellett azt kérik tőlünk, hogy kattintsunk a mellékelt linkre, illetve küldjük tovább minél több ismerősünknek, akkor okosabban járunk el ha nem tesszük. A hoaxok, azaz üzenetekkel terjedő átverések ugyanis a hiszékeny felhasználók naivitására építenek, sokszor akár évekig is keringenek, és okoznak felesleges riadalmat, valamint terhelik kéretlenül a levélforgalmat. Például az állítólag a McAfee által felfedezett "szuper vírus" története már 2001 óta terjed, mivel mindig van olyan felhasználó, aki bedől a hírnek és továbbítja azt.

Manapság sajnos a Facebookon is gyakran felbukkannak ilyen hamis üzenetek, például az aranykártyás Facebook tagságról. Vannak ennél rosszabb átverések is, amelyek azt állítják, hogy egy rákos gyermek megosztásonként 3 euró centet kap a műtétjéhez a Facebook vállalatától, ami természetesen szintén nem igaz. Talán az lehet a legjobb tanács ezekkel kapcsolatban, hogy ilyesmire egyáltalán ne kattintsunk, és ne lájkoljuk, valamint kétség esetén előtte mindig keressünk rá az interneten a gyanús történetekre.

Márciusi fontosabb blogposztok között írtak arról, hogy a Twitter tévedésből küldött értesítést a felhasználóinak, és nullázta ki jelszavukat. Később azonban kiderült, hogy a jelzett biztonsági probléma nem külső támadás, hanem egy műszaki hiba volt, és elnézést kértek a tévesen kiküldött jelszótörlések miatt. A 419-es típusú átveréseket nagy valószínűség szerint nem kell bemutatni senkinek, ezúttal Ugandából érkezett egy újabb próbálkozás, az úgynevezett ugandai 419-es átverés. A mostani spamben olyan állítólag gazdag személyek akarnak onnan elmenekülni, és vagyonukat kimenteni, akiket az ottani hatóságok szexuális beállítottságuk miatt üldöznek. Természetesen csalás az egész, hiszen kisebb-nagyobb összegeket kérnek ilyenkor előre a "költségekre".

Az adathalászatról szóló blogposzt szerint egyetlen rendszer sem immunis rá, ezért fontos tehát mindenféle számítástechnikai - asztali, hordozható és mobil - eszközünknél is résen lenni. Sőt a phishing mértéke folyamatosan növekszik a statisztikák tanúsága szerint, így különösen a kis képernyős, biztonsági alkalmazásokkal esetleg nem védett mobilkészülékeinknél érdemes óvatosnak lenni. Az eltűnt maláj utasszállító repülőgép állítólagos megtalálásáról szóló hír ugyancsak átverés volt.

Fontos észben tartani, hogy a szenzációk, napi aktualitások mindig jó táptalajt, apropót szolgáltatnak a kártevőterjesztőknek, akik mindig számíthatnak rá, hogy a felhasználók egy része kíváncsian mégis kattintani fog. És végül arról is írtunk, hogy miért érdemes vigyázni az "xxx.yyy@gmail.com követni szeretné Önt" kezdetű levelekkel, amelyek már évek óta keringenek. Óvatlan kattintás után ugyanis valóságos spam áradatot szabadítunk magunkra, emellett a nevünkben is küldődnek ilyen levelek a gépünkről kinyerhető e-mail címekre, valamint nem kívánt böngésző kiegészítőt (add-on) is telepítenek a böngésző kliensünkbe, amivel aztán fürkészik, illetve manipulálják is az internetes kereséseinket.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2014. márciusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 15.42%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb facebookos kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat az ESET Magyarország www.facebook.com/biztonsag oldalhoz, illetve az antivirusblog.hu oldalán.

01. Win32/Bundpil féreg

Elterjedtsége a márciusi fertőzések között: 2.88%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

02. LNK/Agent trójai

Elterjedtsége a márciusi fertőzések között: 1.87%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AK/description

03. Win32/Sality vírus

Elterjedtsége a márciusi fertőzések között: 1.66%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

04. INF/Autorun vírus

Elterjedtsége a márciusi fertőzések között: 1.57%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

05. Win32/Qhost trójai

Elterjedtsége a márciusi fertőzések között: 1.51%

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

Bővebb információ: http://www.virusradar.com/en/Win32_Qhost.PEV/description

06. HTML/ScrInject trójai

Elterjedtsége a márciusi fertőzések között: 1.36%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

07. Win32/Conficker féreg

Elterjedtsége a márciusi fertőzések között: 1.28%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a hosts fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

08. Win32/Ramnit vírus

Elterjedtsége a márciusi fertőzések között: 1.27%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

09. Win32/Dorkbot féreg

Elterjedtsége a márciusi fertőzések között: 1.07%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

10. JS/FBook trójai

Elterjedtsége a márciusi fertőzések között: 0.95%

Működés: A JS/FBook trójai kártékony JavaScript programkódja általában weboldalak HTML részében rejtett formában beágyazva található és egy láthatatlan Facebook lájk gombot tartalmaz. Bár a trójai alváltozatai egymástól kis mértékben eltérnek, van köztük, amely kéretlen pop-up reklámokat jelenít meg a számítógépen. A legnagyobb számban észlelt verziók (JS/FBook.NAX, JS/FBook.NAP és JS/FBook.NAZ) azonban főként click-eltérítést, azaz click jacking-et végeznek. A manipuláció révén a rejtett szkript segítségével a felhasználó tudtán és akaratán kívül lájkol különféle oldalakat egérkattintásaival.

Bővebb információ: http://www.virusradar.com/en/JS_FBook.NAP/description

Kép: getch.wordpress.com

Kapcsolódó cikkek

- Legújabb ESET védelem Macre

- Rugalmasság és költséghatékonyság a kkv szektor biztonsági hívószavai

- Amit a CryptoLocker trójairól tudni érdemes

- Angry Birds alkalmazásnak álcázott Mac malware szedi áldozatait

- Még mindig a Bundpil féreg vezeti az ESET listáját

- Tíz éves az első mobilos kártevő, a Cabir

- Az amerikai hadsereg legsúlyosabb informatikai támadása inspirálta a Turla férget

- Az év vége is a trójai programokról szólt

- Veszélyben a mobiltárcánk, figyeljünk a Bitcoinjainkra

- 5 tipp a biztonságos Android rendszerhez

Biztonságtechnika ROVAT TOVÁBBI HÍREI

Az ESET Magyarországon is elérhetővé tette az ESET Servicest, amely többek között biztosítja a gyors, felügyelt EDR (XDR) szolgáltatást is

A különböző méretű vállalkozásoknak egyre nehezebb lépést tartani, védekezni a gyorsan változó, nagy számú kibertámadással szemben. A szakképzett emberi erőforráshiány miatt sokan nehezen tudják egyedül, házon belül kezelni online biztonságukat. A nem megfelelő biztonsági intézkedések, vagy ezek teljes hiánya gyakran megakasztja, vagy akár le is állíthatja az üzletmenetet, illetve a kritikus informatikai erőforrásokhoz és adatokhoz való hozzáférést. Az ESET szakértői most ezekre a kihívásokra kínálnak megoldást, lehetővé téve a vállalatok számára, hogy erőforrásaikat fő üzleti tevékenységeikre összpontosítsák. Az ESET a kiberbiztonság egyik legfontosabb szereplőjeként elindította az év 365 napján, a nap 24 órájában angol nyelven elérhető ESET Servicest.

NFC adatokat továbbító Androidos kártevőt fedezett fel az ESET kutatócsoportja

Az ESET kutatói felfedtek egy vadonatúj számítógépes kártevő programmal végrehajtott, úgynevezett crimeware kampányt, amely három cseh bank ügyfeleit vette célba. Az ESET által NGate-nek elnevezett Android alapú kártékony szoftver újszerű módon képes az áldozatok bankkártyáinak adatait a támadók telefonjára továbbítani. A támadók elsődleges célja az volt, hogy ATM-eken keresztül készpénzt vegyenek fel az áldozatok bankszámláiról. Ezt úgy érték el, hogy a fizikai bankkártyák NFC-adatait a támadó készülékére továbbították az NGate malware segítségével. Amennyiben ez a módszer sikertelen volt, a tettesnek még arra is volt egy tartalék terve, hogy az áldozatok számláiról más bankszámlákra utaljon át pénzösszegeket.

Hogyan védhetjük ki a gyakori Booking.com átveréseket?

A Booking.com a szálláshelyeket kereső utazók egyik legfontosabb platformja, de mára olyan szolgáltatások, mint az autóbérlés és a repülőjegy vásárlás is elérhetővé váltak az oldalon keresztül. Ez a világ leglátogatottabb utazási és turisztikai honlapja, amely 2023-ban több mint egymilliárd foglalást bonyolított le, ami kétszerese a 2016-ban regisztrált számnak. Az ESET kiberbiztonsági szakértői most megmutatják, hogyan vadásznak ránk a csalók az adathalász e-mailek küldésétől a hamis hirdetések közzétételéig, miközben a megérdemelt nyaralásunkat tervezzük – és ahhoz is tanácsokat kapunk, miként lehet védekezni ez ellen a csalásforma ellen.

A kék halál képernyőn túl: miért ne hagyjuk figyelmen kívül a szoftverfrissítéseket?

A hibás CrowdStrike-frissítés okozta széleskörű informatikai leállások előtérbe helyezték a szoftverfrissítések kérdését. Frissítsünk vagy inkább ne? Az ESET kiberbiztonsági szakértői most elmondják, miért fontosak a hibajavítások, és miért nem jó megoldás, ha ezeket elmulasztjuk.

ESET kiberfenyegetettségi jelentés: egyre gyakoribb a mesterséges intelligencia és a deepfake a támadásokban

Az ESET legújabb Threat Report jelentése átfogó képet ad az ESET szakértői csapata által 2023 decemberétől 2024 májusáig megfigyelt fenyegetettségi trendekről.