Taroltak a kártevővel fertőzött weboldalak

A Sicontact augusztus havi listáját toronymagasan vezeti - az előző hónapban csak az ötödik helyen szereplő - un. HTML/IFrame vírus. Bár lassan közeledik az év vége, a 2009 júniusa óta jelen lévő Autorun vírus és a Conficker féreg mégsem tűnt el a tízes mezőnyből. Egy régi-új kártevő viszont felbukkant a tizedik pozícióban a Win32/Virut féreg személyében, illetve az ESET Global Trends Report e havi kiadásában olvashatunk arról, hogy az úgynevezett support csalások még mindig elég sűrűn elfordulnak.

A listavezető HTML/IFrame olyan fertőzött weboldalakon keresztül terjedő különféle vírusoknak a gyűjtőneve, amelyek a HTML kód Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Az Autorun és a Conficker kártevőkre már évek óta megjelent a megfelelő Microsoft hibajavítás, ám sokan mégsem fordítanak kellő figyelmet erre. Emiatt 2009. júniusi együttes toplistás megjelenésük óta kisebb kihagyásokkal sajnos állandó szereplői a leggyakoribb vírusoknak.

Az ESET Global Trends Report e havi kiadásában olvashattunk arról, hogy az úgynevezett support csalások még mindig elég sűrűn elfordulnak. Ahogy azt már többször is elmondtuk, ennél az átverésnél a gyanútlan áldozat kap egy kéretlen e-mailt vagy telefonhívást, melyben nem létező technikai hibára figyelmeztetik - néha arcátlanul akár a Microsoft nevében jelentkeznek - majd borsos számlát nyújtanak be a "segítségért", illetve kártékony kódokat, vagy távoli hozzáférést biztosító weboldalakra próbálják meg elirányítani a naiv felhasználókat.

A védekezés természetesen az, hogy nem hisszük el az ilyen hibajelzéseket, nem adunk ki ismeretleneknek információkat, és semmiképpen nem kattintunk általuk javasolt linkekre. Ám ezeken a lépéseken túl, ha már elég magabiztosak vagyunk, és sok a szabadidőnk, akár ki is élvezhetjük az ilyen véletlen hideghívásokat, hiszen senki nem tiltja meg nekünk hogy social engineeringre, azaz átverésre ne válaszolhatnánk mi magunk is átveréssel, színészkedéssel. Azért azt tegyük gyorsan hozzá, hogy ez elsősorban az angol nyelvterületen élők játéka, de a poszt például arról számol be, hogy amikor a szerző kapott egy ilyen telefont és elmondta, hogy ő tulajdonképpen IT biztonsági vírusszakértő, a hívó azonnal letette. Ám azt is megtehetjük, hogy hagyjuk küzdeni az emberünket, és úgy csinálunk, mintha megijedtünk volna a jelzett hamis hibáktól, hadd ketyegjen a telefonszámlája.

A másik kiemelt téma a rólunk máshol tárolt személyes adatok biztonsága volt. Ez részben össze is függ az előzőekkel, hiszen számos esetben a csalók úgy próbálnak hitelesnek mutatkozni, hogy a beszélgetés elején például a teljes nevünkre, vagy a pontos lakcímünkre hivatkoznak, amiket valahonnan megszereztek.

Digitális információrendszerek esetén azonban sokszor olvashatunk adatszivárgásról, nem megfelelően védett adatbázisokról, titkosítás nélküli ellopott vagy elvesztett laptopokról, adathordozókról, illetve olyan támadásokról is, mint például amily tavaly a LinkedIn ellen végrehajtottak, és ahol 6.5 millió felhasználói adat került rossz kezekbe. Ha az okokat keresgéljük, akkor azért világosan látszik, hogy ahogyan az egyik oldalon kiszolgáltatott felhasználóként állunk, másik szerepünkben esetleg munkavállalóként, vagy akár adatkezelőként viszont tehetnénk az adatok védelméért, és ennek egyik lehetséges formája például a rendszeres biztonsági képzés. Az ESET tavaly készített egy felmérést az amerikai munkavállalók körében, amiből kiderült, hogy, 68%-uk semmilyen biztonsági tanfolyamon, oktatásban nem részesült életében. Hogy mindenütt - például az egészségügyi intézményekben is - javuljon a személyes adatok védelme, úgy komplexen kell kezelni ezt a kérdést, és az egyenletben minden egyes szereplőnek el kell végeznie hozzá a maga a feladatát.

Az Antivírus Blog augusztusi posztjai közül érdemes kiemelni, hogy az ESET kutatói Latin-Amerikában lelepleztek egy olyan banki trójai programot, amely brazil számítógép-felhasználókat vett célba. Több érdekesség is volt ebben, egyfelől, hogy ez egy rosszindulatú Google Chrome plugin telepítésével történt, amely ellenőrizte a meglátogatott weboldalakat, és ha ezek közt bizonyos brazíliai pénzügyi szervezeteket észlelt, akkor ellopta ezek adatait. Másfelől az incidens pikantériája az volt, hogy az adatok továbbításhoz egy hibásan konfigurált brazil kormányzati weboldalt használták fel, így történhetett meg, hogy a bűnözők egy "gov.br" e-mail fiók segítségével juthattak a lopott banki adatokhoz.

Sajnos azt a következtetést is levonhatjuk, hogy gyakorlatilag kellő és alapos felkészülés után tulajdonképpen szinte bárki átverhető adathalászattal. Egy amerikai egyetem által végzett vizsgálat azt mutatta, hogy bár a megkérdezettek 89%-a a teszt előtt biztosra állította, hogy őt aztán nem lehet becsapni adathalász e-mail üzenettel, ám a próba során azok aránya, akiket valóban nem sikerült átverni a gyakorlatban már mindössze csak 7.5% volt. Pár hírhedtebb incidensre mi is emlékezhetünk, például 2009-ben Steve Jobs gépelte be Amazonos belépését egy hacker hamis hasonmás oldalán, aki aztán később publikálta is az Apple vezér évekre visszamenőleges vásárlási szokásait.

Érdekes volt az az útmutató írás is, amely az iskolai kiberzaklatás ellen igyekezett hasznos tanácsokat adni. Hallgatni ilyenkor nem szabad, itt minden szereplőnek tennie kell, hogy ezeket megelőzhessük, így mind az osztálytársak, mind a szülők, mind pedig a pedagógusoknak mutatott gyakorlati lépéseket az ezzel kapcsolatos infografika.

Arról is olvashatunka blogon, hogy újabban jó érzékkel használták fel a PRISM nevét azok a kártevő terjesztők, akik ezúttal az NSA nevében ijesztgetik a felhasználókat. A fenyegetést csak fokozza, hogy a számítógép zárolásáról tájékoztató kiírás szerint a várható következményeknél 6 hónap és a 10 év közötti börtönbüntetést, illetve 250 ezer USD (mintegy 56 millió forint) bírságot helyeznek kilátásba nem fizetés esetére.

Vírustoplista

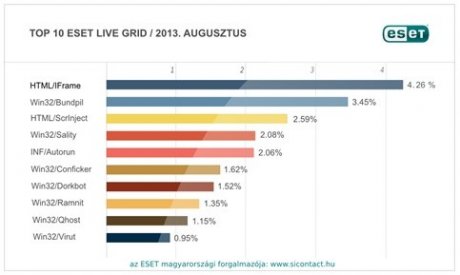

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2013 augusztusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 21.03%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

1. HTML/Iframe.B.Gen vírus

Elterjedtsége az augusztusi fertőzések között: 4.26%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

2. Win32/Bundpill féreg

Elterjedtsége az augusztusi fertőzések között: 3.45%

Működés: A Win32/Bundpill féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

3. HTML/ScrInject trójai

Elterjedtsége az augusztusi fertőzések között: 2.59%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

4. Win32/Sality vírus

Elterjedtsége az augusztusi fertőzések között: 2.08%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve Registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

5. INF/Autorun vírus

Elterjedtsége az augusztusi fertőzések között: 2.06%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

6. Win32/Conficker féreg

Elterjedtsége az augusztusi fertőzések között: 1.62%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

7. Win32/Dorkbot féreg

Elterjedtsége az augusztusi fertőzések között: 1.52%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

8. Win32/Ramnit vírus

Elterjedtsége az augusztusi fertőzések között: 1.35%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

09. Win32/Qhost trójai

Elterjedtsége az augusztusi fertőzések között: 1.15%

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

10. Win32/Virut féreg

Elterjedtsége az augusztusi fertőzések között: 0.95%

Működés: A Win32/Virut egy olyan féreg, mely rejtett hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába iexplore.exe néven, majd különféle Registry kulcsok létrehozásával gondoskodik arról, hogy minden rendszerindításkor aktív lehessen. A fertőzés után kapcsolatba lép távoli vezérlő szerverekkel, ezzel a támadók teljes mértékben átvehetik a számítógép felügyeletét, azt csinálhatnak a számítógépen, amit csak akarnak: alkalmazásokat futtathatnak, állíthatnak le, állományokat tölthetnek le/fel, jelszavakat, hozzáférési kódokat tulajdoníthatnak el.

Kapcsolódó cikkek

- Kiberkémkedési kampányt azonosított a Kaspersky Lab

- Legmagasabb szintű biztonsági tanúsítványt kapott a Cyberoam

- Új HP termékek, hogy megzavarjuk támadóinkat

- Banki trójait csípett meg az ESET

- Minden online titkosítást feltört az amerikai és a brit szolgálat

- Megbízható és felhasználóbarát az ESET a magyar rendszergazdák szerint

- Ideális védelem a weben terjedő támadások ellen a Cyberoamtól

- Adathalászat elleni védelemben is legjobb az ESET

- Átalakult az ESET Mobile Security for Android

- Tízből öt kártevő hátsóajtót nyit

E-világ ROVAT TOVÁBBI HÍREI

Siemens Xcelerator: az Eplan és a Siemens zökkenőmentes adatátvitelt tesz lehetővé a gépgyártásban

A Siemens és az Eplan hatékonyabbá teszi a tervezési és gyártási folyamatokat a gépeket és gyártósorokat építő ügyfeleik számára.

A Z-generáció tudja milyen munkahelyet szeretne

Az önérvényesítés, a munkahelyi környezet, az anyagiak, a társas kapcsolatok, valamint a kreativitás, illetve a szellemi ösztönzők azok a legfőbb munkaértékek, amelyek a STEM pályára lépő Z-generációs fiatalok számára meghatározóak a leendő munkahelyük kiválasztásában és az ottani megmaradásukban – derül ki a Becsei Lilla pályaorientációs szakember friss, országos, reprezentatív kutatásából, amit az Együtt a Jövő Mérnökei Szövetséggel együttműködésben készített el a 12. osztályos magyar tanulók körében.

Az LG 2025-ös QNED evo termékcsaládja jelentős technológiai fejlődésen ment át

Az LG Electronics (LG) bemutatja a megújult, 2025-ös QNED evo termékcsaládját egy újonnan szabadalmaztatott, széles színskálát biztosító technológiával. A készülékek valódi 4K felbontású képet és akár 144 Hz*-es képfrissítési rátát tesznek lehetővé vezeték nélküli kapcsolódással, ultraalacsony késleltetéssel. Emellett a széria tagjai továbbfejlesztett mesterséges intelligencia alapú kép- és hangfeldolgozást, és személyre szabhatóságot biztosítanak a webOS 25-ön keresztül.