Veszélyes trójai lehet a jövő Autorunja

Második helyen a világ összes fertőzésének 2,11%-át kitevő trójai

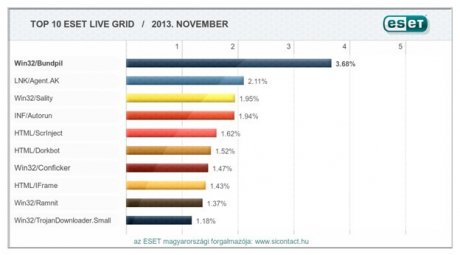

A novemberi Sicontact vírusriport eredményeit áttekintve továbbra is a mentési állományokat veszélyeztető Win32/Bundpill féreg vezeti a listát, míg a Conficker féreg stabilan őrzi a korábbi hetedik helyét. Velünk maradt az előző hónapban felbukkant régi-új Win32/TrojanDownloader.Small trójai, amelynek fő célja további kártékony kódokat letölteni az internetről a fertőzött számítógépre. A legnagyobb érdekesség azonban a LNK/Agent.AK trójai megjelenése, és nem is akárhol, hiszen nyomban a második helyet foglalta el a top tízes listánkon a világszerte okozott összes fertőzés 2,11 százalékával.

A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Az ESET Threat Radar Report e havi kiadásában az idén tavasszal megjelent azonnali üzenetküldő szolgáltatásokon elterjedt rosszindulatú programról számoltak be részletesen. 2013. május közepén felhasználók ezrei kaptak különféle üzeneteket ismerősiektől olyan azonnali üzenetküldő alkalmazásokon keresztül, mint a Skype és a Gtalk. Ezekben arra kérték a felhasználót, hogy nézzenek meg egy olyan fényképet, amit különböző közösségi média felületekre töltöttek fel, ám ez hivatkozás valójában átirányította a felhasználókat egy link rövidítővel átalakított URL-re, amely kártékony programokat tartalmazott. A statisztikai adatok szerint legkevesebb 300 000 felhasználót sikerült ezzel a módszerrel rávenni a fertőzött linkre való kattintásra, ezek többsége Latin-Amerikából (67%) származott, majd ezt követte Oroszország és Németország, de ugyanakkor az ESET magyarországi csapata is találkozott már ilyen típusú incidenssel.

Emellett más kontextusban is szóba kerültek még az olyan állami megrendelésre készül kiberfegyverek, mint amilyen például a Stuxnet, Flame vagy Duqu. Sajnos egyre gyakrabban lehet azt tapasztalni, hogy különféle kormányok célzott támadásokat hajtanak végre, ellenzéki személyek ellen irányuló kémkedéseket végeznek, illetőleg külföldi hatalmak bizalmas levelezését, illetve dokumentumait testre szabott kártevőkkel igyekeznek megszerezni. Ilyenkor csak a legritkább esetben lehet pontosan beazonosítani, ki lehetett a végrehajtó és a megbízó, bizonyítani pedig sokszor lehetetlen. Ám a megbízók gyakran nem számolnak azzal, hogy teremtményeik átiratai azután nem csak az ellenség soraiban pusztíthat, hanem akár hazai berkekben is. Erre legjobb példa, hogy később amerikai olajcégeket is támadott a Stuxnet.

Novemberi fontosabb blogposztjaink között többek közt beszámoltunk arról a HackerOne elnevezésű weboldalról, amelyet a Microsoft és a Facebook közösen hozott létre. A projekt keretében a kulcsfontosságú technológiákban akarják megtalálni a biztonsági problémákat, mint például a PHP, OpenSSL vagy az Apache. Emiatt jutalmat ajánlanak a frissen felfedezett sebezhetőség megtalálóinak, itt a pénzdíjak 300 és 5000 dollár között mozognak a hiba súlyosságának mértékétől függően.

Szomorú hazai vonatkozású hírt is kaptunk, miszerint váratlanul elhunyt az Egyesült Államokban élő Szőr Péter, a világhírű antivírus szakember. Péter nemzetközileg is elismert szaktekintély volt, annak idején Pasteur nevű víruskeresője tette ismertté a nevét. Emellett "A vírusvédelem művészete" című, magyarul is kiadott könyve világszerte biztosan megtalálható minden antivírus szakember polcán.

Szóba került még ezenkívül a CryptoLocker váltságdíjat szedő kártevő is. Nem is akármilyen körülmények között emlegettük, ugyanis novemberben a massachusettsi rendőrök futottak bele a zsaroló kártevőbe. A zsaruk szóltak ugyan az FBI-nak, hogy segítséget kérnek, de már csak azután, hogy előbb pikáns módon kifizették a 2 Bitcoin - 750 dollár értékű váltságdíjat a bűnözőknek, hogy megkaphassák az elkódolást állítólag feloldó titkos kulcsot. Elmondásuk szerint korábban még nem is hallottak a Bitcoinról, direkt csak emiatt néztek utána, hogy mi az.

Végezetül egy olyan újabb átverésről írtunk, amelyben létező antivírus cégek nevében küldtek ki nagy mennyiségű spamet. Ebben látszólag neves biztonsági cégek nevében írtak nekünk azzal az ürüggyel, hogy sürgősen foltozzuk rendszerünket, és ehhez mellékeltek is egy állományt, amit állítólag a frissítés érdekében le kell futtatni, ám természetesen a kéretlen üzenet csatolmánya egy kártevő volt. Érdemes hangsúlyozni, hogy Windows frissítés soha nem érkezik e-mailben, de jöjjön ez látszólag bárkitől is, kéretlen üzenethez tartozó futtatható EXE vagy ZIP mellékletet soha ne nyissunk meg.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2013. novemberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 18.27%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

1. Win32/Bundpill féreg

Elterjedtsége a novemberi fertőzések között: 3.68%

Működés: A Win32/Bundpill féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

2. LNK/Agent trójai

Elterjedtsége a novemberi fertőzések között: 2.11%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AK/description

3. Win32/Sality vírus

Elterjedtsége a novemberi fertőzések között: 1.95%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve Registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

4. INF/Autorun vírus

Elterjedtsége a novemberi fertőzések között: 1.94%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

5. HTML/ScrInject trójai

Elterjedtsége a novemberi fertőzések között: 1.62%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

6. Win32/Dorkbot féreg

Elterjedtsége a novemberi fertőzések között: 1.52%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

7. Win32/Conficker féreg

Elterjedtsége a novemberi fertőzések között: 1.47%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

8. HTML/Iframe.B.Gen vírus

Elterjedtsége a novemberi fertőzések között: 1.43%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

9. Win32/Ramnit vírus

Elterjedtsége a novemberi fertőzések között: 1.37%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

10. Win32/TrojanDownloader.Small trójai

Elterjedtsége a novemberi fertőzések között: 1.18%

Működés: A Win32/TrojanDownloader.Small egy olyan trójai, amelynek fő célja további kártékony kódokat letölteni az internetről a fertőzött számítógépre. Maga a kártevő tartalmaz egy fix URL címet, ahonnan a kártékony EXE állomány letöltés próbálja elvégezni, ehhez a HTTP protokollt használja. A kártevőcsalád legelső változatai már 2005 óta ismertek, de azóta is folyamatosan jelennek meg belőle újabb és újabb verziók.

Bővebb információ: http://www.virusradar.com/en/Win32_TrojanDownloader.Small.AAB/description

Kapcsolódó cikkek

- ESET Endpoint Security szoftver, Android alapú eszközökre

- Lopásgátlóval felszerelt ESET NOD32 Antivirus 6 és ESET Smart Security 6

- ESET: Böngészőn keresztül támadnak a vírusok!

- Az első féreg 25 éve bénította meg a világhálót

- Már közösségi csatornáinkat is védik az ESET legújabb otthoni verziói

- Win32/Bundpill féreg az élen

- Megbízható és felhasználóbarát az ESET a magyar rendszergazdák szerint

- Jönnek a kártékony böngésző-kiegészítők

- Tízből öt kártevő hátsóajtót nyit

- Microsoft SharePoint 2013 Server támogatás az ESET-től