The Mask: 7 éve tartó globális kibertámadást észlelt a Kaspersky Lab

A Kaspersky Lab biztonsági kutatócsoportja bejelentette a „The Mask” (másnéven Careto), egy fejlett, spanyol nyelvű fenyegetés felfedezését, amely legalább 2007 óta folytat globális kiberkémkedési kampányokat. A The Mask-ot a támadók által használt eszközkészlet bonyolultsága teszi különlegessé. Ez egy kivételesen kifinomult malware-t, egy rootkitet, egy bootkitet, Mac OS X és Linux változatokat, valamint feltételezhetően Android és iOS (iPad/iPhone) verziókat tartalmaz.

A támadók fő célja érzékeny adatok összegyűjtése a megfertőzött rendszerekről. Ezek között megtalálhatók hivatali dokumentumok, különféle titkosítási kulcsok, VPN konfigurációk, SSH kulcsok (melyek egy felhasználó SSH szerveren való azonosítására szolgálnak) és RDP fájlok (a Remote Desktop Client által használatosak a fenntartott számítógéphez való automatikus csatlakozásra).

„Több ok miatt is úgy véljük, hogy ez egy ország által szponzorált kampány lehet. Először is igen magas fokú professzionalizmust érzékelünk a támadás mögött álló csoport tevékenységében. Ezek közé tartozik az infrastruktúrafelügyelet, a művelet lezárása, a kíváncsi szemek elkerülése hozzáférési szabályok révén, valamint a felülírás használata a naplófájlok törlése helyett. Mindezek együtt ezt az APT-t (fejlett állandó fenyegetést) a Duqu elé helyezik a kifinomultság tekintetében, a jelenleg tapasztalható egyik legfejlettebb fenyegetéssé téve azt,” mondta Costin Raiu, a Kaspersky Lab globális kutatási és elemző csapatának (GReAT) igazgatója. „A működési biztonság ilyen szintje nem jellemző a kiberbűnöző csoportokra.”

A Kaspersky Lab kutatói először tavaly észlelték a Careto tevékenységét, amikor azt tapasztalták, hogy kísérletek történtek egy, a vállalat termékeiben lévő, már öt éve kijavított sebezhetőség kihasználására. A kihasználó kód felismerés elleni védelemmel rendelkezett, ami felkeltette a kutatók érdeklődését, és elindult a vizsgálat.

Az áldozatok számára a Careto-val való megfertőződés katasztrofális következményekkel járhat. A Careto lehallgatja az összes kommunikációs csatornát, és összegyűjti a legtöbb létfontosságú információt az áldozat gépéről. Az észlelés kivételesen nehéz a rejtőzködő toolkit képességek, a beépített funkcionalitás és a további kiberkémkedési modulok miatt.

Fő megállapítások:

- A szerzők spanyol anyanyelvűnek tűnnek, ami nagyon ritka az ATP támadások esetében.

- A kampány aktívan zajlott legalább öt éven keresztül 2014 januárjáig (egyes Careto minták 2007-ben készültek). A Kaspersky Lab vizsgálata közben a parancs és vezérlő (C&C) szervereket lekapcsolták.

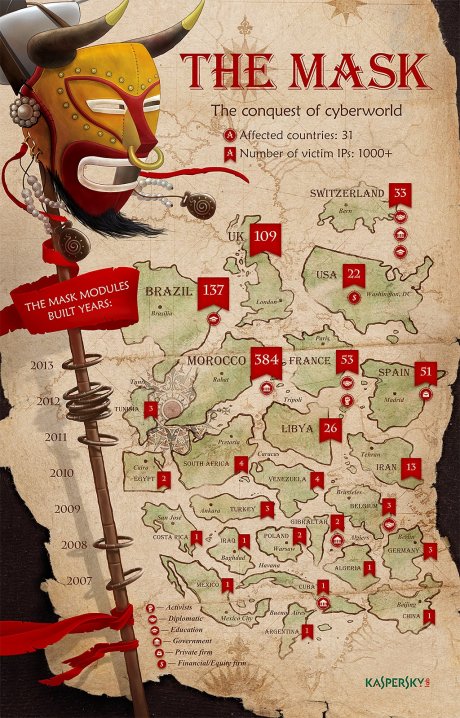

- Több mint 380 egyedi áldozatot találtunk a következő országokban: Algéria, Argentína, Belgium, Bolívia, Brazília, Kína, Kolumbia, Costa Rica, Kuba, Egyiptom, Franciaország, Németország, Gibraltár, Guatemala, Irán, Irak, Liba, Malajzia, Mexikó, Marokkó, Norvégia, Pakisztán, Lengyelország, Dél-Afrika, Spanyolország, Svájc, Tunézia, Törökország, Egyesült Királyság, Egyesült Államok és Venezuela.

- A támadók által használt eszközkészlet bonyolultsága és egyetemessége rendkívül különlegessé teszi ezt a kiberkémkedési kampányt. A jellemzők közé tartozik a fontos sebezhetőségek kihasználása, egy kivételes fejlett rosszindulatú kód, egy rootkit, egy bootkit, a Mac OS X és Linux változatok, valamint feltételezhetően az Android és iOS (iPad/iPhone) verziók. A The Mask kifejezetten a Kaspersky Lab termékei ellen is indított támadást.

- A támadásoknál legalább egy Adobe Flash Player sebezhetőséget (CVE-2012-0773) kihasználtak. A kihasználó kódot a 10.3 és11.2 Flash Player verziók előtti kiadásokhoz tervezték. Ezt először a VUPEN fedezte fel, és 2012-ben a Google Chrome sandbox-ából való kimenekülésre használták a CanSecWest Pwn2Own verseny megnyeréséhez.

Fertőzési módszerek és funkcionalitás

A Kaspersky Lab kutatási jelentése szerint a The Mask kampány célzott adathalász e-maileket használ, amelyek egy rosszindulatú webhelyre vezető linkeket tartalmaznak. A webhely több kihasználó kódot tartalmaz a látogató gépének megfertőzésére, amelyek a rendszerkonfigurációtól függően kerülnek bevetésre. A sikeres megfertőzést követően a rosszindulatú webhely átirányítja a felhasználót az e-mailben hivatkozott jóindulatú weboldalra, amely lehet egy YouTube videó vagy egy hírportál.

Fontos megjegyezni, hogy a rosszindulatú webhelyek nem fertőzik meg automatikusan a látogatókat. A kihasználó kódot a támadók a webhely speciális mappáiban tárolják, amelyekre közvetlenül csak a rosszindulatú e-mailekben hivatkoznak. Egyes esetekben a támadók aldoméneket használnak ezeken a webhelyeken, hogy azok még valódibbnak tűnjenek. Ezek az aldomének vezető spanyolországi és nemzetközileg ismert (például a Washington Post és a The Guardian) újságok rovatait szimulálják.

A rosszindulatú kód lehallgatja az összes kommunikációs csatornát, és összegyűjti a legtöbb létfontosságú információt az áldozat gépéről. Az észlelés kivételesen nehéz a rejtőzködő toolkit képességek miatt. A Careto egy nagymértékben moduláris rendszer, támogatja a plugin-ek és konfigurációs állományok használatát, melyek révén sokféle funkció megvalósítására képes. A beépített funkcionalitás kibővítésére a Careto üzemeltetői további modulokat tölthetnek fel, amelyekkel bármilyen rosszindulatú tevékenységet végrehajthatnak.

A Kaspersky Lab termékei észlelik és eltávolítják a The Mask/Careto malware valamennyi ismert változatát.

Kapcsolódó cikkek

- A Flextronics elleni kibertámadás miatt emeltek vádat öt ember ellen Zalában

- Kiberbiztonság: a Kaspersky Lab Nemzetközi Tanácsadó Testületet alapított

- Rekordszámú kibertámadás érte tavaly a japán intézményeket

- Fehérorosz szoftver miatt aggódik az amerikai hírszerzés

- Deloitte: a magyar cégek is szervezett kibertámadások célpontjai lehetnek

- Izraeli lap: Palesztin kibertámadás történt izraeli állami szervek számítógépei ellen

- Átlag 140 000 forintot vesztünk egy kibertámadás során

- Guccifer feltörte a román hírszerzés főnökének elektronikus postafiókját

- Feltörték a magyar külügy számítógépes rendszerét

- 2013 legfontosabb kiberbiztonsági eseményei és fenyegetései