Blue Termite: egy kiberkémkedési kampány, mely fontos japán célpontokat támad

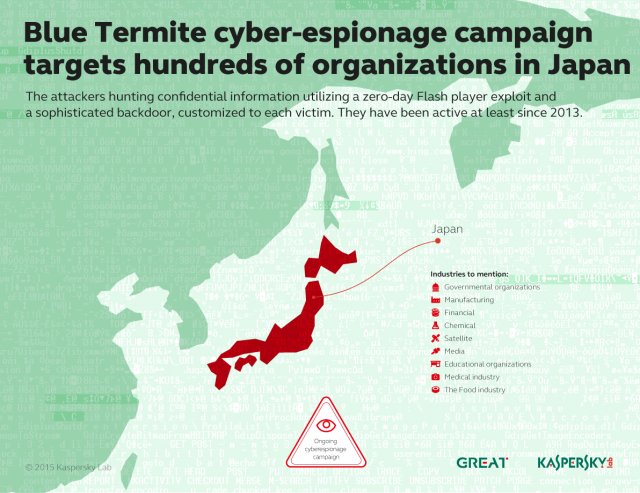

A Kaspersky Lab Globális Kutatási és Elemző Csapata felderítette a Blue Termite kiberkémkedési kampányt, mely cégek százait célozta meg legalább két éven keresztül Japánban. A támadók bizalmas információkra vadásznak, egy nulladik napi Flash Player sérülékenységet kihasználó kódot és egy fejlett hátsó ajtó programot használva. Ez az első olyan, a cég által ismert kampány, amely csak japán célpontokra fókuszál, és még mindig aktív.

2014 októberében találkoztak először a Kaspersky Lab kutatói ezzel a soha nem látott programkártevővel, amely a komplexitása miatt kitűnt a többi közül. További elemzések kimutatták, hogy ez a malware csak egy kis részét képezi egy hatalmas és kifinomult kiberkémkedési eszközkészletnek. A megcélzott iparágak közé tartoznak a kormányzati szervezetek, valamint a nehézipari, pénzügyi, média, vegyipari, műholdas, egészségügyi, élelmiszeripari és oktatási cégek.

Sokrétű fertőzési technikák

Áldozataik megfertőzése érdekében, a Blue Termite működtetői többféle módszert alkalmaznak. 2015 júliusa előtt a legtöbbször célzott adathalász e-maileket használtak, amelyek melléklete rosszindulatú szoftvert tartalmazott. Júliusban azonban az operátorok megváltoztatták a taktikájukat és elkezdték a rosszindulatú szoftvert egy nulladik napi Flash sérülékenység (CVE-2015-5119, melynek kihasználó kódja a Hacking Teamet ért incidens révén szivárgott ki a nyár elején) kihasználásával terjeszteni. A támadók több japán weboldalt törtek fel, amelyek látogatói automatikusan letöltötték a vírust, és megfertőződtek. Ezt a módszert nevezik drive-by-downloads technikának.

A nulladik napi kihasználás alkalmazása jelentősen növelte a fertőzési arányt július közepén a Kaspersky Lab felderítő rendszereinek statisztikája szerint. Továbbá az egyik feltört webhely a japán kormány egyik prominens tagjához tartozott, míg egy másik olyan rosszindulatú parancsfájlokat tartalmazott, amelyek kiszűrik a látogatókat az összes IP címről, és csak egy bizonyos japán szervezettől érkezőket engedik be. Más szóval, csak a kiválasztott felhasználók kapják meg a programkártevőt.

Exkluzív kártevők és nyelvi bizonyítékok

A sikeres megfertőzés után egy fejlett hátsó ajtót telepítettek a megcélzott gépre. A hátsó ajtó lehetőséget ad jelszavak ellopására, további programkártevők letöltésére és futtatására, fájlok feltöltésére stb. Érdekessége a Blue Termite által használt rosszindulatú programoknak, hogy minden egyes áldozat egyedi programkártevőt kap, amely úgy van elkészítve, hogy csakis azon a gépen lehessen elindítani, amelyet a Blue Termine operátora megcélzott. A Kaspersky Lab kutatói szerint ennek az oka, hogy a biztonsági szakértők számára nehezebbé váljon a rosszindulatú program leleplezése és analizálása.

Az, hogy ki áll e támadássorozat mögött, még mindig tisztázatlan. Mint mindig, a fejlett kibertámadások mögött álló személyek azonosítása a legnehezebb feladat. A Kaspersky Lab kutatói azonban képesek voltak összegyűjteni néhány nyelvi bizonyítékot. A parancs és vezérlő szerver grafikus felhasználói felülete és néhány dokumentum, amely a Blue Termite rosszindulatú programjaihoz tartozik, kínai nyelven íródtak.

Amint a Kaspersky Lab csapatának sikerült elegendő információt összegyűjtenie annak megerősítéséhez: hogy a Blue Termite egy olyan kiberkémkedési kampány amely a japán szervezeteket támadja, a cég képviselői értesítették a helyi rendvédelmi szerveket. Mivel a Blue Termite jelenleg is működik, a Kaspersky Lab nyomozása szintén folytatódik.

Suguru Ishimaru, a Kaspersky Lab kutatója szerint ez az első olyan, a Kaspersky Lab által ismert akciósorozat, amely kizárólag a japán szervezeteket támadja meg. Japánban ez még mindig komoly problémát jelent. Június eleje óta, amikor kibertámadás érte a Japán Nyugdíjhivatalt számos japán szervezet védelmi intézkedésekhez folyamodott. Azonban a Blue Termite támadói erre válaszul új módszereket kezdtek el sikeresen alkalmazni.

Annak érdekében, hogy a Blue Termite által való megfertőződés kockázatát az érintettek lecsökkentsék, a Kaspersky Lab szakértői az alábbi intézkedéseket ajánlják:

· Ügyeljen arra, hogy a szoftverei, különösen a gyakran használtak, mindig frissítve legyenek.

· Ha olyan sebezhető szoftvert használ, amelyhez még nem készült javítás, kerülje a szoftver használatát.

· Legyen óvatos az e-mailekben található csatolmányokkal.

· Használjon egy bevált anti-malware megoldást.

A Kaspersky Lab termékei sikeresen észlelik és blokkolják a rosszindulatú programokat amelyek a következő neveket viselik: Backdoor.Win32.Emdivi.*, Backdoor.Win64.Agent.*, Exploit.SWF.Agent.*, HEUR:Backdoor.Win32.Generic, HEUR:Exploit.SWF.Agent.gen, HEUR:Trojan.Win32.Generic, Trojan-Downloader.Win32.Agent.*, Trojan-Dropper.Win32.Agent.*.

Kapcsolódó cikkek

- A spamelők 2 millió dollárral kecsegtetik a címzetteket

- Ismét támadásba lendült a Darkhotel kiberkém csoport

- Vezetés közben hekkelhetik meg a Jeepedet

- Megháromszorozódott a mobil malware-ek száma

- A meghekkelt autó esete az autóiparral

- A Wild Neutron kiberkém csoport újra visszatért

- Megjelent a Kaspersky Small Office új verziója

- Egyszerűen megvédhetjük Facebook fiókunkat

- Mire jó a biochip?

- Még mindig sokan nem bíznak az online bankolásban