Még mindig aktív a Winnti kiberbűnözői csoport

A Kaspersky Lab szakértői nyomon követik a Winnti kiberbűnözői csoport tevékenységét, és felfedeztek egy aktív fenyegetést, amely egy 2006-os bootkit installeren alapul.

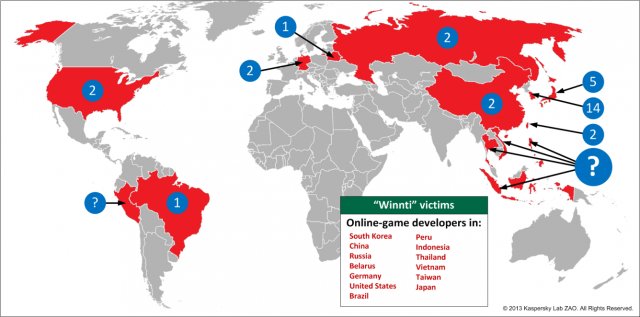

A Winnti bűnszervezet ipari kiberkémkedési kampányairól ismert, amelyekkel szoftverfejlesztő cégeket céloz meg, főként a szerencsejáték iparágban. Nemrégiben azonban a gyógyszerészeti vállalkozások is célponttá váltak.

A HDRoot-ot akkor azonosították, amikor egy érdekes vírusminta felkeltette a Kaspersky Lab GReAT csoportjának a figyelmét az alábbi okok miatt:

- Védve volt egy kereskedelmi VMProtect Win64 végrehajtható fájllal, amelyet egy, a Guangthou YuanLuo Technology kínai szervezethez tartozó, feltört tanúsítvánnyal írtak alá. Ez egy olyan tanúsítvány amellyel a Winnti csoport visszaélt, és más eszközöket is aláírt.

- A végrehajtható fájl jellemzőit és a kimeneti szövegét átalakították, hogy úgy nézzen ki, mint egy Microsoft Net Command net.exe fájl, nyilvánvalóan azért, hogy a rendszergazdák ne azonosítsák azt kártékony programként.

A további elemzés kimutatta, hogy a HDRoot bootkit egy univerzális platform a folyamatos és fenntartható jelenléthez a rendszerben. Fel lehet használni bármely más szoftvereszköz elindítására. A cég kutatói azonosítottak kétféle hátsó ajtót, amelyeket e platform segítségével indítottak el, és lehet, hogy több is van belőlük. Az egyik ilyen hátsó ajtó képes volt megkerülni a jól bevált antivirus termékeket Dél-Koreában: az AhnLab V3 Lite-ját, az AhnLab V3 365 Clinik-jét és az ESTsoft ALYacját. A Winnti ezt arra használta, hogy rosszindulatú programokat indítson el dél-koreai számítógépeken.

A Kaspersky Security Network adatai szerint Dél-Korea a Winnti csoport fő érdeklődési területe Délkelet-Ázsiában, más célpontokkal együtt ebben a régióban, melyek között japán, kínai, bangladesi és indonéziai szervezetek találhatók. A Kaspersky Lab ugyancsak kimutatott HDRoot fertőzéseket egy angliai és egy orosz cégnél, amelyek már korábban a Winnti csoport célpontjává váltak.

Dmitry Tarakanov, a Kaspersky Lab GReAT csapatának vezető biztonsági kutatója kifejtette, hogy a legfontosabb célja minden APT szereplőnek, hogy a figyelő szemek elől rejtve maradjon. Ezért is ritkán látni, hogy bonyolult titkosítást alkalmaznának, mivel ez rájuk irányítaná a figyelmet. A Winnti kockázatot vállalt, mert valószínűleg tapasztalatból tudják, hogy mely jeleket kell elfedni és melyeket lehet figyelmen kívül hagyni, mivel a szervezetek nem mindig a legjobb biztonsági stratégiát alkalmazzák. A rendszergazdáknak rengeteg dolgot kell egyszerre kezelniük, és ha kicsi a csapat, nő annak az esélye, hogy a kiberbűnözési tevékenység észrevétlen marad.

A HDD Rootkit fejlesztése valószínűleg egy olyan emberhez köthető, aki akkor csatlakozott a Winnti csoporthoz, amikor az létrejött. A Kaspersky Lab úgy véli, hogy a Winnti csoport 2009-ben alakult, tehát 2006-ban még nem létezett. Azonban fennáll a lehetőség, hogy a Winnti más fejlesztőtől származó szoftvereket használt. Lehetséges, hogy ez a segédprogram és forráskód elérhető a kínai és más kiberbűnözői feketepiacokon. A fenyegetés még mindig aktív. Miután a Kaspersky Lab azonosította a malware-eket, a támadások mögött álló csoport kevesebb mint egy hónap alatt egy új változatot hozott létre.

Kapcsolódó cikkek

- A felhasználók harmada nem foglakozik pénzügyi tranzakciója védelmével

- Nehezen ismerjük fel az adathalász weboldalakat

- Online számláinkat féltjük a leginkább

- Letartóztatták a CoinVault zsarolóvírus-támadások gyanúsítottjait

- A vállalkozások fél millió dollárt is veszíthetnek egy biztonsági incidens következményeként

- Elkerülhetjük, hogy kiszivárogjon magánéletünk

- A Turla kiberkém csoport a műholdakat használja a teljes anonimitás elérésére

- Minden ötödik cég másoktól várja, hogy megvédjék a DDoS támadásoktól

- Kaspersky biztonsági megoldás az üzleti Mac-felhasználók számára

- A vállalatok támadáskor többet fizetnek a helyreállításért, ha a virtuális infrastruktúra is érintett