Nem csak a Tesco Bank ügyfeleit támadta a Retefe vírus

A Tesco Bank több ezer ügyfele esett nemrégiben a kiberbűnözők áldozatául az Egyesült Királyságban. A támadást az úgynevezett Retefe kártevő használatával hajtották végre a kiberbűnözők.

Ez a trójai a felhasználók online banki belépési adatait próbálja megszerezni a tranzakciók végrehajtásához. Mivel a kártevő célpontjainak listáján más bankok is szerepelnek, illetve a program más régiókban is felbukkanhat, az ESET létrehozott egy diagnosztikai eszközt, ami a felhasználók számítógépének átvizsgálásával segít védekezni a Retefe vírus ellen.

A Tesco Bank vezérigazgatója, Benny Higgins nyilatkozatában megerősítette, hogy néhány ügyfelük felhasználói fiókját online támadás érte, ami egyes esetekben pénzveszteséggel is járt.

A BBC szerint körülbelül 40 000 felhasználó észlelt gyanús aktivitást a múlt héten, és közülük körülbelül 20 000 főnek lopták el a pénzét. A bank képviselője megerősítette, hogy továbbra is együttműködnek a hatóságokkal, és tájékoztatni fogják az ügyfeleiket online oldalaikon és más csatornákon keresztül.

A Tesco Bank úgy döntött, hogy ideiglenesen felfüggeszti az online tranzakciók végrehajtását, de más szolgáltatásait például a pénzfelvételt lehetővé teszi ügyfelei számára. Ezek alapján az ESET szakértői úgy gondolják, hogy a pénzintézet alapvető infrastruktúrája nem érintett, és jelenleg nincsenek olyan részletek, amelyek másra engednének következtetni.

Az ESET kutatói rámutattak az ügy és az ESET Threat Intelligence által felfedezett Retefe trójai program közötti kapcsolatra. Ebben az esetben, ha a felhasználót megfertőzte ez a rosszindulatú kód, és megpróbált csatlakozni a vírus által célba vett online banki szolgáltatás egyikéhez, a kártevő módosította a banki weboldalt azért, hogy begyűjthesse a belépési adatokat.

A vizsgálat azt is kimutatja, hogy sajnos más országokban található bankok egész hosszú listája szerepel ennek a vírusnak a célkeresztjében. Korábban az Egyesült Királyság mellett Svájcban és Ausztriában volt jelen, valamint olyan népszerű szolgáltatásokat is érintett, mint a Facebook és a Paypal. A támadások már 2016 februárjában kezdődtek, azonban a Retefe trójai korábban is aktív volt, pusztán más technikát használt, hogy megfertőzze az áldozatok gépeit. A fejlesztések eredményeként azóta megjelent a vírushoz köthető mobil applikáció és bővült a célpontok listája is.

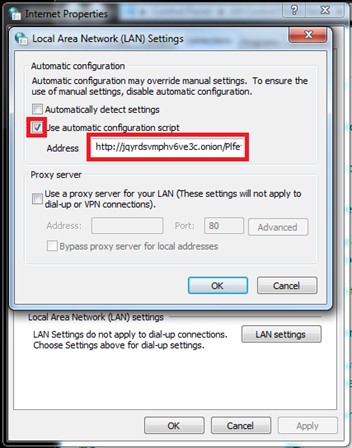

Az ESET által JS/Retefe néven észlelt rosszindulatú kódot általában e-mail csatolmányokban terjesztik, rendelésnek, számlának vagy egy egyszerű fájlnak álcázva. A futtatáskor több komponenst telepít az áldozat számítógépére - beleértve a Tor nevű programot is, amely az anonimitást biztosítja a támadók számára -, és arra használja ezeket, hogy proxy szervert állítson be a célba vett banki weboldalak számára.

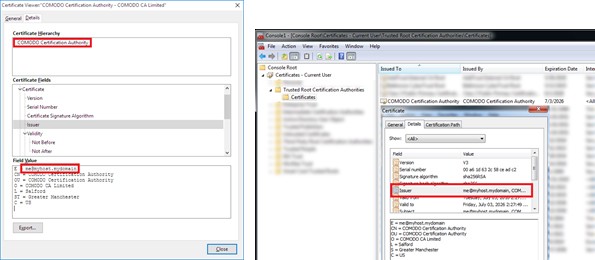

A Retefe létrehoz egy hamis tanúsítványt is, azt a látszatot keltve, hogy egy jól ismert igazoló hatóság (CA), a Comodo hitelesítette. Mindez nagyon bonyolulttá teszi a csalás felismerését a felhasználó szemszögéből.

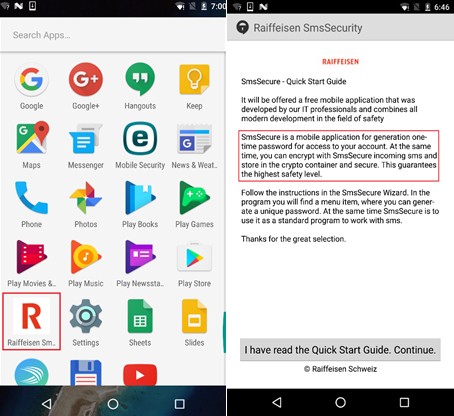

Az összes főbb böngésző érintett volt, beleértve az Internet Explorert, a Mozilla Firefoxot és a Google Chrome-ot is. A program néhány esetben megpróbálta rávenni a felhasználót, hogy telepítse a malware mobil applikációját – ezt az ESET Android/Spy.Banker.EZ néven azonosította. A mobil applikációt a telepítés után arra használta, hogy megkerülje a kétfaktoros azonosítást.

Az ESET kutatása felfedezett egy másik változatot is, JS/Retefe.B néven, némiképp különböző struktúrával. A Tor helyett a bűnözők a Tor2web szolgáltatást használták, ami lehetővé tette a kártevőnek, hogy a Tor böngésző használata nélkül is anonim maradhasson.

Hogyan derítsük ki, hogy az áldozatok között vagyunk-e?

Az ESET értesítette az érintett cégeket és felajánlotta a segítségét a fenyegetés elhárításában. Emellett a felhasználóknak érdemes manuálisan is ellenőrizni a számítógépüket, vagy használhatják az ESET Retefe Checker weboldalát.

A fertőzöttségre utaló jelek:

1. A rosszindulatú tanúsítvány jelenléte, amely azt a látszatot kelti, hogy a Comodo Certification Authority hitelesítette, a kibocsátó me@myhost.mydomain e-mail címével:

2. A rosszindulatú Proxy Automatic Configuration Script (PAC) jelenléte, ami az .onion domainre mutat.

Például: http://e4loi7gufljhzfo4.onion.link/xvsP2YiD.js?ip=100.10.10.100

3. Az Android/Spy.Banker.EZ jelenléte az android eszközünkön (ez az ESET Mobile Security alkalmazásával ellenőrizhető).

Mit tehetünk, ha a Retefe megfertőzte valamelyik készülékünket?

1. Elsőként változtassuk meg a belépési adatainkat, és nézzük meg, zajlik-e bármilyen gyanús aktivitás (pl. hamis tranzakciók az online bankfiókunkban).

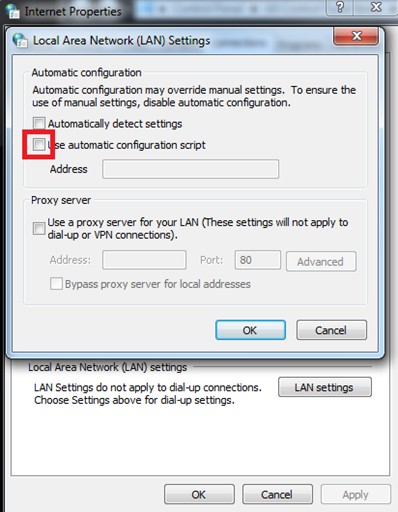

2. Távolítsuk el a Proxy Automatic Configuration Scriptet (PAC):

3. Töröljük a fent említett tanúsítványt.

4. A proaktív védelem érdekében használjunk megbízható biztonsági megoldást, ami dedikált védelmet tud nyújtani az online bankoláshoz. És ne felejtsük el védeni az android eszközünket sem.

Kapcsolódó cikkek

- A Kaspersky Lab bemutatta a Vállalati Társadalmi Felelősségvállalásról szóló jelentését

- Egy trójai vírus 318.000 Androidos felhasználót ért el a népszerű böngésző biztonsági résein keresztül

- Inercept X, avagy a végpontoknak is lehet golyóálló mellénye

- Trójai háború - A havi víruslistán tízből kilenc kártevő trójai program

- Hogyan kémkedhetnek utánad?

- Megújult az ESET otthoni termékportfóliója

- A ’SaaS’-t egyre több KKV használja a Kaspersky Lab jelentései szerint

- Kaspersky Lab bemutatja az Európában jelen lévő fő csapdákat a kiberbűnözésben

- A router lehet az otthoni internetbiztonság Achilles-sarka

- A Kaspersky Lab kiadta a Polyglot zsarolóvírus dekódoló kulcsát