Nulladik napi támadás ázsiai és afrikai bankok ellen

A Kaspersky Lab nemrégiben olyan támadást észlelt az InPage szövegszerkesztőn keresztül, amelyet nulladik napi támadásnak (zero-day vagy zero-hour támadás) nevezünk és amely lehetővé teszi további rosszindulatú program észrevétlen telepítését.

Az ilyen típusú biztonsági fenyegetések valamely számítógépes alkalmazás olyan sebezhetőségét használja ki, ami még nem került publikálásra, és a szoftver fejlesztője nem tud róla. Az Inpage egy szoftvercsomag, amelyet urdu- és arab nyelvű felhasználók és szervezetek használnak világszerte. Az exploit (olyan forráskódban terjesztett adathalmaz vagy parancssorozat, amely alkalmas egy szoftver vagy hardver biztonsági résének, illetve hibájának kihasználására) programsort ázsiai és afrikai bankok elleni támadás közben használták.

Az Inpage szoftvert széles körben használják olyan médiumok és nyomdák, valamint kormányzati- és pénzügyi intézmények, például bankok, amelyek perzsa és/vagy arab szövegeket használnak munkájuk során. Az Inpage honlapja szerint, az indiai és pakisztáni felhasználókon kívül, ahol a szoftvert használata a legelterjedtebb, több ezer felhasználó található más országokban, mint például az Egyesült Királyságban, az Egyesült Államokban, Kanadában, az Európai Unió több országában, Dél-Afrikában, Bangladesben, Japánban és más területeken. Az Inpage felhasználók teljes száma közel 2 millió globálisan.

A megtámadott szervezeteket a kiberbiztonsági tanácsadó cég kutatói Mianmar, Sri Lanka és Uganda területén lokalizálta.

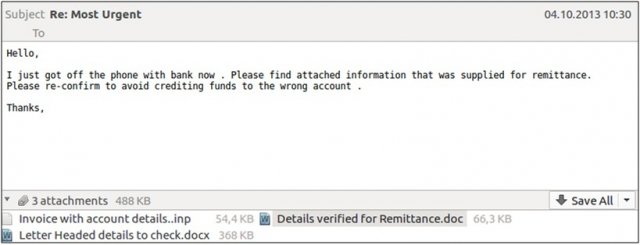

Példa adathalász e-mailre az InPage szoftver dokumentumában

Az exploit egy olyan adathalász e-mailen keresztül jutott az áldozathoz, amelynek csatolmánya fertőzött volt. A biztonsági rés sikeres kiaknázása után, a kártevő program jelentéseket küld egy irányító és vezérlő szervernek, majd letölti a legitim távoli hozzáférést biztosító eszközöket. Bizonyos esetekben olyan rosszindulatú programot is letölt, amelyek forráskódja a hírhedt banki trójai programon, a „Zeusz”-on alapul. Ez egy gyakori eszköz a pénzügyi kiberbűnözők körében.

Áldozatonként változó a mennyisége és típusa a fertőzött gépekre letöltött rosszindulatú programoknak, amely annak függvényében is változott, hogy milyen irányító és vezérlő szerverre küldött jelentéseket az exploit. A támadások adatait összegezve a Kaspersky Lab kutatói úgy vélik, hogy a nulladik napi támadásokat számos csalárd csoport alkalmazza.

Lokalizált nulladik nap

Nem ez az első alkalom, hogy a Kaspersky Lab speciális "helyi" szoftverfertőzéseket érzékel. 2013-ban a cég kutatói megfigyeltek egy hasonló módszert használó támadást, az Icefog kampány részeként. Akkor a támadó egy HWP kiterjesztésű dokumentumba rejtett rosszindulatú fájlt. A HWP fájlok olyan szöveges dokumentumok, amelyek a Hangul (koreai) szövegszerkesztő programot kezelik, ezáltal széles körben használják Dél-Koreában.

"A sebezhetőség kihasználása egy speciális, lokális szoftverben viszonylag alacsony globális jelenléttel és egy nagyon szűk célközönséggel – ez egy igazán könnyen működőképes taktika. A bűnözőknek csak módosítaniuk kell a stratégiát a kiszemelt áldozat viselkedéséhez, ugyanis a kisebb, egyedi célközönséggel rendelkező szoftverek nem esnek át olyan alapos vizsgálatokon, mint a nagy szoftvervállalatok termékei. Mivel a helyi szoftverek nem gyakori célpontjai a kiberbűnözőknek, ezért a gyártók sem képesek gyorsan reagálni, így ezeknek a rosszindulatú adatsoroknak a működési ideje is hosszabb lehet."- mondta Denis Legezo, a Kaspersky Lab GReAT részlegének biztonsági szakértője.

Köszönhetően a széleskörű technológiáknak, a Kaspersky Lab felhasználói már több alkalommal is élvezhették a cég védelmét, és ez a védelem eredményesen blokkolt számtalan rosszindulatú parancssorral fertőzött Inpage dokumentumot. A Kaspersky Lab termékei sikeresen észlelik az Inpage exploitokat, amelyeknek a neve: Heur: Exploit.Win32.Generic.

A Kaspersky Lab kutatói jelenleg nem tudnak olyan megtörtént eseményről, amelyben pénzügyi visszaélés történt volna. Ez azonban nem jelenti azt, hogy nem számíthatunk ilyen jellegű támadásokra. Ezért a cég szakemberei a következőket tanácsolják a pénzügyi szervezeteknek:

- Ellenőrizzék a kibercsapdák jelenlétét a rendszereikben.

- Győződjenek meg arról, hogy vállalati minőségű internetes biztonsági csomaggal rendelkeznek, mint például a Kaspersky Endpoint Security for Business.

- Kérjék meg a személyzetet, hogy ne nyissanak meg ismeretlen féltől származó mellékleteket vagy honlapokat.

- Használják a végpont szoftverek legújabb változatát. Kerüljék el az ismert sebezhető szoftverek használatát. Ha automatizálni szeretnék ezeket a feladatokat, használják a Vulnerability Assessment és Patch Management megoldásokat.

- Iratkozzon fel olyan cégek hírlevelére, mint például a Kaspersky Lab, amelyek rendszeresen készítenek kiberfenyegetettségi, és ennek következtében azonnal értesülhetnek a cégüket fenyegető legújabb csapdákról és azok kivédéséről.

- Tanítsák meg a személyzetet a kiberbiztonságra. A rosszindulatú fájl adatsorának mintája megtalálható volt a kifejezetten erre a célra létrehozott Yara szabályokban, amely lehetővé tette az exploit észlelését. Fektessen be a személyzet kiberbiztonsági oktatásába, hogy képesek legyenek érzékelni és kivédeni a további cége ellen irányuló kifinomult támadásokat.

Bőveb információt az InPage dokumentumokban található nulladik napi, célzott támadásokról a Securelist.com oldalon találhat.

Kapcsolódó cikkek

- Minden 4. wifi csak arra vár, hogy feltörjék

- A magyar vállalatok 40 százaléka vesztett adatot idén

- Készülékeinket vírusok fertőzik, de nem tudjuk hogyan

- Nincs több rejtély: A Kaspersky Lab 2017-es kiberveszély előrejelzései

- Black Friday: a pénzügyi adathalászat nő az ünnepek közeledtével

- Nem csak a Tesco Bank ügyfeleit támadta a Retefe vírus

- A működő biztonság a fejlesztéssel kezdődik

- Az apák kulcsfontosságú szerepet töltenek be a gyerekek digitális életében

- A Kaspersky Lab bemutatta a Vállalati Társadalmi Felelősségvállalásról szóló jelentését

- Egy trójai vírus 318.000 Androidos felhasználót ért el a népszerű böngésző biztonsági résein keresztül