Kellemes női hangon beszélő zsarolóvírus csal ki pénzt Android felhasználóktól

Képzeljük el, hogy a mobilunk vagy táblagépünk váratlanul beszélni kezd hozzánk egy kellemes női hangon. Milyen szuper funkció lenne, ugye? Az izgatottság garantált, miután rájövünk, hogy ez a kedves női hang, ami épp az előbb köszönt ránk, éppen lezárta mobileszközünk képernyőjét és egy zsarolóvírus váltságdíj követeléseit tolmácsolja felénk. Ha pedig beszélünk kínaiul, már azt is tudjuk, hogy ennek feloldása 40 jüanba fog kerülni (ami nagyjából 1700 forintot jelent).

A már jól ismert Jisut víruscsalád egy tagja (név szerint az Android/LockScreen.Jisut) nemrég rukkolt elő ezzel az új „nyelvi készségével”. A szoros kapcsolat ellenére a vírust az ESET mégis legtöbbször Android/Lockerpin kártevőként azonosítja, azon tulajdonsága miatt, hogy képes a képernyőzár PIN kódjának megváltoztatására a tulajdonos tudta és beleegyezése nélkül.

Ez a beszélő kártevő egy rosszindulatú dropper segítségével terjed, amely képes letölteni, kitömöríteni és futtatni a fertőző kódot. A vírus akkor kerül aktív állapotba, amikor a felhasználó manuálisan megnyitja az applikációt és megnyomja a felugró kép alján található „Kattintson ide az ingyenes aktiváláshoz” gombot.

Ezt követően a kártevő az admin jogosultságok megosztására kéri a felhasználót, ezáltal is megnehezítve a kártékony applikáció későbbi eltávolítását, törlését. Ezután lezárja az eszközt és lejátssza a korábban említett hangüzenetet.

Az Android/Lockscreen.Jisut azonban nem csak pár ezer forintot kísérel meg „kibeszélni” a felhasználók zsebéből. A zsaroláson túlmenően megpróbálja kicsalni a felhasználó hitelesítő adatait a kínai közösségi hálón, a QQ-n található fiókjához, ehhez pedig egy az eredetihez egészen hasonló, hamis bejelentkező ablakot használ. A hamis, adathalász ablakba beírt felhasználónevet vagy jelszót egyenesen a támadóhoz továbbítja a kártevő.

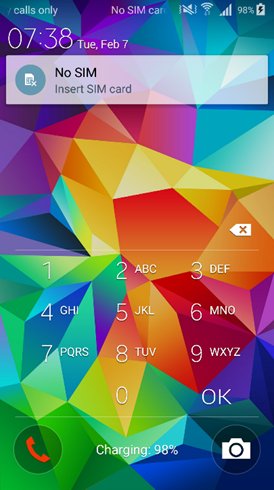

Ezt követően a fertőzött alkalmazás fizetésre szólítja fel a felhasználót és információt ad a fizetés további lépéseiről. Ekkor, ha a felhasználónak valahogy sikerül bezárnia ezt az ablakot, a helyzet csak még rosszabbra fordul. A kártevő megváltoztatja az eszköz belépési kódját, amelyet a felhasználó így már nem ismerhet.

Ez a beszélő képernyőzár kártevő azonban sajnos csak egy a Jisut víruscsalád tagjai közül, amelynek első verziói még 2014-ben jelentek meg. Összességében az ESET által detektált variánsok száma duplájára nőtt 2015 óta. A Jisut kártevők többsége alapvetően vizuális változtatásokat eszközöl, mint például a háttérkép megváltoztatása, vagy valamilyen hangeffektet játszik le a felhasználó készülékén. Ez megerősíti az ESET szakembereinek korábbi elméletét, amely szerint ezek a kártevők nem kizárólag pénznyerési céllal készültek, hanem egyszerű tréfaként is.

Néhány Jisut kártevő csak magát az applikációt, vagy annak forráskódját akarja letöltetni a felhasználóval, vagy egyszerűen lezárja a képernyőt, anélkül, hogy pénzt kérne annak feloldásáért cserébe. Másik oldalról viszont a zsarolóvírusok némelyike még egy QR kódot is felajánl, hogy ezzel is meggyorsítsa, egyszerűsítse a fizetési folyamatot. Ezzel a felhasználó direkt módon fizethet, hogy készülékét újból használhassa.

A Jisut víruscsalád leginkább Kínában terjedt el, és bár az alkotók kifejezetten ügyelnek anonimitásuk megőrzésére, egyes korábbi zsarolóvírusaik olyan kontaktinformációkat tartalmaztak, amelyek a kínai közösségi hálóra vezetett. Ez alapján a Jisut vírusok készítői feltehetőleg 17 és 22 év közötti fiatalok, akik előszeretettel törnek fel Android készülékeket.

Hogyan szabadulhatunk meg az Android/Lockscreen.Jisut vírustól?

Három opció közül választhatunk, ha ez a vírus fertőzte meg az eszközünket:

- A mobil eszközkezelőből manuálisan visszaállíthatók az admin jogosultságok, ezáltal törölhető a fertőzött alkalmazás. Ez azonban csak akkor sikerülhet, ha még a kártevő támadása előtt előzetesen telepítve volt az eszközre egy ehhez szükséges segédprogram applikáció.

- Ha már feltörték az Android eszközünket, akkor az Android Debug Bridge opciója is elérhető, amely lehetővé teszi, hogy parancssorokon keresztül kommunikáljunk az okostelefonunkkal vagy táblagépünkkel. Ez az opció azonban inkább csak a tapasztaltabb Android felhasználóknak, illetve fejlesztőknek jelenthet segítséget. Bár ez az opció inkább a tapasztaltabb Android felhasználóknak, illetve fejlesztőknek jelenthet megoldást.

- Végső esetben pedig választhatjuk a gyári beállítások visszaállítását, amivel ugyan újból működőképessé tehetjük a készüléket, de egyúttal az összes tartalmat (képeket, videókat, kontaktokat, stb.) törli az eszközről. Ezért érdemes bizonyos időközönként biztonsági mentést készíteni adatainkról.

A mobilos kártevőről és a megelőzésről az ESET weboldalán tájékozódhat. Androidos eszközünkön érdemes mindig figyelmesen kiválasztani, milyen alkalmazásokat telepítünk, ehhez pedig a viszonylag rendszeresen ellenőrzött hivatalos Google Play piactér használata javasolt. Ezenfelül mobileszközeinket érdemes valamilyen naprakész vírusvédelmi alkalmazással is védelmezni.

Kapcsolódó cikkek

- MacOS rendszereket támadó zsarolóvírusra figyelmeztet az ESET

- Trend Micro jelentés: 752 százalékkal nőtt a zsarolóprogram-családok száma

- Hamis időjárási alkalmazásokba rejtett trójai programot fedezett fel ez ESET

- Havi vírusriport - Tízből kilenc trójai, maradhat?

- Tanulmány az orosz kibermaffia felépítéséről: a zsarolóvírusokból származó napi bevétel elérheti a 30 millió forintot

- Az Acronis True Image 2017 New Generation megoldása nélkülözhetetlen, innovatív védelem a zsarolóvírusok ellen

- Flash Player frissítésnek álcázott androidos trójai programot fedeztek fel az ESET szakemberei

- A Hummingbad megint az elsők között a legelterjedtebb mobil rosszundulatú programok listáján

- A Check Point és az Europol együttműködése a zsarolókkal szemben

- Ajtókat zárt be a zsarolóvírus