Lazarus, a világ leghatékonyabb hekker csoportja Európa felé vette az irányt

Igazságügyi szakértőkkel közösen a Kaspersky Lab feltárta az ismert bűnözői csoport működési modelljét, a Lazarus formulát

A Kaspersky Lab ismertette a Lazarus hackercsoport – akiket felelőssé tesznek a tavalyi bangladesi központi bank elleni 23 milliárd forint (81 millió dollár) összértékű rablásért – ügyében folyt több mint egy éves vizsgálat eredményeit.

A kriminalisztikai elemzés során a Kaspersky Lab összesítette a Lazarus támadási módszertanát, hogy milyen kártékony programokat és stratégiát használnak a pénzügyi intézmények, kaszinók, befektetési társaságok fejlesztési részlegei és/vagy digitális pénznem vállalkozások elleni támadások során. Ez az összesített tudás segített a cég szakembereinek megállítani két hasonló támadást, amelyeknek célpontjai szintén pénzintézetek voltak.

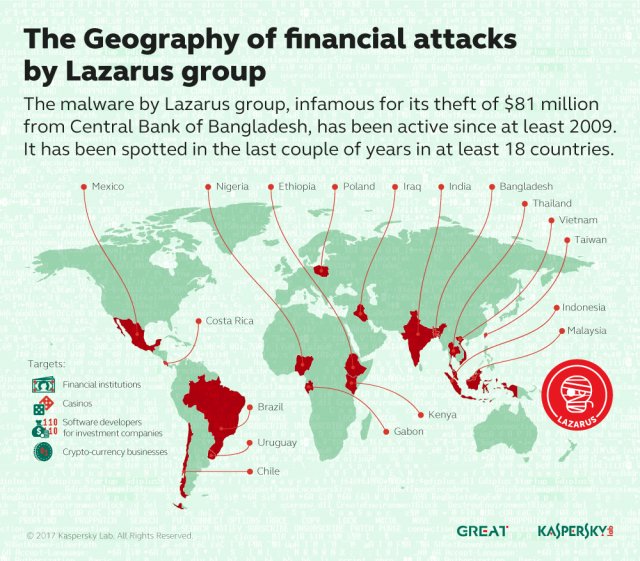

Tavaly februárban egy akkor még azonosítatlan hackercsoport megkísérelt ellopni kb. 240 milliárd forintot (851 millió dollárt), az akció végén végül 23 milliárd forintot (81 millió dollárt) tudtak átutalni bankszámláikra a bangladesi Központi Bankból. A támadás napjaink legsikeresebb kibertámadásaként vonult be a történelembe. A vizsgálatok eredményei – amelyben több más IT biztonsági cég mellett a Kaspersky Lab is tevékenyen részt vett – azt mutatják, hogy a támadások mögött az ismert Lazarus csoport állhat, akik többek között felelősek olyan rendszeres pusztító támadásokért, amelyeket gyártó cégek, média- és pénzintézetek ellen indítottak világszerte 18 országban immár 8 éve.

Annak ellenére, hogy több hónapos csend követte a bangladesi támadást, a Lazarus csoport aktívan készítette elő új műveletét, amely során más bankokat szándékoztak feltörni és úgy tűnik sikeresen behatoltak egy délkelet-ázsiai pénzintézet rendszerébe. Miután a Kasperksy Lab termékei eredményesen blokkolták a csoport tevékenységét, néhány hónapos pihenő után úgy döntöttek, hogy átköltöznek Európába. Szerencsére támadó kísérleteiket félbeszakították a Kaspersky Lab biztonsági szoftverei, valamint a gyors válaszreakció, a sokrétű biztonsági elemzés, és a kibertanácsadó cég vezető kutatóinak mérnöki támogatása.

Lazarus Formula

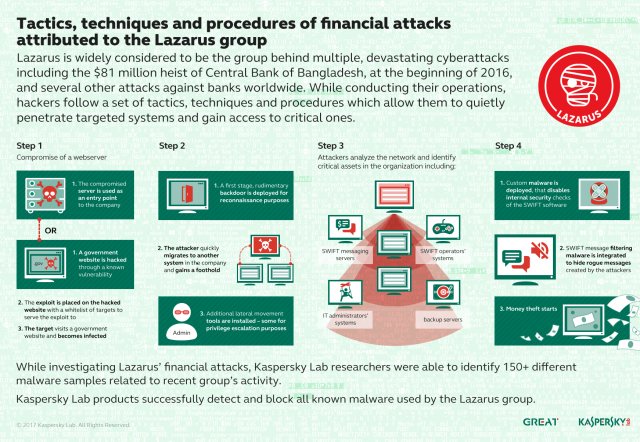

Az igazságügyi szakértői elemzés eredményei alapján a Kaspersky Lab kutatói rekonstruálták a csoport működési modelljét:

- Kezdeti kompromisszum: Egy bankrendszer feltörhető akár egy távolról is elérhető sebezhető kóddal (pl. egy web-szerveren), vagy akár egy honlapon elhelyezett exploit segítségével, amit a gyanútlan áldozat (pl. banki alkalmazott) a weblap-látogatás során a számítógépére telepített.

- Beépülés: Ezután a csoport a bank rendszerében vándorol és állandó backdoor-okat épít, amely lehetővé teszi számukra a szabad mozgást.

- Belső felderítés: Ezt követően a csoport napokat vagy heteket is eltölt a hálózat tanulmányozásával, hogy azonosítani tudják az értékes erőforrásokat. Ilyen források lehetnek pl. a backup-szerver, ahol a hitelesítési információkat tárolják; a levelező-szerver; a teljes tartományvezérlő, amely rendelkezik az „ajtókat” nyitó „kulcsokkal” valamint azok a szerverek, amelyek a pénzügyi tranzakciók adatait tárolják.

- Végrehajtás: Végül az általuk telepített speciális malware képes behatolni a pénzügyi szoftverek belső biztonsági funkcióiba és ilyen módon hamis tranzakciókat indítani.

A Lazarus-csoport működési elve

A Kaspersky Lab által vizsgált támadások hetekig tartottak, miközben a támadók képesek észrevétlenül működni hónapokig. A délkelet-ázsiai támadás elemzése során a szakértők felfedezték, hogy a hekkerek 7 hónappal korábban törték fel a rendszert, minthogy a bank biztonsági csapata segítséget kért volna. Sőt, úgy tűnik a bangladesi incidens előtt már volt hozzáférésük a hálózathoz.

A Lazarus-csoport által megtámadott pénzintézetek földrajzi eloszlása

A Kaspersky Lab feljegyzései szerint 2015. december óta észlelhetőek a Lazarus-csoport kártékony program-mintái számos pénzintézet-, kaszinók számára fejlesztett szoftverek, valamint digitális pénznem-vállalkozások hálózatában, Koreában, Bangladesben, Indiában, Vietnámban, Indonéziában, Costa Ricán, Malajziában, Lengyelországban, Irakban, Etiópiában, Kenyában, Nigériában, Uruguayon, Gabonban, Thaiföldön és számos más országban. A Kaspersky Lab által tavaly márciusban detektált minták alapján elmondható, hogy a csoportnak nem áll szándékában megállni.

Annak ellenére, hogy a támadók elég óvatosak voltak és törölték a nyomokat, egy általuk feltört szerveren egy mintát ott felejtettek. A felkészülési művelet folyamán, a szervert a rosszindulatú-program C&C központjaként konfigurálták. A konfiguráció első csatlakozásai néhány VPN/proxy-szerverről érkeztek, tesztelve a C&C szervert. Ugyanakkor volt egy rövid csatlakozás egy nagyon ritka észak-koreai IP címről.

A kutatók szerint ez a csatlakozás az alábbiakat jelentheti:

- A támadók erről az észak-koreai IP-címről csatlakoznak a rendszerre

- Ez egy gondosan megtervezett hamis művelet volt

- Valaki Észak-Koreában véletlenül meglátogatta a C&C URL-jét

A Lazarus csoport nagy figyelmet fordít kártékony programjai új verzióinak fejlesztésébe. Több hónapon keresztül próbáltak létrehozni egy olyan rosszindulatú-eszközkészletet, amely láthatatlan a biztonsági szoftverek előtt, de minden alkalommal hatékonyan blokkolták a Kaspersky Lab szakemberei és így képesek voltak az újabb és újabb mintákat észlelni. Jelenleg a csoport viszonylag csendes, ami valószínűleg azt jelenti, hogy szünetelteti az új minták építését.

„Biztosak vagyunk abban, hogy hamarosan visszatérnek. A támadásaik azt mutatják, hogy akár egy kisebb konfigurációs hiba is előidézheti a támadott rendszer megsértését, és ezzel potenciálisan több száz millió dolláros veszteséget okozhatnak. Bízunk benne, hogy a bankok, kaszinók és a befektetési vállalkozások vezetői szerte a világon elővigyázatosak lesznek a Lazarus-csoport hallatán.” – mondta Vitaly Kamluk, a Kaspersky Lab „Global Research and Analysis” csapat vezetője.

A Kaspersky Lab termékek hatékonyan észlelik és blokkolják a Lazarus-csoport alábbi ismert kártékony-programjait:

- HEUR: Trojan-Banker.Win32.Alreay *

- Trojan-Banker.Win32.Agent *

A cég elindítja az „indikátorokat” – Indicators of Compromise (IOC); azaz a fenyegetéshez köthető adatok listája – és egyéb adatokat, hogy segítsenek a szervezeteknek a csoport támadásainak nyomait felfedezni a vállalati hálózatokban. Bővebb információt a Securelist.com oldalon talál.

Javasoljuk minden szervezetnek, hogy alaposan vizsgálják át a hálózatukat Lazarus-csoport minták után kutatva. Ha kimutatható ilyen minta, fertőtlenítse a rendszereket és mielőbb jelentse a behatolást a megfelelő szerveknek.

Bővebb információt a Lazarus-csoport támadásairól a Securelist.com oldalán olvashat.

Kapcsolódó cikkek

- Egy célzott 20 éves kibertámadás utóélete: működnek az ősi kódok a modern rendszerek ellen

- Valóra vált rémálom: a babák figyelnek téged

- Check Point: miként vehetik át a hackerek a hatalmat a WhatsApp és a Telegram felhasználói fiókok százmillió fölött

- A pénzügyi vállalkozások akár 300 milliós veszteséggel is szembesülhetnek egy kibertámadás során

- Az ipari számítógépek 40%-át érte támadás tavaly a második félévben

- A Kaspersky Lab frissítette a vállalati tárolási programcsomagját a Dell legújabb EMC tárolási rendszeréhez

- Energetikai nagyvállalatok ipari infrastruktúrájára fejlesztett ki kibervédelmet a Kaspersky Lab

- Rivális vállalkozások állhatnak a DDoS támadások mögött

- A Kaspersky Lab legújabb jelentése rávilágít a digitális káosz következményeire

- Értékes adataink a digitális káoszban