Hogyan lehet egy vállalati hálózatot feltörni egy 5.000 Ft értékű eszközzel?

A kutatás egy igaz történettel kezdődött: egy másik vizsgálat során, amelyben a Kaspersky Lab szakértői részt vettek, egy takarító cég alkalmazottja (insider – bennfentes) pendrive-ot használt arra, hogy megfertőzze a cég munkaállomását egy kártékony programmal. A történet megismerése után a Kaspersky Lab szakemberei kíváncsiak voltak arra, hogy milyen egyéb eszközöket használhatnak a bennfentesek a célzott támadások esetén. Lehetséges-e egyáltalán veszélyeztetni a hálózatot a rosszindulatú programok (malware) nélkül?

Kép forrása: https://securelist.com

Vettek egy Raspberry-Pi mikroszámítógépet, Ethernet adapterként konfigurálták, valamint további konfigurációs változtatásokat hajtottak végre az operációs rendszeren, és néhány nyilvánosan elérhető programot telepítettek az adatgyűjtésért és annak feldolgozásáért. Végül a kutatók egy szervert állítottak fel a lehallgatott adatok begyűjtésére. Ezután az eszközt csatlakoztatták a kiszemelt géphez, és ilyen módon elkezdte automatikusan feltölteni a szervert az ellopott adatokkal.

Kép forrása: https://securelist.com

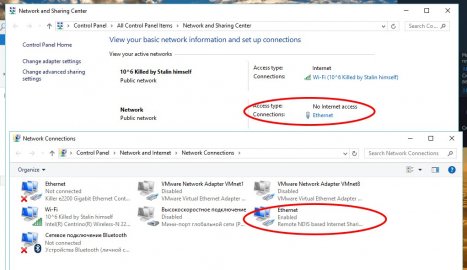

Ez azért történt ilyen egyszerűen, mert a megtámadott számítógép operációs rendszere a csatlakoztatott Raspberry-Pi eszközt vezetékes LAN-adapterként azonosította, és automatikusan magasabb prioritást adományozott neki, mint más elérhető hálózatoknak. Ami még ennél is fontosabb, hogy hozzáférést biztosított a hálózati adatcseréhez. A kísérleti hálózat egy valódi vállalati hálózat szimulációja volt. Ennek eredményeképpen a kutatók képesek voltak a megtámadott számítógép és alkalmazásai által küldött hitelesített adatok összegyűjtésére, ahogy megpróbálták hitelesíteni a szervereket. Ráadásul a kutatók képesek voltak arra is, hogy ezeket az adatokat a hálózat egy másik munkaállomásáról gyűjtsék be.

Mivel a támadások sajátosságai lehetővé tették, hogy a letöltött adatokat valós időben küldjék a hálózaton keresztül, ezért minél hosszabb ideig csatlakoztatták a készüléket a PC-hez, annál több adatot tudtak összegyűjteni és egy távoli szerverre továbbítani. Fél óra alatt a kutatók közel 30 jelszót gyűjtöttek be, amelyet a megtámadott hálózaton keresztül továbbítottak, így könnyen elképzelhető, hogy mennyi adat gyűjthető össze egy nap alatt.

Kép forrása: https://securelist.com

Az adatlekérés módszerének lehetséges támadási területe nagy: a kísérleti hacker eszköz sikeresen behatolt mind a Windows, mind a Mac operációs rendszer alapú számítógépeken. A kutatók azonban nem tudták végrehajtani a támadást Linux alapú eszközökön.

"Ennek a kísérletnek két fontos tanulsága van. Először is az a tény, hogy valójában nem kellett fejleszteni egy szoftvert, hanem szabadon elérhető eszközöket használtunk az interneten. Másodszor pedig aggódunk, mennyire könnyű elkészíteni a koncepciót egy hacker eszközre. Ez azt jelenti, hogy potenciálisan bárki, aki ismeri az internetet és rendelkezik alapvető programozási ismeretekkel, képes végrehajtani ezt a kísérletet. Könnyű megjósolni, mi történhet, ha mindez rosszindulatú szándékkal történik. Éppen ezért döntöttünk úgy, hogy muszáj felhívnunk a figyelmet erre a problémára. A felhasználóknak és a vállalati ügyintézőknek fel kell készülniük ilyen típusú támadásra!” – mondta Sergey Lurye, a Kaspersky Lab kutatásának társszerzője.

A számítógépek vagy a hálózatok megóvásáért a Kaspersky Lab biztonsági szakemberei az alábbiakat javasolják:

Egyedi felhasználók számára:

- Amikor visszatér a munkaállomásához, ellenőrizze az USB-portokat. Ha ismeretlen eszközt talál, jelentse a rendszergazdának.

- Kerülje a flash meghajtók engedélyezését, ha nem megbízható forrásból származik. Ez a meghajtó valójában „jelszó-elfogó” lehet.

- Munkavégzés után jelentkezzen ki azokon a honlapokon, amelyek hitelesítést kérnek.

- Rendszeresen változtassa meg a jelszavakat - mind a számítógépen, mind a gyakran használt honlapokon. Ha nehezére esik sok, erős jelszót megjegyezni, úgy használjon jelszókezelő programokat, mint pl. az ingyenes Kaspersky Password Manager-t.

- Engedélyezze a kétlépcsős hitelesítést.

- Telepítse és gyakran frissítse az IT biztonsági szoftvert.

Rendszergazdák számára

- Ha a hálózati topológia lehetővé teszi, javasoljuk, hogy kizárólag Kerberos protokollt használjon a felhasználók hitelesítéséhez.

- Korlátozza a felhasználók hozzáféréseit.

- A vállalati felhasználók jelszavait rendszeresen módosítani kell. Ha bármilyen okból kifolyólag a szervezet szabályzata nem tartalmaz rendszeres jelszó-változásokat, mindenképpen változtassa meg ezt a szabályt.

- A vállalati hálózaton található összes számítógépet biztonsági megoldásokkal kell védeni, és rendszeres frissítéseket kell biztosítani.

- Annak érdekében, hogy megelőzzék az ismeretlen USB eszközökkel létrejövő csatlakozásokat, használjon eszközkezelőket, mint pl. a Kaspersky Endpoint Security for Business csomagban található funkciót.

- Ha Ön a weboldal tulajdonosa, javasoljuk a HSTS (Hypertext Transfer Protocol Secure - egy internetes kommunikációs protokoll, amely gondoskodik az adatok integritásáról és bizalmas kezeléséről a felhasználó számítógépe és a webhely között) aktiválását, amely megakadályozza a HTTPS-ről a HTTP protokollra való átállást, és a hitelesítő adatokat az ellopott cookie-ból.

- Ha lehetséges, tiltsa le a hallgatási módot, és aktiválja az ügyfél (AP) elszigeteltségét Wi-Fi routereken, letiltva őket más munkaállomások forgalmának meghallgatásától.

- Aktiválja a DHCP Snooping beállítást, hogy megvédje a vállalati felhasználókat a saját DHCP-kérelmeik hamis DHCP-kiszolgálók általi elfogadásától.

A vállalati hálózaton található adatok összegyűjtésén kívül a kísérleti eszköz a megtámadott számítógépeken található böngészőkből származó cookie-k gyűjtésére is használható.

Bővebb információt a kísérletről és további javaslatokat a vállalatok és az otthoni felhasználók védelméért az ilyen típusú támadások során a Securelist oldalon talál.

Kapcsolódó cikkek

- Nincs többé WannaCry, csak megoldás

- A WannaCry zsarolóvírus gyenge pontjai

- A Kaspersky Lab legújabb jelentése megmutatja, mennyire eltérőek a gyerekek online szokásai világszerte

- Túl sokat adunk ki magunkból!

- Egyre nagyobb kihívást jelent a vállalatoknak az IT-biztonság

- A mobil zsarolóvírusok száma több mint háromszorosára nőtt idén

- A Kaspersky Lab bemutatja a Threat Intelligence Portal-t

- Ztorg botnet: egy év alatt több mint egymillió megtámadott eszköz

- A Kaspersky Lab tanácsai a zsarolóvírus elkerülése érdekében

- A Kaspersky Lab közleménye a WannaCry zsarolóvírus támadásról