Pár ezer dollárért bárkiből válhat fejlett kiberbűnöző

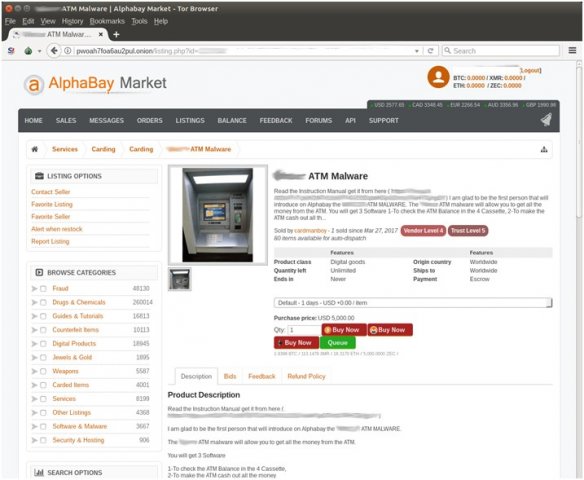

A Kaspersky Lab kutatói olyan új ATM-eket célzó malware-t fedezett fel, amelyet nyíltan árultak a DarkNet piacán.

A Cutler Maker három összetevőből áll, amely lehetővé teszi egy ATM kirablását, ha a támadó fizikailag képes hozzáférni a géphez. Az eszközkészlet, amely által akár több száz millió forintot lehet ellopni, mindössze 1.310.000 forintért (5000 dollár) könnyedén megvásárolható és még használati utasítást is kapunk mellé.

Kép forrása: https://www.kaspersky.com/blog/

Az ATM elleni támadások továbbra is nagyon jövedelmezőek a csalók számára, akik több különböző módszert használnak a maximális profit érdekében. Míg néhányan konkrét fizikai rombolással jutnak a pénzhez, addig mások kártékony program fertőzéssel manipulálják a bankautomatákat. Habár az ATM elleni rosszindulatú eszközök már régóta ismertek a szakemberek előtt, új fejlemény, hogy néhány bűnöző olyan eszközök fejlesztésén dolgozik, amelyek révén a számítástechnikához kevésbé értő gazemberek is feltörhetnek ATM-eket.

Idén év elején a Kaspersky Lab egyik partnere felhívta a cég szakértőinek figyelmét egy olyan, eddig ismeretlen rosszindulatú mintára, amely vélhetően az ATM-ben található számítógépét képes megfertőzni. A kutatók ezután vadászni kezdtek a malware egyedi mintájára, amit hamar meg is találtak a DarkNet-en, az AlphaBay piacon a hirdetések között. A nyilvános bejegyzésben a malware értékesítője nemcsak részletes leírást ad a programról és a vásárlási feltételekről, hanem alaposan kidolgozott lépéseket a használatáról, valamint utasításokat és oktató videót is.

Kép forrása: https://securelist.com

A kutatás szerint a malware eszközkészlet az alábbi három alkotóelemből áll:

- Cutler Maker szoftver, ami a fő modulja és funkciója az ATM-mel való kommunikáció

- c0decalc program, amely jelszót generál a védelemhez és a Cutler Maker futtatásához

- Stimulátor alkalmazás, amely jelzi az ATM aktuális állapotát, ezzel rengeteg időt megtakarítva a bűnözőknek. Az alkalmazás telepítése után pontos információt nyújt a pénznemről, annak mennyiségéről minden egyes kazettában, ezáltal a csalók képesek a fókuszált támadásra.

A lopás megkezdéséhez a bűnözőknek közvetlen hozzáférésre van szükségük az adott ATM belső USB-portjához, amin keresztül lehet feltölteni a malware-t. Ha sikeresen csatlakoztatták az USB-eszközt, az telepíti a Cutler Maker szoftvert az ATM számítógépére. Mivel a c0decalc programnak köszönhetően jelszóval védett a folyamat, ezért más bűnözőnek nincs lehetősége ingyen használni a programot. Miután sikeresen telepítették a programot és jelszóval is levédték, a Cutler Maker kezelőfelületén megkezdődhet a tényleges pénzlopás.

A Cutler Maker március 27-től érhető el, de a kutatók korábbi verziókra utaló nyomokat találtak, ami szerint már tavaly júniusi kártékony mintákban is fellelhető volt. Akkoriban egy nyilvános multi-szkenner szolgáltatásban észlelték Ukrajnában, később más országokban is felismerhető volt.

Egyelőre nem ismert, ki áll a malware fejlesztése mögött. Az ismert információk - eszköztár, nyelv, nyelvtan, stilisztikai hibák - alapján nem angol anyanyelvűek a készítők.

“A Cutler Maker használata nem igényel speciális tudást vagy informatikai szakmai ismereteket, ami azt jelenti, hogy pár ezer dollár kifizetése után gyakorlatilag bárki kifinomult hekkerré válhat. Ez különösen veszélyesen hangzik a pénzügyi szervezetnek. Ami egy informatikai szakember számára a legfontosabb adat, hogy a Cutler Maker interakcióba lép az ATM-mel szinte mindenféle biztonsági akadály nélkül. Ez az, amit meg kell változtatni mielőbb annak érdekében, hogy megnehezítsük a csalók dolgát.” - magyarázta Konstantin Zykov, a kibertanácsadó cég biztonsági kutatója.

Az ATM-ek jobb védelme érdekében a Kaspersky Lab javasolja, használjon megfelelő biztonsági megoldást, például a Kaspersky Embedded Systems Security-t.

A Kaspersky Lab termékek sikeresen észlelik és blokkolják a Cutler Maker-t.

Bővebb információt a Cutler Maker működéséről ezen a linken talál.

Bővebb információt az ATM elleni támadások fejlődéséről ezen a linken olvashat.

Kapcsolódó cikkek

- A Kaspersky Lab sebezhetőséget talált az Adobe Flash-ben

- Hamis profilok és kibercsalók

- Nem minden DDoS támadás tűnik annak, aminek elsőre látszik

- A Kaspersky Lab Data Dollár boltot nyitott Londonban

- A Kaspersky Lab CTF játékkal keresi az ipari létesítmények sebezhetőségét

- Nőnek a helyreállítási költségek az informatikai piacon

- Gyerekcsapdák a kiber játszótéren

- A jövő már jelen

- A „bányászó” botnetek visszatértek – 51 milliót is kereshetnek a bűnözőknek

- A Kaspersky Private Security Network következő generációja