Hackertámadás: felkészül vagy kikészül?

„Bízz Istenben, és tartsd szárazon a puskaport!” Oliver Cromwell angol államférfi, hadvezér

Ön tudná, hova kapjon, ha kibertámadás érné a cégét? Mi lenne az első? Az adatokat vagy a cég hírnevét mentené? Kinek szólna először: a kollégáknak és cégvezetőknek, a hatóságoknak vagy éppen az ügyfeleknek? A NetIQ szakértői összegyűjtötték, hogyan érdemes felkészülni egy esetleges kibertámadás kezelésére, és mely szakembereket célszerű bevonni a tervezési folyamatba.

Napjainkban folyamatosan érkeznek a hírek a különféle biztonsági incidensekről és virtuális betörésekről, így ma már bárki lehet célpont a legnagyobb vállalatoktól kezdve a legkisebb szervezetekig. A NetIQ szerint ezért a biztonsági és egyéb működési folyamatok kialakítása során célszerű azt feltételezni, hogy a kiberbűnözők már betörtek a vállalatunk rendszerébe, és ennek megfelelően prioritásként kezelni a válaszlépések megtervezését.

A biztonsági szakemberek általában belátják ennek a megközelítésnek a létjogosultságát, de az üzleti vezetők a legtöbbször nem akarnak hasonló fejjel gondolkodni. Ők szeretnék inkább elkerülni a negatív híreket, a megszokott mederben tartani az üzletmenetet, és a lehető legkevesebbet költeni a biztonságra. Nem szívesen hallanak arról, hogy ha hackertámadásról van szó, akkor már nem is az a kérdés, megtörténik-e egyáltalán a vállalattal, sokkal inkább az, hogy mikor.

Fontos lenne azonban az üzleti döntéshozóknak is végiggondolniuk, hogy mivel járhat, ha már betörtek a rendszerükbe, és ennek megfelelően sorra venniük a biztonsági kérdéseket. Ha a vállalatot valóban megtámadják, az nem csupán az informatikai csapattól kíván reakciót. Ilyenkor aktív közreműködésre van szükség a többi részlegtől is, éppen ezért a válaszlépések kidolgozásához szükség van az üzleti vezetők és a többi osztály bevonására is.

Tervezzük meg az incidensek kezelését!

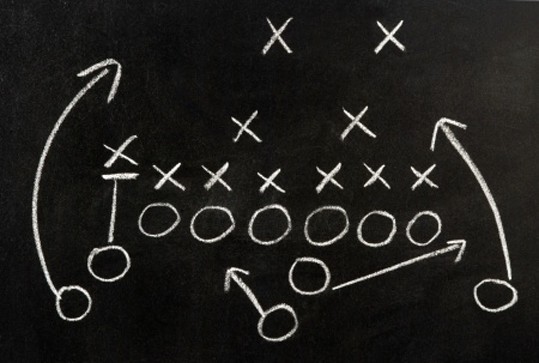

Ahogyan a katonaságnál is együtt gyakorlatoznak az egységek, a szervezeten belüli, különálló részlegeknek is egy csapatként kell megtervezniük és előkészülniük, hogyan reagálnának egy esetleges támadásra. Elsődlegesen az IT-biztonsági csapat feladata a megfelelő védelmi vonalak kiépítése, százszázalékos védelem azonban nem létezik, ezért fel kell készülni minden eshetőségre. Jól csökkenthetők ugyan a kockázatok többek között fejlett SIEM (biztonsági információ- és eseménykezelő) eszközökkel és hozzáférés-irányítással, minden veszély ellen azonban ezek sem védenek. Rendkívül nehezen akadályozhatná meg például egy IT-biztonsági szakember azt, hogy egy rosszindulatú alkalmazott kiszivárogtassa a birtokában lévő adatokat.

A visszaélések és behatolások különféle biztonsági szinteken történhetnek, és a reakciót is ennek megfelelően kell megtervezni. Például nem igényel felsővezetői beavatkozást egy olyan eset, amely nem érinti közvetlenül a szervezet ügyfeleit. Ha azonban a cég az újságok címlapjára kerül egy komoly adatszivárgási probléma miatt, akkor már szükség van az ügyvezető és a teljes brand menedzsment csapat munkájára többek között a sajtó felé kommunikálható üzenetek összeállításához vagy a részvényesek tájékoztatásához, illetve az esetleges érintettek kompenzálásának megtervezéséhez.

Célszerű ezeket a terveket pontosan részletezve összeállítani, majd rendszeresen tesztelni is. Sok nagyvállalatnál egy „piros csapatot" alakítanak ki erre a feladatra, amelynek tagjaira rábízhatják a fiktív ellenfél szerepét. Ez a csapat állhat belső munkatársakból vagy külsős szakértőkből, egyes cégek pedig hibavadász (bug bounty) programot hirdetnek, és pénzzel jutalmazzák azokat a szemfüles felhasználókat és amatőr vagy profi szakembereket, akik megtalálják az esetleges sebezhetőségeket a vállalat termékeiben. Az így feltárt gyenge pontok megerősítésével tovább csökkenthetők a kockázatok, és egy esetleges vészhelyzetet is felkészültebben kezelhet a vállalat.

Tervezzünk a károk elhárítására!

A jó biztonsági csapatok általában már rendelkeznek forgatókönyvekkel bizonyos esetekre, például pontosan tudják, hogyan kell biztonsági mentésekből visszaállítani az adatokat. Ugyanakkor nem csak a technikai feladatokat kell figyelembe venni. Az olyan különféle rendeletek, mint például a GDPR nagyon pontosan előírják például, hogy a szervezetek mennyi időn belül kötelesek értesíteni azokat a személyeket, akiknek az adatai érintettek egy incidensben. Eközben a cég jogászainak is célszerű felkészülniük az esetleges perekre. Bűntény esetén pedig az is fontos, hogy a bűnügyi helyszínelőknek még azelőtt összegyűjtsék a bizonyítékokat, mielőtt azok megsemmisülnének a biztonsági mentés visszaállításával.

A cégeknek azt is muszáj rangsorolniuk, hogy kár esetén melyik szolgáltatásokat kell először visszaállítaniuk. Ha például egy zsarolóvírus több szolgáltatást is megbénít, melyikre van nagyobb szükség közülük? A vállalatoknak célszerű előzetesen összeállítaniuk az üzleti hatásanalízis (Business Impact Analysis - BIA) dokumentumokat, amelyek segítenek az ilyen döntésekben.

Kapcsolódó cikkek

- Újabb kibertámadás Ukrajnában

- ExPetr-hez hasonló támadás fertőz az orosz média felületein keresztül

- Új zsarólóvírus a láthatáron: támad a Bad Rabbit

- Óriási biznisz az egészségügyi személyes adatok kereskedelme a feketepiacon

- Hamis profilok és kibercsalók

- Oszd meg (a fájlokat), és uralkodj!

- Eltűnnek a jövőben az IT-biztonsági szakemberek?

- Mondd, mennyit ér a biztonság?

- A privilégium nem jár mindenkinek

- Felhívás keringőre automatikus üzenetben