A Kaspersky Lab 14 komoly biztonsági rést azonosított egy népszerű nagyvállalati szoftverben

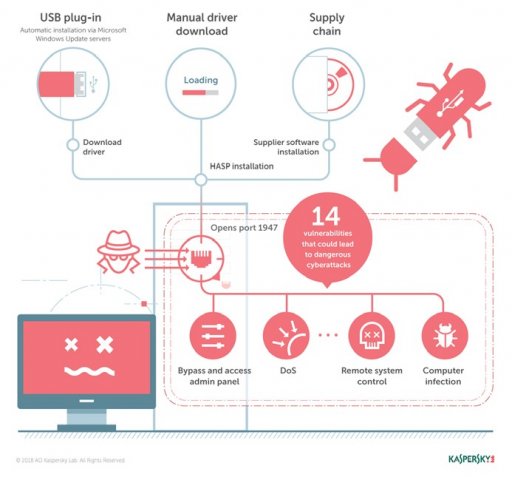

A Kaspersky Lab ICS CERT (Industrial Control Systems Cyber Emergency Response Team – Ipari vezérlőrendszerek kibersürgősségi csapat) részlege több, különböző súlyos sebezhetőséget talált a HASP (Hardware Against Software Piracy) rendszerében, amelyet széles körben használnak a vállalati és az ipari vezérlőrendszerek esetében az engedélyezett szoftverek aktiválásához. Világszerte a sérülékeny technológiával érintett rendszerek száma több százezerre tehető.

Kép forrása: https://www.kaspersky.com/blog/

A szóban forgó USB-tokeneket rengetegen használják különböző szervezeteknél a szoftverlicenszek aktiválására. Normál használat esetén az adott cég rendszergazdájának hozzáférése van a számítógéphez, amelyen aktiválni akar egy szoftvert, és ekkor használja a tokent. Ezt követően engedélyezi a szoftver működését és aktiválja, így a felhasználó használni tudja a programot a munkaállomásán.

Kép forrása: Kaspersky Lab

Amikor a token először csatlakozik a számítógéphez vagy a szerverhez, a Windows letölti a szoftver illesztőprogramját a szoftvergyártó szerveréről azért, hogy a hardver megfelelően működjön. Néhány esetben az illesztőprogram egy harmadik féltől származó szoftverrel együtt települ, amely a rendszert használja licenc védelemre. A Kaspersky Lab szakértői azt találták, hogy telepítés után a szoftver a port 1947-et hozzáadja a Windows Firewall kivételek listájára anélkül, hogy erről értesítené a felhasználót és ezzel lehetővé teszi a távoli támadásokat.

A támadónak mindössze az 1947-es nyílt portot kell ellenőriznie a célzott hálózaton azért, hogy azonosíthassa a távolról irányítható számítógépeket.

Még ennél is fontosabb, hogy a port nyitva marad azután is, hogy a token lekapcsolódik, ami azt jelenti, hogy egy védett és/vagy javított vállalati hálózaton a támadónak csupán telepítenie kell egy szoftvert a HASP rendszerét használva, vagy a tokent hozzáadnia az adott PC-re egyszer (mégha zárolt is a gép) azért, hogy elérhető legyen a távoli támadások számára.

Összesen a kutatók 14 sebezhetőséget azonosítottak a szoftver összetevőiben, többek között DoS sebezhetőséget és néhány RCE-t (Remote Code Execution – olyan sérülékenység, amely lehetővé teszi a támadónak a távoli szerverről indított támadást), amely automatikusan képes használni a rendszergazda jogokat. Ez lehetővé teszi a támadóknak tetszőleges kódok végrehajtását. Minden észlelt sebezhetőség potenciálisan nagyon veszélyes lehet, és nagy veszteségeket okozhat a vállalkozásoknak és az ipari rendszereknek.

A Kaspersky Lab minden információt átadott a detektált sérülékenységekről a forgalmazónak. A felfedezett biztonsági rések az alábbi CVE számokat kapták:

- CVE-2017-11496 – Remote Code Execution

- CVE-2017-11497 – Remote Code Execution

- CVE-2017-11498 – Denial of Service

- CVE-2017-12818 – Denial of Service

- CVE-2017-12819 – NTLM hash capturing

- CVE-2017-12820 – Denial of Service

- CVE-2017-12821 – Remote Code Execution

- CVE-2017- 12822 – Remote manipulations with configuration files

„Tekintettel arra, hogy milyen népszerű menedzsment rendszerről beszélünk, a lehetséges következmények skálája igen nagy, mivel ezeket a tokeneket nemcsak nagyvállalati környezetben használják, hanem kritikus létesítmények esetén is távoli hozzáférések során nagyon szigorú szabályozással. A távoli hozzáférés azonban könnyen feltörhető köszönhetően a nemrég felfedezett sérülékenységgel és ezzel óriási veszélynek vannak kitéve a kritikus infrastruktúrák hálózatai.” – mondta Vladimir Dashchenko, a Kaspersky Lab ICS CERT, Biztonsági Rés kutatócsoport vezetője.

Amint felfedezték a kutatók a sérülékenységet, azonnal értesítették az érintett szoftver gyártóját, valamint a vállalatokat és kiadták a biztonsági javításokat.

A Kaspersky Lab ICS CERT az alábbiakat javasolja mindazoknak, akiket érinthet:

- Telepítse a meghajtó legfrissebb illesztőprogramját, vagy lépjen kapcsolatba a gyártóval a meghajtó frissítésével kapcsolatban.

- Zárja le az 1947-es portot, legalábbis a külső tűzfalon, mindaddig, míg az nincs befolyással az üzleti folyamatokra.

Bővebb információt a biztonsági résekről ezen a linken olvashat.

Kapcsolódó cikkek

- A gyenge jelszóvédelem a gamereknek veszedelem

- Skygofree: lokáció alapú hangrögzítés és kémkedés a felhasználók után

- Jelszó dilemmák: erős, de megjegyezhetetlen vagy egyszerű, de könnyen feltörhető?

- Sérülékeny világ

- Mindenhol bányászó zombik!

- Kaspersky: jobban kell védeni az internetező gyerekeket az ünnepek alatt

- Füstöl a zsebe? A trójai vírus az ön készülékében van!

- A Kaspersky Lab idén 360.000 kártékony programot azonosított naponta

- Védelem nélkül a felhő alapú szolgáltatások komoly kockázatot jelenthetnek a vállalkozásoknak

- Hasznos tippek, hogy ne érje informatika biztonsági meglepetés még az ünnepi szezon alatt sem