A nyár toplistás kártevői zsarolnak, reklámoznak és virtuális valutát bányásznak

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2018. júniusában a következő 10 károkozó terjedt a legnagyobb számban.

A Top10 listát ezúttal is a JS/CoinMiner trójai vezeti. Ez egy olyan szkript, amely a felhasználó tudta és jóváhagyása nélkül képes a kriptográfiai valuták bányászatára. A kártevő segítségével a támadók észrevétlenül Feathercoin, Litecoin vagy Monero bányászatra használják az áldozat számítógépének erőforrásait, és az érintett felhasználók nagy száma miatt ezzel komoly bevételekre tehetnek szert. A weboldalak megfertőzésével ugyanis egyszerűbben lehet nagy számú felhasználót elérni, mint az áldozatok gépeit egyenként megfertőzni.

Szintén ugyanebben utazik még másik két kártevő, a hatodik helyen szereplő Win32/CoinMiner, illetve a kilencedik helyezett 64 bites Windows rendszereken futó Win64/CoinMiner is.

Ezek a trójai programok ugyancsak képesek a megfertőzött számítógépen a felhasználó tudta nélkül kriptográfiai bányászat végrehajtására. Amiatt, hogy nehezítsék a víruslaborok visszafejtő, elemző munkáját, egyes változatok azt is képesek észlelni, hogy fut-e kódelemző debugger a háttérben, illetve hogy virtuális gépben futtatják-e, a kártevő ilyenkor azonnal megszakítja a futását és kilép.

A dobogó második helyén ezúttal az SBM/Exploit.DoublePulsar exploitot találjuk. Az ezen a néven észlelhető kártékony kód képes megfertőzni azokat a sérülékeny rendszereket, amelyek a CVE-2017-0145 sebezhetőség elleni javítófoltot még nem futtatták le. Ez az a bizonyos sérülékenység, amelyet korábban az NSA-től loptak el, és a későbbi tömeges WannaCryptor, illetve WannaCry zsarolóvírusos fertőzésekért volt felelős.

Ismét a listánkra került a HTML/FakeAlert, a nyolcadik helyet tudta megszerezni. Ez egy olyan trójai kártevőcsalád, amely jellemzően hamis figyelmeztető üzeneteket jelenít meg, hogy az úgynevezett support csalásra előkészítse a számítógépet. A felhasználót ezekben az üzenetekben arra ösztönzik, hogy lépjen kapcsolatba a csalók hamis műszaki támogatásával, ahol a "távsegítség" során kártékony kódokat, vagy távoli hozzáférést biztosító weboldalakra próbálják meg elirányítani a naiv felhasználókat, akik ekkor vírust, illetve kémprogramot töltenek le és telepítenek fel saját maguknak, amin keresztül aztán ellopják a személyes adataikat.

E hónapban a kéretlen reklámokat megjelenítő adware is számos szereplővel volt jelen, hiszen a harmadik helyezett JS/Adware.Imali, a negyedik pozícióban lévő JS/Adware.Agent.T, illetve a tizedikként felbukkanó Win32/MediaGet adware is kéretlen hirdetések megjelenítésével zavarja meg a böngészésünket.

Felmérés a zsarolóvírusokról

Az ESET Radar Report e havi kiadása ezúttal a zsarolóvírusokkal kapcsolatban készített felmérést idéz, a 2018 Risk: Value Report from NTT Security nevű jelentés ugyanis az ezzel kapcsolatos válaszokat foglalja össze. A 12 országban végzett kutatás eredményei szerint a vállalati döntéshozók 33%-a hajlik arra, hogy ransomware fertőzés esetén kifizesse a követelt váltságdíjat, és a cégek 16%-a nyilatkozott úgy, hogy nem biztos benne, hogy fizetne. Ami viszont reményre adhat okot, hogy a vállatok fele készen áll arra, hogy aktívan befektessen az IT biztonságba.

Közismert, hogy a biztonsági szakma és a hatóságok nem tanácsolják a fizetést, hiszen ezzel a zsaroláson alapuló "üzleti" modellt, magyarán a szervezett bűnözést erősítik, ám a fertőzött vállalatok jelentős része (egyes statisztikák szerint legalább 40%-uk) mégis kifizeti a váltságdíjat.

Miért teszik ezt mégis? Az egyik ok az lehet, hogy a követelt summa kevesebb, mint a teljes helyreállítási költség lenne, illetve olyan esetekben, ahol hiányzik a biztonsági mentés. Komoly érv lehet az üzleti folytonosság is, egyes cégeknél az incidens kezelése miatti leállás olyan hatalmas veszteséget okozna, ami a cég működését, és a dolgozók foglalkoztatottságát alapjaiban veszélyeztetné. A 100%-os nemfizetés talán valóban hatással lehetne a zsarolóvírusok készítőire és terjesztőire, de nagyon valószínű, hogy helyette új utakat és módszereket dolgoznának ki. Mindenesetre a dilemma néhány esetben - például egészségügyi intézményeknél - nagyon nehéz, szinte feloldhatatlan, hiszen a fizetéssel a bűnözőket támogatják, míg a nemfizetéssel pedig a páciensek életét, egészségét veszélyeztetik. Az viszont egyértelműen kijelenthető, hogy a megelőzés a legszerencsésebb stratégia, amelyben a hatékony védelem mellett a rendszeres mentés is kulcstényezőként szerepel.

Blogmustra

Az antivírus blog júniusi fontosabb blogposztjai között először arról írtunk, hogy az ESET kutatói egy új banki kártevőt fedeztek fel, amely új technikával volt képes átjutni a böngészők védelmén. A BackSwap elnevezésű vírus kéretlen levelekkel terjedt, amelyek egy hamis JavaScript letöltőt tartalmaztak.

Az ESET szakemberei emellett összegyűjtötték az olyan jelentős sporteseményekkel kapcsolatos leggyakoribb fenyegetéseket, amelyek a június 14-én kezdődött 2018-as oroszországi labdarúgó-világbajnokság élő vagy internetes nézőit is érinthették.

Írtunk még arról is, hogy a Samsam nevű zsarolóvírus megfertőzte az atlantai város számítógép-hálózatát, és 105 ezer rendőrségi fájlt semmisített meg véglegesen. Mellékhatásként pedig képletesen szólva "visszalőtte" az áldozatokat a kőkorszakba, hiszen a kieső időszakban tollal és papírral jegyzeteltek, telefonáltak és faxoltak.

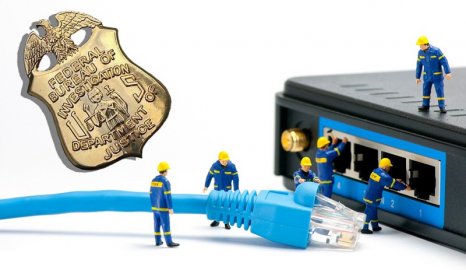

Szóba került az is, hogy az FBI azt javasolta a feltehetően orosz hackerek által terjesztett VPNFilter nevű vírus megfékezéséhez, hogy mindenki indítsa újra a routerét. Az ESET szakemberei összegyűjtötték az ezzel kapcsolatos legfontosabb tudnivalókat, teendőket.

Megnéztünk ezenkívül néhány aktuális spamet is, hogy milyen megtévesztéseket indítottak mostanában. Az e-mail lottó meséje már évek óta kering, de a DHL-es csomagküldés ürügyén bekért személyes adatok, valamint a Western Unionban található nagy értékű részvényekkel kapcsolatos átverés is napirenden volt, érdemes tehát óvatosnak lenni.

Az előrejelzéseknek megfelelően sajnos valóban megjelentek az oroszországi labdarúgó-világbajnoksághoz kapcsolódó konkrét átverések, fertőzött stream oldalak, és egyéb nyereményjáték csalások, egy posztunkban erről is beszámoltunk.

Végül pedig terítékre került az is, hogy egy újabb, elsősorban a Microsoft Edge böngészőt érintő sebezhetőség bukkant fel. Igaz a hiba részben más, például a Firefox béta verziókra is hatással volt, emiatt érdemes a megjelent webböngésző frissítéseket haladéktalanul letölteni, és futtatni.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2017. júniusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 27.61%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. JS/CoinMiner trójai

Elterjedtsége a júniusi fertőzések között: 5.67%

Működés: A JS/CoinMiner olyan szkript, amely a felhasználó tudta nélkül képes a kriptográfiai valuták bányászatára. A szkriptek különféle rosszindulatú webhelyeken találhatók, ahol a támadók például videómegosztó, böngészőben futó játékoldalak weboldal kódjába vagy pedig rosszindulatú hirdetésekbe rejtik el. A kártevő segítségével észrevétlenül Feathercoin, Litecoin vagy Monero bányászatra használják az áldozat számítógépének erőforrásait, és az érintett felhasználók nagy száma miatt ezzel jelentős bevételekre tehetnek szert.

Bővebb információ: http://www.virusradar.com/en/JS_CoinMiner.P/description

02. SBM/Exploit.DoublePulsar exploit

Elterjedtsége a júniusi fertőzések között: 4.91%

Működés: Az SBM/Exploit.DoublePulsar néven észlelhető kártékony kód képes megfertőzni azokat a sérülékeny rendszereket, amelyek a CVE-2017-0145 sebezhetőség elleni javítófoltot még nem futtatták le. Ez az a bizony sérülékenység, amelyet az NSA-től loptak el, és a későbbi tömeges WannaCryptor, illetve WannaCry zsarolóvírusos fertőzésekért felelős.

Bővebb információ: http://www.virusradar.com/en/threat_encyclopaedia/detail/383816

03. JS/Adware.Imali adware

Elterjedtsége a júniusi fertőzések között: 4.00%

Működés: A JS/Adware.Imali egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.Imali/detail

04. JS/Adware.Agent.T adware

Elterjedtsége a júniusi fertőzések között: 2.54%

Működés: A JS/Adware.Agent.T nevezetű adware egy olyan alkalmazás, amelyet nem kívánt hirdetések megjelenítésére terveztek. Ezek kéretlen pop-up ablakok megnyitásához vezethetnek, és egyes esetekben további más, rosszindulatú kártevő családok letöltésében is aktívan részt vesznek.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.Agent.T/description

05. JS/Redirector trójai

Elterjedtsége a júniusi fertőzések között: 2.26%

Működés: A JS/Redirector trójai az ál-antivírusokhoz hasonlóan hamis riasztásokat jelenít meg a megfertőzött számítógép böngészőjében. Célja, hogy hamisított (például hamis banki) oldalakra csaljon bennünket, közben pedig hátsó ajtót nyit a megtámadott gépen, különféle weboldalhoz kísérel meg csatlakozni, és azokról további kártékony kódokat tölt le.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/!redirector

06. Win32/CoinMiner trójai

Elterjedtsége a júniusi fertőzések között: 1.75

Működés: A Win32/CoinMiner gyűjtőnévvel olyan kártevő szkriptekre hivatkozunk, amelyek a megfertőzött számítógépen a felhasználó tudta nélkül képesek a kriptográfiai bányászat végrehajtására. Az ilyen trójai szkriptek kiindulópontjai lehetnek rosszindulatú webhelyek, kártékony hirdetésekben is fellelhetőek, illetve legitim, de feltört, weblapok kódjaiban is megtalálhatóak. A trójai egyes változatai képesek észlelni, hogy fut-e kódelemző debugger a háttérben, illetve hogy virtuális gépben futtatják-e, ilyenkor azonnal kilép, ezzel nehezítve a víruslaborok visszafejtő, elemző munkáját. Ez a kártevőverzió a 32 bites Microsoft Windows rendszerek alatt képes kifejteni káros hatását.

Bővebb információ: http://www.virusradar.com/en/Win32_CoinMiner.KX/description

07. HTML/ScrInject trójai

Elterjedtsége a júniusi fertőzések között: 1.66%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

08. HTML/FakeAlert trójai

Elterjedtsége a júniusi fertőzések között: 1.64%

Működés: A HTML/FakeAlert trójai olyan kártevőcsalád, amely jellemzően hamis figyelmeztető üzeneteket jelenít meg, hogy az úgynevezett support csalásra előkészítse a számítógépet. A felhasználót ezekben az üzenetekben arra ösztönzik, hogy lépjen kapcsolatba a csalók hamis műszaki támogatásával, ahol a "távsegítség" során kártékony kódokat, vagy távoli hozzáférést biztosító weboldalakra próbálják meg elirányítani a naiv felhasználókat, aki ekkor vírust, illetve kémprogramot tölt le és telepít fel saját magának, amin keresztül aztán ellopják a személyes adatait.

Bővebb információ: http://www.virusradar.com/en/HTML_FakeAlert/detail

09. Win64/CoinMiner trójai

Elterjedtsége a júniusi fertőzések között: 1.63%

Működés: A Win64/CoinMiner gyűjtőnévvel olyan kártevő szkriptekre hivatkozunk, amelyek a megfertőzött számítógépen a felhasználó tudta nélkül képesek a kriptográfiai bányászat végrehajtására. Az ilyen trójai szkriptek kiindulópontjai lehetnek rosszindulatú webhelyek, kártékony hirdetésekben is fellelhetőek, illetve legitim, de feltört, weblapok kódjaiban is megtalálhatóak. A trójai egyes változatai képesek észlelni, hogy fut-e kódelemző debugger a háttérben, illetve hogy virtuális gépben futtatják-e, ilyenkor azonnal kilép, ezzel nehezítve a víruslaborok visszafejtő, elemző munkáját. Ez a kártevőverzió a 64 bites Microsoft Windows rendszerek alatt képes kifejteni káros hatását.

Bővebb információ: http://www.virusradar.com/en/Win64_CoinMiner.IR/description

10. Win32/MediaGet adware

Elterjedtsége a júniusi fertőzések között: 1.55

Működés: A Win32/MediaGet néven azt a potenciálisan nemkívánatos alkalmazást detektálják, amely felhasználók megtévesztésével operál. Ez az adware úgy néz ki, mintha egy torrent kereső és letöltő alkalmazás lenne, ám ehelyett észrevétlenül manipulálja a rendszert, például a böngésző kezdőlapjának módosításával, más felesleges alkalmazások telepítésével vagy az eszközre vonatkozó információk elküldésével a kiszolgálóra, illetve kéretlen hirdetések megjelenítésével.

Bővebb információ: http://www.virusradar.com/en/Win32_MediaGet/detail

Kapcsolódó cikkek

- Bányászok keserítik meg az életünket – derül ki a Kaspersky Lab friss tanulmányából

- Megjelentek a 2018-as labdarúgó-világbajnoksághoz kapcsolódó csalások

- 2018-as labdarúgó-világbajnokság: milyen átverések fenyegetik a gyanútlan nézőket?

- BackSwap vírus – új, innovatív kártevő a bankszámlák kiürítéséhez

- Turla Mosquito – Egyedi programok helyett már az általános eszközök használata dominál

- WannaCryptor – egy kártevő különös története

- PUBG Ransomware – Játékkal szerezhetjük vissza kódolt adatainkat

- Továbbra is fertőznek a rejtett kriptovaluta bányász kártevők

- Hogyan elemezzük IoT eszközeink biztonságát?

- Eltűntek a mobil reklám trójai programok, bányászok vették át a helyüket