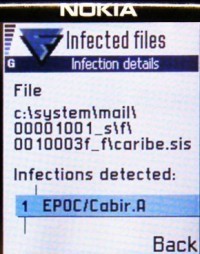

Tíz éves az első mobilos kártevő, a Cabir

Vírusfronton változatlan a helyzet

Az ESET januári víruslistáját az előző hónapokhoz hasonlóan a Win32/Bundpil féreg vezeti, amely külső adathordozókon terjedve valódi károkozásra is képes. Újoncként a JS/FBook trójai került fel a listára, a Win32/Trojan.Downloader.Wauchos trójait kiszorítva a top 10-ből. Egy kerek évfordulóra is érdemes emlékezni, az első említésre méltó, szélesebb körben elterjedt mobiltelefonos kártevő, a Cabir tíz éve, 2004-ben jelent meg.

A JS/FBook trójai célja, hogy kéretlen pop-up reklámokat jelenítsen meg a számítógépen. Nem hoz létre másolatokat magából, programkódja általában weboldalak HTML részében beágyazva található. Az utolsó pár hónap statisztikai adatai szerint jelenleg elsősorban a távol-keleti országokban észleltek kiemelkedő aktivitást, így Indonézia és Vietnam különösen fertőzött terület. A kártékony linkek terjesztésében a Facebook is részt vesz, hiszen a különféle szenzációkat ígérő: például természeti katasztrófákról, közismert hírességekről szóló általában meghökkentő tartalmat ajánló közösségi üzenetek itt is keringenek a hagyományos e-mailes spamek mellett.

A jó hírek között olvashattunk arról is, hogy a német nyelvű Android Magazine az ESET Mobile Security for Android terméknek ítélte a leghatékonyabb biztonsági alkalmazás címet, és ebben külön kiemelték a beépített lopásgátló funkció használhatóságát. Emellett az AV-Comparatives megmérettetésén is sikerült a jó szereplés, amelyben az ESET Smart Security 7 bebizonyította, hogy méltó az úgynevezett "Gold Award" díjra. A hetes verzió többek közt az adathalászat elleni védelem továbbfejlesztésével is igyekszik a személyes adatainknak hatékonyabb védelmet nyújtani a banki csalások, és egyéb phishing módszerek ellen.

Az ESET Radar Report e havi kiadásában vezető helyen azokról a spamekről esik szó, melyek jellemzően inkább angol nyelvterületen terjednek, és az év eleji adóbevallási időszakot kihasználva különféle kedvezményekkel kecsegtetve ígérnek állítólagos megtakarításokat. Ezeknél például egy nagyobb vonzó összeget megjelölve arról értesítenek, hogy adó-visszatérítést kapunk, ehhez pedig mindössze a banki adatainkat kell megadnunk, illetve a levél mellékletre kell kattintanunk. Az is bevett forgatókönyv ilyenkor, hogy az hírnek megörülő áldozatokat egy hasonmás, adathalász webhelyre irányítják, ahol ha begépeli az összes személyes adatát, a bűnözők ezek felhasználásával hamis adó-visszaigényléseket adnak be a nevében, vagyis érdemes vigyázni.

Januári fontosabb blogposztok között többek közt arról is szó volt, hogy az első említésre méltó, szélesebb körben elterjedt és közismert mobiltelefonos kártevő a Cabir éppen tíz esztendeje, 2004-ben jelent. Ennek kapcsán áttekintették, miként fejlődtek a mobilos kártevők az eltelt évek során.

Emiatt lehet aztán érdekes, hogy a leginkább elterjedt és emiatt leginkább támadott Android platform kapcsán igyekeztek minél több szót ejteni a biztonságról, így ezzel két posztban is foglalkoztunk. Először összefoglaltunk Androidos biztonsági tippeket a hatékony védekezéshez, utána pedig a letölthető alkalmazások engedélyeivel kapcsolatos nehézségekről, ezek figyelmesebb ellenőrzéséről is értekeztek.

Figyelmet érdemel még az a facebookos átverés is, amely egy hátborzongató videót ígér egy állítólagos állatkerti óriáskígyós tragédiáról, ahol a csalás szerint egy gondozót evett meg a hüllő, ez persze nem igaz. Ám ha valaki mégis rákattint, az összes ismerőse üzenetet kap a nevében, és az átverés egyre csak terjed, és terjed.

Egy friss felmérés eredményei azt mutatják, nem igazán teszünk meg minden tőlünk telhetőt azért, hogy óvjuk a biztonságunkat, így például azt is szomorú tényként könyvelhetjük el, hogy a brit netezők több mint fele egyáltalán nem telepít Antivirust a gépére. Végül pedig egy igen érdekes támadási formáról is írtak, ahol egy windowsos kártevő igyekszik megfertőzni az androidos telefonunkat, ehhez egy hamis "Google APP Store" nevű, a hivatalos Google Play piactér ikonjával szereplő alkalmazást is telepít rá. Szerencsére a védekezés sem ördöngösség, ehhez a telefon USB hibakeresési módjának kikapcsolt állapota, valamint számítógépünk vírusmentessége szükséges.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2014 januárjában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 17.29%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

1. Win32/Bundpil féreg

Elterjedtsége a januári fertőzések között: 3.33%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

2. Win32/Sality vírus

Elterjedtsége a januári fertőzések között: 1.97%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

3. HTML/ScrInject trójai

Elterjedtsége a januári fertőzések között: 1.79%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

4. INF/Autorun vírus

Elterjedtsége a januári fertőzések között: 1.77%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

5. LNK/Agent trójai

Elterjedtsége a januári fertőzések között: 1.71%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AK/description

6. Win32/Ramnit vírus

Elterjedtsége a januári fertőzések között: 1.41%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

7. Win32/Conficker féreg

Elterjedtsége a januári fertőzések között: 1.37%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a hosts fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

8. JS/FBook trójai

Elterjedtsége a januári fertőzések között: 1.36%

Működés: A JS/FBook trójai célja, hogy kéretlen pop-up reklámokat jelenítsen meg a számítógépen. Nem hoz létre másolatokat magából, programkódja általában weboldalak HTML részében beágyazva található. A kártékony linkek terjesztésében a Facebook is részt vesz, hiszen a különféle szenzációkat ígérő: például természeti katasztrófákról, közismert hírességekről szóló általában meghökkentő tartalmat ajánló közösségi üzenetek itt is keringenek a hagyományos e-mailes spamek mellett.

Bővebb információ: http://www.virusradar.com/en/JS_FBook.NAP/description

9. Win32/Qhost trójai

Elterjedtsége a januári fertőzések között: 1.32%

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

Bővebb információ: http://www.virusradar.com/en/Win32_Qhost.PEV/description

10. Win32/Dorkbot féreg

Elterjedtsége a januári fertőzések között: 1.26%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

Nyitókép forrás: presstv.com

Kapcsolódó cikkek

- ESET Endpoint Security szoftver, Android alapú eszközökre

- Az amerikai hadsereg legsúlyosabb informatikai támadása inspirálta a Turla férget

- Az év vége is a trójai programokról szólt

- Veszélyben a mobiltárcánk, figyeljünk a Bitcoinjainkra

- Veszélyes trójai lehet a jövő Autorunja

- ESET tippek a biztonságos online karácsonyi vásárláshoz

- Az első féreg 25 éve bénította meg a világhálót

- Már közösségi csatornáinkat is védik az ESET legújabb otthoni verziói

- Win32/Bundpill féreg az élen

- Taroltak a kártevővel fertőzött weboldalak

Biztonságtechnika ROVAT TOVÁBBI HÍREI

Az ESET Magyarországon is elérhetővé tette az ESET Servicest, amely többek között biztosítja a gyors, felügyelt EDR (XDR) szolgáltatást is

A különböző méretű vállalkozásoknak egyre nehezebb lépést tartani, védekezni a gyorsan változó, nagy számú kibertámadással szemben. A szakképzett emberi erőforráshiány miatt sokan nehezen tudják egyedül, házon belül kezelni online biztonságukat. A nem megfelelő biztonsági intézkedések, vagy ezek teljes hiánya gyakran megakasztja, vagy akár le is állíthatja az üzletmenetet, illetve a kritikus informatikai erőforrásokhoz és adatokhoz való hozzáférést. Az ESET szakértői most ezekre a kihívásokra kínálnak megoldást, lehetővé téve a vállalatok számára, hogy erőforrásaikat fő üzleti tevékenységeikre összpontosítsák. Az ESET a kiberbiztonság egyik legfontosabb szereplőjeként elindította az év 365 napján, a nap 24 órájában angol nyelven elérhető ESET Servicest.

NFC adatokat továbbító Androidos kártevőt fedezett fel az ESET kutatócsoportja

Az ESET kutatói felfedtek egy vadonatúj számítógépes kártevő programmal végrehajtott, úgynevezett crimeware kampányt, amely három cseh bank ügyfeleit vette célba. Az ESET által NGate-nek elnevezett Android alapú kártékony szoftver újszerű módon képes az áldozatok bankkártyáinak adatait a támadók telefonjára továbbítani. A támadók elsődleges célja az volt, hogy ATM-eken keresztül készpénzt vegyenek fel az áldozatok bankszámláiról. Ezt úgy érték el, hogy a fizikai bankkártyák NFC-adatait a támadó készülékére továbbították az NGate malware segítségével. Amennyiben ez a módszer sikertelen volt, a tettesnek még arra is volt egy tartalék terve, hogy az áldozatok számláiról más bankszámlákra utaljon át pénzösszegeket.

Hogyan védhetjük ki a gyakori Booking.com átveréseket?

A Booking.com a szálláshelyeket kereső utazók egyik legfontosabb platformja, de mára olyan szolgáltatások, mint az autóbérlés és a repülőjegy vásárlás is elérhetővé váltak az oldalon keresztül. Ez a világ leglátogatottabb utazási és turisztikai honlapja, amely 2023-ban több mint egymilliárd foglalást bonyolított le, ami kétszerese a 2016-ban regisztrált számnak. Az ESET kiberbiztonsági szakértői most megmutatják, hogyan vadásznak ránk a csalók az adathalász e-mailek küldésétől a hamis hirdetések közzétételéig, miközben a megérdemelt nyaralásunkat tervezzük – és ahhoz is tanácsokat kapunk, miként lehet védekezni ez ellen a csalásforma ellen.

A kék halál képernyőn túl: miért ne hagyjuk figyelmen kívül a szoftverfrissítéseket?

A hibás CrowdStrike-frissítés okozta széleskörű informatikai leállások előtérbe helyezték a szoftverfrissítések kérdését. Frissítsünk vagy inkább ne? Az ESET kiberbiztonsági szakértői most elmondják, miért fontosak a hibajavítások, és miért nem jó megoldás, ha ezeket elmulasztjuk.

ESET kiberfenyegetettségi jelentés: egyre gyakoribb a mesterséges intelligencia és a deepfake a támadásokban

Az ESET legújabb Threat Report jelentése átfogó képet ad az ESET szakértői csapata által 2023 decemberétől 2024 májusáig megfigyelt fenyegetettségi trendekről.