Vírustoplista és a zsarolóvírusok

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, amelyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit.

2017 szeptemberében a toplistát ezúttal is a JS/Adware.AztecMedia adware vezeti, amely kártevőt a kéretlen hirdetések megjelenítésére terveztek. Az összefoglaló riportban a zsarolóvírusokról adnak a biztonsági szakemberek egy rövid összefoglalót.

A toplista második helyén szerepel a JS/Chromex.Submelius program, ez egy olyan trójai, amely észrevétlenül rosszindulatú szoftverekkel ellátott weboldalakra irányítja át a gyanútlan felhasználó böngészőjét. Az átirányításért felelős rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba, trójaiként pedig hamis Chrome böngésző kiegészítőként is találkozhatunk vele. A toplista e havi érdekessége a hetedik helyen található SBM/Exploit.DoublePulsar exploit. Az SBM/Exploit.DoublePulsar néven észlelhető kártékony kód képes megfertőzni azokat a sérülékeny rendszereket, amelyek a CVE-2017-0145 sebezhetőség elleni javítófoltot még nem futtatták le. Ez az a bizonyos sérülékenység, amelyet az NSA-től loptak el, és a későbbi tömeges WannaCryptor, illetve WannaCry zsarolóvírusos fertőzésekért felelős.

Kilencedik pozícióban találjuk a LNK/Agent.CX trójait ebben a hónapban. Az LNK/Agent.CX trójai egy olyan kártékony link hivatkozás, amely különféle rosszindulatú parancsokat fűz össze és futtat le. A keletkezett .lnk kiterjesztésű "%drive_name% (%drive_size%GB).lnk" elnevezésű fájlokkal igyekszik megtéveszteni a felhasználókat, akik cserélhető meghajtó tartalomként jóhiszeműen rákattintanak a valójában kártékony hivatkozásra. A hatékony védekezéshez a naprakész vírusirtó mellett javasolt a Windows alatt az "Ismert fájltípusok elrejtése" beállítási lehetőséget is kikapcsolni.

Végül továbbra is tizedik helyezett a Win32/Bundpil féreg. Ez a károkozó hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti, amivel jól kezére játszik a zsarolóvírusoknak. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Az ESET Radar Report e havi kiadása ezúttal ismét a ransomware kérdéssel foglalkozik. Az összefoglalóból kiderül többek közt, hogy sok esetben WordPress sebezhetőségek segítségével terítik a zsarolóvírusokat, mivel a felhasználók általában ritkán, vagy sosem frissítik ezeket a rendszereket. Szó esik benne továbbá a Cerber kártevőről is, amelynek aktuális verzióját elemezve azt figyelték meg, hogy ha a könyvtárainkban egy hibás, valójában nem JPG képállományt átnevezzük JPG képfájlnak, akkor a mostani vírusváltozat ezt megtalálva nem titkosít el egyetlen képállományt sem. Elég gyenge módszer ez a védekezéshez, ráadásul csak egy bizonyos ransomware változatnál válik be, így sokkal inkább a naprakész internet biztonsági megoldás, a napi szintű patch menedzsment, valamint a rendszeres külső adathordozóra való mentés javasolható a megelőzéshez. Végül a két korábbi, hibásan megírt zsarolóprogram, a PowerWorm és RANSOM_CRYPTEAR.B mellé egy újabb rosszul működő ransomware példát említenek. A BTCware/Nuclear egy új variánsa ugyanis szintén olyan hibát tartalmaz, ami miatt az esetleg mégis fizetőknek esélye sincs visszanyerni az adatait, jelen esetben ugyanis minden 10 Mb méret feletti állománynál nem működik a helyreállító kulcs. Ez pedig egy újabb érv amellett, hogy nem érdemes váltságdíjat fizetni, mert az semmilyen garanciát nem jelent.

Blogmustra

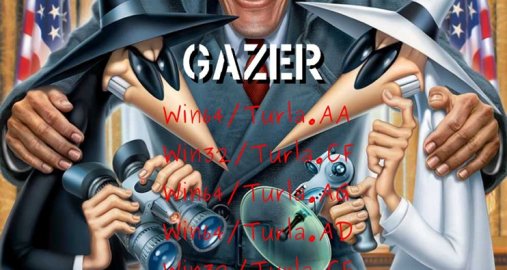

Az antivírus blog szeptemberi fontosabb blogposztjai között először arról írtunk, hogy új, a Turla hackercsoport által használt fejlett backdoor programot fedezett fel az ESET. A Gazer nevű programmal 2016. óta támadják az európai intézményeket, elsősorban nagykövetségeket és konzulátusokat, illetve az ott dolgozó diplomatákat.

Beszámoltunk emellett arról, hogy újabb feltört helyszínen, 28 millió ellopott belépéssel ezúttal a Taringa esett áldozatul, amely egyfajta latin-amerikai Reddit. Sajnos mind a szolgáltató, mind pedig a felhasználói oldal vastagon odatette magát a "biztonságtudatlansági" versenyben, hanyagságban, pocsék jelszókezelésben.

Szeptemberben mindig kiemelt figyelmet kap az iskolások által használt okoseszközök kérdésköre. Az ezzel kapcsolatos blogposztunkban összegyűjtöttük, hogy milyen megoldással segítheti a szülőket a technológia és mire kell figyelniük a tinédzserek okoseszköz használatával kapcsolatban.

Egy apró, de ünnepélyes mérföldkőhöz is elérkeztünk időközben, ugyanis éppen tíz esztendős lett a blogunk. 2007. szeptember 17-én írtuk az első, "Beköszöntő" című posztot, és azóta is igyekszünk közérthetően szólni vírusfertőzésekről, számítógépeink biztonságáról, emellett pedig konkrét jótanácsokkal, gyakorlati tippekkel is próbálunk hozzájárulni a biztonságtudatosság erősítéséhez és az incidensek megelőzéséhez.

Szó esett még arról, hogy a kiberbűnözők évek óta kihasználják a kriptovaluta bányászatban rejlő lehetőségeket, ezt általában kártevőkkel vagy nem kívánt alkalmazások telepítésével érik el. Az ESET szakemberei ezúttal olyan incidenst találtak, ahol a bányászat közvetlenül a felhasználó böngészőjében történt.

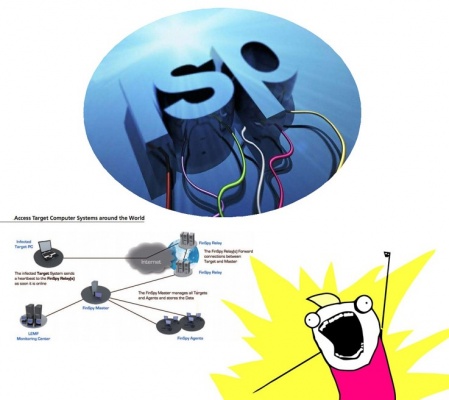

Végül arról is hírt adtunk, hogy az ESET biztonságtechnológiai cég kutatói olyan megfigyelési kampányt fedeztek fel, amely a hírhedt FinFisher kémprogram egy új, FinSpy nevű variánsát alkalmazza. Néhány esetben nagy internetszolgáltatók is érintettek lehetnek a megfigyelt célpontok megfertőzésében.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2017 szeptemberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 32.52%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. JS/Adware.AztecMedia adware

Elterjedtsége a szeptemberi fertőzések között: 7.80%

Működés: A JS/Adware.AztecMedia egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.AztecMedia/detail

02. JS/Chromex.Submelius trójai

Elterjedtsége a szeptemberi fertőzések között: 5.66%

Működés: A JS/Chromex.Submelius egy olyan trójai, amely észrevétlenül rosszindulatú szoftverekkel ellátott weboldalakra irányítja át a gyanútlan felhasználó böngészőjét. Az átirányításért felelős rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba, trójaiként pedig hamis Chrome böngésző kiegészítőként is találkozhatunk vele.

Bővebb információ: http://www.virusradar.com/en/JS_Chromex.Submelius/detail

03. JS/Adware.Imali adware

Elterjedtsége a szeptemberi fertőzések között: 4.62%

Működés: A JS/Adware.Imali egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.Imali/detail

04. JS/ProxyChanger trójai

Elterjedtsége a szeptemberi fertőzések között: 3.30%

Működés: A JS/Proxy Changer egy olyan trójai kártevő, amely megakadályozza a hozzáférést egyes weboldalakhoz, és eközben titokban átirányítja a forgalmat bizonyos IP-címekre.

Bővebb információ: http://www.virusradar.com/en/JS_ProxyChanger.BV/description

05. HTML/FakeAlert trójai

Elterjedtsége a szeptemberi fertőzések között: 3.24%

Működés: A HTML/FakeAlert trójai olyan kártevőcsalád, amely jellemzően hamis figyelmeztető üzeneteket jelenít meg, hogy az úgynevezett support csalásra előkészítse a számítógépet. A felhasználót ezekben az üzenetekben arra ösztönzik, hogy lépjen kapcsolatba a csalók hamis műszaki támogatásával, ahol a "távsegítség" során kártékony kódokat, vagy távoli hozzáférést biztosító weboldalakra próbálják meg elirányítani a naiv felhasználókat, aki ekkor vírust, illetve kémprogramot tölt le és telepít fel saját magának, amin keresztül aztán ellopják a személyes adatait.

Bővebb információ: http://www.virusradar.com/en/HTML_FakeAlert/detail

06. LNK/Agent.DV trójai

Elterjedtsége a szeptemberi fertőzések között: 1.81%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítás-sorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.DV/description

07. SBM/Exploit.DoublePulsar exploit

Elterjedtsége a szeptemberi fertőzések között: 1.59%

Működés: Az SBM/Exploit.DoublePulsar néven észlelhető kártékony kód képes megfertőzni azokat sérülékeny rendszereket, amelyek a CVE-2017-0145 sebezhetőség elleni javítófoltot még nem futtatták le. Ez az a bizony sérülékenység, amelyet az NSA-től loptak el, és a későbbi tömeges WannaCryptor, illetve WannaCry zsarolóvírusos fertőzésekért felelős.

Bővebb információ: http://www.virusradar.com/en/threat_encyclopaedia/detail/383816

08. JS/TrojanDownloader.Nemucod trójai

Elterjedtsége a szeptemberi fertőzések között: 1.56%

Működés: A JS/TrojanDownloader.Nemucod trójai HTTP kapcsolaton keresztül további kártékony kódokat igyekszik letölteni a megfertőzött számítógépre. A program egy olyan URL listát is tartalmaz, amelynek link-hivatkozásait végiglátogatva különféle kártevőket próbál meg letölteni ezekről a címekről, majd végül a kártékony kódokat a gépen le is futtatja.

Bővebb információ: http://www.virusradar.com/en/JS_TrojanDownloader.Nemucod/detail

09. LNK/Agent.CX trójai

Elterjedtsége a szeptemberi fertőzések között: 1.52%

Működés: Az LNK/Agent.CX trójai egy olyan kártékony link hivatkozás, amelyik különféle rosszindulatú parancsokat fűz össze és futtat le. A keletkezett .lnk kiterjesztésű "%drive_name% (%drive_size%GB).lnk" elnevezésű fájlokkal igyekszik megtéveszteni a felhasználókat, akik cserélhető meghajtó tartalomként jóhiszeműen rákattintanak a valójában kártékony hivatkozásra. A hatékony védekezéshez a naprakész vírusirtó mellett javasolt a Windows alatt az "Ismert fájltípusok elrejtése" beállítási lehetőséget is kikapcsolni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.CX/description

10. Win32/Bundpil féreg

Elterjedtsége a szeptemberi fertőzések között: 1.42%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

Kapcsolódó cikkek

- Újabb kibertámadás Ukrajnában

- Az ESET kutatói felfedezték az első olyan zsarolóvírust, amely az Android hozzáférési szolgáltatásain keresztül támad

- Idén is megrendezésre kerül az Európai Kiberbiztonsági Hónap

- Játéknak álcázott veszélyes banki trójai program tért vissza a Google Play áruházba

- ESET: Nagy internetszolgáltatók is érintettek lehetnek a legújabb FinFisher megfigyelési akciókban

- Hogyan lehetsz tudtodon kívül kriptobányász?

- Biztonságos okoseszköz használat az iskolás korosztálynál

- Új backdoor programot fedezett fel az ESET

- Rangos elismeréseket kaptak az ESET megoldásai

- ESET tippek: 5 dolog, amit a titkosításról tudni kell