Tízből öt kártevő hátsóajtót nyit

Sicontact havi vírusriport

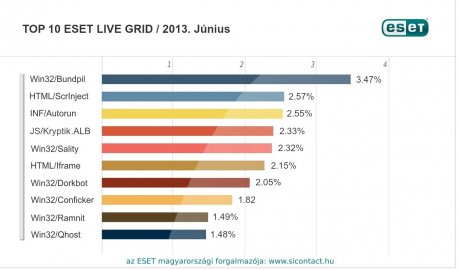

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2013. júniusában a következő 10 károkozó terjedt a legnagyobb számban.

Az aktuális havi listán jól látható, mi is a kártevő terjesztők legfőbb célja: a személyes adatok, jelszavak, banki belépések ellopása mellett a számítógép távolról való folyamatos kihasználása, vagyis hátsó ajtó nyitása a fertőzött rendszeren. A mostani helyezettek közül öt ilyen hátsó ajtós kártevő is szerepel a leggyakoribbak között. A hatékony védekezéshez naprakész internetbiztonsági csomag használatán felül az operációs rendszer biztonsági javításainak haladéktalan lefuttatása, valamint a biztonságtudatos felhasználói magatartás is kötelezően szükséges elem.

Az Autorun vírus és a Conficker féreg is hónapról hónapra veszít pozíciójából, 2013-as jelenlétük a tömegesen frissítetlen rendszerek miatt húzódhatott ilyen tartósra. Emlékezetes, hogy már 2008-ban megjelentek emiatt a szükséges biztonsági javítások, valamint az automatikus futtatási lehetőséget alapértelmezetten kikapcsoló javító folt is, ám az említett kártevők mégis élnek és virulnak.

Az ESET Global Trends Report e havi kiadásában ezúttal arról esett szó, hogy a vírusok, kártevők folyamatos evolúciója, fejlődése hogyan folytatódik napjainkban. A naponta megjelenő egyedi kártevők óriási száma - ez lehet több tíz-, de akár több százezer is - hatalmas nyomást helyez a víruslaborok munkatársaira. Érezhető elmozdulás látszik a hamis antivírusok területén is, amely egyre inkább a megtévesztés alapú ransomeware, azaz váltságdíj szedő programok felé tolódik el. Amint azt a kártevőterjesztők jó érzékkel észrevették, sokkal hatékonyabban tudják begyűjteni a védelmi pénzt azért, hogy a megijesztett felhasználó újra hozzáférjen saját merevlemezének adataihoz, mint hogy valaki azért fizessen, hogy állítólagos, nem létező fertőzéseket eltávolítson.

A havi jelentés emellett arra is figyelmeztet, egyre markánsabban megfigyelhető az egészségügyi rendszerek biztonságának gyenge állapota. Ennek nyilvánvalóan elsődleges indoka a hiányos anyagi forrásokban keresendő, viszont az egyre gyarapodó adatbázisok egyre értékesebb célpontnak bizonyulnak, és az emberi mulasztáson, felelőtlenségen át különféle okok miatt egyre gyakoribb az orvosi adatok elvesztése, ellopása, az ilyen rendszerekbe való illetéktelen behatolás. Egy átfogó elemzés, a The Global State of Information Security Survey 2013 szerint az egy évvel korábbi adatokhoz képest 2012-ben 50%-kal nőttek az ilyen jellegű incidensek, ahogy az ipari, közüzemi célpontok veszélyeztetettsége is évek óta folyamatosan növekszik.

Júniusi fontosabb blogposztjainkat áttekintve ismét terítékre kerültek a csalások. Ezúttal egy autóvásárlással kapcsolatos átverésről szóltunk. Röviden az volt a lényeg, hogy érdemes óvakodni a kép nélküli hirdetésektől, ugyanis egyre gyakrabban fordul elő, hogy az utólagosan e-mailben kért képek helyett/mellett kártevőket, vagy ezekre mutató linkeket kaptak az áldozatok.

Szerepeltek még a Digital Rights Management, azaz DRM védett állományok is, itt a kártevőterjesztők azt használták ki, hogy az ASF videó fájlokban a média lejátszhatóságának jogosultsági ellenőrzése alkalmával ha ilyen nincs neki, úgy a lejátszás helyett egy előre meghatározott - fájlba bedrótozott - tartalomszolgáltató URL-jét jeleníti meg a felhasználóknak. Preparált rosszindulatú videóállományok segítségével azonban ezeket a linkeket módosították, így sikerült megfertőzniük a gyanútlan felhasználók rendszerét. Itt pedig az a legfontosabb jó tanács, hogy az ismeretlenektől kéretlenül kapott állományokat (DOC, XLS, PNG, FLV, ASF, PDF, de tulajdonképpen bármi) legjobb, ha megnyitás, olvasás, lejátszás nélkül töröljük.

Végül, de nem utolsósorban beszámoltunk egy újabb webkamerás incidensről, melyben egy saját fürdőszobájában számítógépén DVD-t néző fiatal lány volt a kukkolás áldozata. Az effajta cselekményeket zömmel fiatal férfiak hajtják végre, részben kíváncsiságból, részben pénzért. A feketepiacon a női felhasználók webkameráihoz tartozó hozzáférés áráért - ami mindössze 1 amerikai USD - száz férfi használóhoz való webkamerát lehet kapni. Ezzel kapcsolatosan érdemes megjegyezni, hogy a Google Chrome böngészőben is jelentkezett egy webkamerás kihasználható hiba, melynek révén illetéktelenek titokban fotókat készíthettek, ezért a beépített kamerát használaton kívül mindig érdemes letakarni.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2013. júniusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 22.23%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag oldalán.

1. Win32/Bundpill féreg

Elterjedtsége a júniusi fertőzések között: 3.47%

Működés: A Win32/Bundpill féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

2. HTML/ScrInject trójai

Elterjedtsége a júniusi fertőzések között: 2.57%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

3. INF/Autorun vírus

Elterjedtsége a júniusi fertőzések között: 2.55%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

4. Win32/Kryptik.ALB trójai

Elterjedtsége a júniusi fertőzések között: 2.33%

Működés: A trójai titokban átirányítja a felhasználó webböngészőjét különféle kártékony hivatkozásokra. Másolatokat nem hoz létre, és kódja magába a HTML weboldalakba beágyazódba található meg. A rosszindulatú szoftverekre mutató linkekre irányítás mellett nem ritkán különböző kéretlen reklámokat megjelenítő szkripteket is lefuttat a fertőzött számítógépen.

5. Win32/Sality vírus

Elterjedtsége a júniusi fertőzések között: 2.32

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve Registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

6. HTML/Iframe.B.Gen vírus

Elterjedtsége a júniusi fertőzések között: 2.15%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

7. Win32/Dorkbot féreg

Elterjedtsége a júniusi fertőzések között: 2.05%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

8. Win32/Conficker féreg

Elterjedtsége a júniusi fertőzések között: 1.82%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

9. Win32/Ramnit vírus

Elterjedtsége a júniusi fertőzések között: 1.49%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

10. Win32/Qhost trójai

Elterjedtsége a júniusi fertőzések között: 1.48%

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

Kapcsolódó cikkek

- ESET Endpoint Security szoftver, Android alapú eszközökre

- Lopásgátlóval felszerelt ESET NOD32 Antivirus 6 és ESET Smart Security 6

- Tíz tipp mobil eszközeink védelmére

- Microsoft SharePoint 2013 Server támogatás az ESET-től

- Mozgalmas első negyedévet zártak a kiberbűnözők: Vörös Október, MiniDuke, Stuxnet

- A mobiltámadások 99,9%-ban az Android telefonokat célozzák

- Adathalász-támadást leplezett le az ESET

- Ismét adathalászok támadják a 10 éves LinkedIn-t

- Továbbfertőzi a külső USB eszközöket az Autorun vírus

- Mire érdemes odafigyelnünk? – Jótanácsok a Sicontacttól

Biztonságtechnika ROVAT TOVÁBBI HÍREI

Ki vigyáz az adataidra, ha te nem? – a magyarok 90 százalékánál már próbálkoztak online csalók, adathalászok

Találkoztál már az online térben adathalászokkal? Estél már áldozatául vírusoknak, hackereknek? Ismered az online veszélyeket és védekezel is ellenük? Az ESET biztonsági szoftverek hazai forgalmazója, a Sicontact Kft. 2024 októberében ezeket a kérdéseket tette fel generációs attitűdkutatása során. Jó hír, hogy az online veszélyek ismertsége egyre magasabb és egyre többen védekeznek a tudatosság mellett védelmi szoftverekkel is – de még bőven van tennivalónk.

Az ESET HOME Security legújabb verziója új és továbbfejlesztett funkciókkal véd a személyazonosságlopás, az adathalászat és más fenyegetések ellen

Megérkezett az ESET otthoni kiberbiztonsági megoldások új verziója, amely olyan új funkciókkal bővült, mint az ESET Folder Guard, mellyel a felhasználók védett mappákat tudnak létrehozni, vagy a Dark Web Vizsgálat, amely képes riasztani, ha a személyes adataink felbukkannak a dark webes piactereken, fórumokon. Ez az új személyazonosságvédelmi modul mostantól globálisan elérhető.

Az ESET Magyarországon is elérhetővé tette az ESET Servicest, amely többek között biztosítja a gyors, felügyelt EDR (XDR) szolgáltatást is

A különböző méretű vállalkozásoknak egyre nehezebb lépést tartani, védekezni a gyorsan változó, nagy számú kibertámadással szemben. A szakképzett emberi erőforráshiány miatt sokan nehezen tudják egyedül, házon belül kezelni online biztonságukat. A nem megfelelő biztonsági intézkedések, vagy ezek teljes hiánya gyakran megakasztja, vagy akár le is állíthatja az üzletmenetet, illetve a kritikus informatikai erőforrásokhoz és adatokhoz való hozzáférést. Az ESET szakértői most ezekre a kihívásokra kínálnak megoldást, lehetővé téve a vállalatok számára, hogy erőforrásaikat fő üzleti tevékenységeikre összpontosítsák. Az ESET a kiberbiztonság egyik legfontosabb szereplőjeként elindította az év 365 napján, a nap 24 órájában angol nyelven elérhető ESET Servicest.

NFC adatokat továbbító Androidos kártevőt fedezett fel az ESET kutatócsoportja

Az ESET kutatói felfedtek egy vadonatúj számítógépes kártevő programmal végrehajtott, úgynevezett crimeware kampányt, amely három cseh bank ügyfeleit vette célba. Az ESET által NGate-nek elnevezett Android alapú kártékony szoftver újszerű módon képes az áldozatok bankkártyáinak adatait a támadók telefonjára továbbítani. A támadók elsődleges célja az volt, hogy ATM-eken keresztül készpénzt vegyenek fel az áldozatok bankszámláiról. Ezt úgy érték el, hogy a fizikai bankkártyák NFC-adatait a támadó készülékére továbbították az NGate malware segítségével. Amennyiben ez a módszer sikertelen volt, a tettesnek még arra is volt egy tartalék terve, hogy az áldozatok számláiról más bankszámlákra utaljon át pénzösszegeket.

Hogyan védhetjük ki a gyakori Booking.com átveréseket?

A Booking.com a szálláshelyeket kereső utazók egyik legfontosabb platformja, de mára olyan szolgáltatások, mint az autóbérlés és a repülőjegy vásárlás is elérhetővé váltak az oldalon keresztül. Ez a világ leglátogatottabb utazási és turisztikai honlapja, amely 2023-ban több mint egymilliárd foglalást bonyolított le, ami kétszerese a 2016-ban regisztrált számnak. Az ESET kiberbiztonsági szakértői most megmutatják, hogyan vadásznak ránk a csalók az adathalász e-mailek küldésétől a hamis hirdetések közzétételéig, miközben a megérdemelt nyaralásunkat tervezzük – és ahhoz is tanácsokat kapunk, miként lehet védekezni ez ellen a csalásforma ellen.