Új év, új remények: búcsú egy nagy öregtől

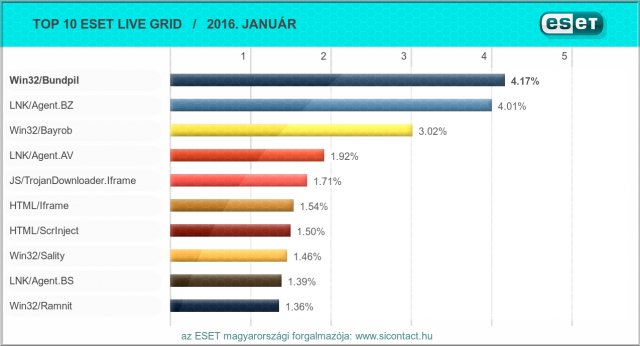

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes kártevők toplistáját, amelyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2016 januárjában egy komoly változást is hozott a lista, lekerült róla az Autorun, amely a legrégebben szereplő és egyik leggyakoribb számítógépes vírus. Az ESET szakemberei a Dell körül kialakult átverési botrányt is elemezték.

A toplistát már bő fél éve a Win32/Bundpil féreg vezeti, amely külső adathordozókon terjedve valódi károkozásra is képes, hiszen a meghajtóinkról mind a futtatható, mind pedig a mentési Backup állományainkat törölheti. Bronzérmes helyen viszont egy újoncot fedezhetünk fel. A Win32/Bayrob egy backdoor, azaz hátsóajtót telepítő kártékony alkalmazás, amelyet hasznosnak látszó alkalmazások kódjába rejtenek. Fő célja, hogy hátsó ajtót nyisson a megtámadott rendszeren, amin keresztül a háttérben a támadók teljes mértékben átvehetik a számítógép felügyeletét: alkalmazásokat futtathatnak, állíthatnak le, állományokat tölthetnek le/fel, jelszavakat, hozzáférési kódokat tulajdoníthatnak el.

A lista egyik legfontosabb változása, hogy 2016 januárjára az automatikus programfuttatásról elhíresült INF/Autorun vírus eltűnt a top10-ből. A már lassan kilenc éves kártevő elleni védekezés létfontosságú részét képezné a megfelelően beállított és frissített vírusirtó mellett a javítófoltok naprakész letöltése és futtatása is, ám ezeket azóta is még sokan elhanyagolják. Az Autorun a 9 év alatt eleinte sokszor volt listavezető, ám később már kétszer is lekerült a toplistánkról, mindannyiszor azt lehetett gondolni, végleg. Először még 2012. januárban hittük, hogy nem tér vissza többet, de alig pár hónap szünet után újból felbukkant és egészen 2015 májusáig tartotta a helyét a mezőny sereghajtói között. Visszatérései után a mostani eltűnése remélhetőleg már tartósnak fog bizonyulni.

Az ESET Radar Report e havi kiadásában ezúttal arról esik szó, hogy a Dell nemzetközi ügyfelei közül is sokat megpróbáltak átverni tömeges hamis support hívásokkal. A csalók a cég alkalmazottai nevében jelentkezve olyan adatokat is be tudtak mondani, mint az ügyfél neve, a számítógép típusa és sorozatszáma, és a valódi ügyfélszolgálattal korábban lebonyolított utolsó technikai probléma részletei. Emiatt tavaly nyáron már felvetődött a kérdés sokakban, honnan juthattak a csalók ilyen bizalmas természetű információkhoz. Erre kétféle válasz létezhet: vagy feltörték a Dell-t vagy egy korrupt (volt) alkalmazott élt vissza az adatokkal. Biztosat nem tudunk, illetve ezek mellett még egy harmadik lehetőség is nyitott: ugyanis tavaly novemberben felfedeztek egy olyan, a legtöbb Dell gyártmányú számítógépen jelenlévő sebezhetőséget, amelyek az úgynevezett eDellRoot tanúsítvány miatt - ez sajnálatos módon mindenhol egy azonos privát kulcsot használ - lehetőséget biztosít a távoli támadóknak, hogy bizalmas adatokat lopjanak a felhasználóktól. Igaz, ehhez aztán később jelent meg szoftverfrissítés, de azt sokan vagy nem is ismerik vagy eddig még nem alkalmazták.

A 2015. májusa óta zajló csalássorozatot a Dell látszólag azóta sem tudta megállítani, ami elég ijesztőnek és érthetetlennek tűnik. Biztonsági szakemberek emiatt azt tanácsolják az ügyfeleknek, hogy a részletes ügyféladatokat és a Dell ügyfélszolgálattal korábban lefolytatott technikai támogatási előzményeket tekintsék úgy, mintha teljesen biztosan ellopták volna, így legyenek kellően bizalmatlanok, és óvatosak, ha valaki ezek ismeretében váratlanul jelentkezik náluk.

Az antivirus blog januári fontosabb blogposztjai között először arról tettünk említést, hogy éppen a napokban jelentette be a Google a következő Androidos OTA (over-the-air) frissítést. Összesen öt kritikus (távoli kódfuttatást lehetővé tevő) és többek közt két magas prioritással rendelkező másik sebezhetőséget küszöböltek ki a patchben.

Szó esett arról is, hogy 2015. december 23-án, közel 700 ezer ember maradt áram nélkül az ukrajnai Ivano-Frankivsk régióban néhány órára. Az ESET kutatói felfedezték, hogy az áramkimaradás nem egy elszigetelt jelenség volt, hanem több más áramszolgáltató vállalatot is megtámadtak a kiberbűnözők egyidőben Ukrajnában.

Vajon beváltak-e a 2015-ös jóslatok? Összesítésünkből kiderült, hogy valóban azokkal a kártevőkkel, támadásokkal szembesültünk, amiket egy esztendeje a jövő várható trendjeiként felvázolva az ESET szakértői megígértek nekünk. Megemlékeztünk egy kerek évfordulóról is, hiszen januárban lett 30 éves a Brain vírus. A számítógépes vírusok történelmében a jelképes nulla kilométerkövet a PC MS-DOS (MicroSoft Disk Operating System) rendszerű gépeket támadó pakisztáni eredetű Brain képviseli, megjelenését az 1986. január 19. dátumhoz kötik. Az immár ötödik esztendeje megjelenő, legfrissebb Worst Passwords idei listáját is átnéztük, és ebből az látszik, sajnos nem igazán javult a helyzet. A legrosszabb jelszavak mezőnyét sajnos idén is az "123456" vezeti.

Végül az internetes zaklatás téma is előkerült. A szülőkkel kapcsolatban gyakran azt tapasztaljuk, hogy a technológia, a számítógép és az internet terén sokszor lemaradnak a gyermekeiktől, és emiatt aztán sajnos sokszor nem is tudnak megfelelő segítséget, tanácsot, támogatást adni nekik. Ezúttal azonban szexuális bűnöző letartóztatásában segített egy éber anya, aki 15 éves lánya Facebook partnerei közül szúrta ki az ismeretlen, leveleket írogató idősebb férfit.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2016. januárban a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 22.08%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. Win32/Bundpil féreg

Elterjedtsége a januári fertőzések között: 4.17%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

02. LNK/Agent.BZ trójai

Elterjedtsége a januári fertőzések között: 4.01%

Működés: Az LNK/Agent.BZ trójai szintén egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.BZ/detail

03. Win32/Bayrob trójai

Elterjedtsége a januári fertőzések között: 3.02%

Működés: A Win32/Bayrob egy backdoor, azaz hátsóajtót telepítő kártékony alkalmazás, amelyet hasznosnak látszó alkalmazások kódjába rejtenek. Futása során különböző mappákban különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd registry bejegyzéseket készít, illetve egy láthatatlan kártékony munkafolyamatot is elindít, hogy ezzel gondoskodjon arról, hogy minden rendszerindítás alkalmával elinduljon. Fő célja, hogy hátsó ajtót nyisson a megtámadott rendszeren, amin keresztül a háttérben a támadók teljes mértékben átvehetik a számítógép felügyeletét: alkalmazásokat futtathatnak, állíthatnak le, állományokat tölthetnek le/fel, jelszavakat, hozzáférési kódokat tulajdoníthatnak el.

Bővebb információ: http://www.eset.hu/virus/bayrob

04. LNK/Agent.AV trójai

Elterjedtsége a januári fertőzések között: 1.92%

Működés: Az LNK/Agent.AV trójai egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AV/description

05. JS/TrojanDownloader.Iframe trójai

Elterjedtsége a januári fertőzések között: 1.71%

Működés: A JS/TrojanDownloader.Iframe trójai módosítja a böngészőklienst, és önhatalmúlag átirányítja a találatokat különféle kártékony programokat tartalmazó rosszindulatú weboldalakra. A trójai kártevő kódja leggyakrabban a weboldalak HTML beágyazásában található.

Bővebb információ: http://www.virusradar.com/JS_TrojanDownloader.Iframe.NKE/description

06. HTML/Iframe vírus

Elterjedtsége a januári fertőzések között: 1.54%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott kártékony URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

07. HTML/ScrInject trójai

Elterjedtsége a januári fertőzések között: 1.50%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

08. Win32/Sality vírus

Elterjedtsége a januári fertőzések között: 1.46%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

09. LNK/Agent.BS trójai

Elterjedtsége a januári fertőzések között: 1.39%

Működés: Az LNK/Agent.BS trójai szintén egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.BS/detail

10. Win32/Ramnit vírus

Elterjedtsége a januári fertőzések között: 1.36%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

Kapcsolódó cikkek

- Szabaduljon meg a PUP-jától!

- Vírusok, veszélyek és kockázatok tavaly és idén

- 30 éves a Brain vírus

- Újabb kibertámadás Ukrajnában

- A nigériai sztori, avagy ne küldj pénzt távoli rokonoknak

- A mobilos helyzet fokozódik – havi vírustoplista és antivirus blogmustra

- Augusztus kedvenc vírusai és a kártevők elnevezésének titkai

- Július a Flash alapú sebezhetőségek hónapja volt

- Vírusok és veszélyek a nyári szezonban

- Autorun vírus: eltűntnek nyilvánítva

Biztonságtechnika ROVAT TOVÁBBI HÍREI

Ki vigyáz az adataidra, ha te nem? – a magyarok 90 százalékánál már próbálkoztak online csalók, adathalászok

Találkoztál már az online térben adathalászokkal? Estél már áldozatául vírusoknak, hackereknek? Ismered az online veszélyeket és védekezel is ellenük? Az ESET biztonsági szoftverek hazai forgalmazója, a Sicontact Kft. 2024 októberében ezeket a kérdéseket tette fel generációs attitűdkutatása során. Jó hír, hogy az online veszélyek ismertsége egyre magasabb és egyre többen védekeznek a tudatosság mellett védelmi szoftverekkel is – de még bőven van tennivalónk.

Az ESET HOME Security legújabb verziója új és továbbfejlesztett funkciókkal véd a személyazonosságlopás, az adathalászat és más fenyegetések ellen

Megérkezett az ESET otthoni kiberbiztonsági megoldások új verziója, amely olyan új funkciókkal bővült, mint az ESET Folder Guard, mellyel a felhasználók védett mappákat tudnak létrehozni, vagy a Dark Web Vizsgálat, amely képes riasztani, ha a személyes adataink felbukkannak a dark webes piactereken, fórumokon. Ez az új személyazonosságvédelmi modul mostantól globálisan elérhető.

Az ESET Magyarországon is elérhetővé tette az ESET Servicest, amely többek között biztosítja a gyors, felügyelt EDR (XDR) szolgáltatást is

A különböző méretű vállalkozásoknak egyre nehezebb lépést tartani, védekezni a gyorsan változó, nagy számú kibertámadással szemben. A szakképzett emberi erőforráshiány miatt sokan nehezen tudják egyedül, házon belül kezelni online biztonságukat. A nem megfelelő biztonsági intézkedések, vagy ezek teljes hiánya gyakran megakasztja, vagy akár le is állíthatja az üzletmenetet, illetve a kritikus informatikai erőforrásokhoz és adatokhoz való hozzáférést. Az ESET szakértői most ezekre a kihívásokra kínálnak megoldást, lehetővé téve a vállalatok számára, hogy erőforrásaikat fő üzleti tevékenységeikre összpontosítsák. Az ESET a kiberbiztonság egyik legfontosabb szereplőjeként elindította az év 365 napján, a nap 24 órájában angol nyelven elérhető ESET Servicest.

NFC adatokat továbbító Androidos kártevőt fedezett fel az ESET kutatócsoportja

Az ESET kutatói felfedtek egy vadonatúj számítógépes kártevő programmal végrehajtott, úgynevezett crimeware kampányt, amely három cseh bank ügyfeleit vette célba. Az ESET által NGate-nek elnevezett Android alapú kártékony szoftver újszerű módon képes az áldozatok bankkártyáinak adatait a támadók telefonjára továbbítani. A támadók elsődleges célja az volt, hogy ATM-eken keresztül készpénzt vegyenek fel az áldozatok bankszámláiról. Ezt úgy érték el, hogy a fizikai bankkártyák NFC-adatait a támadó készülékére továbbították az NGate malware segítségével. Amennyiben ez a módszer sikertelen volt, a tettesnek még arra is volt egy tartalék terve, hogy az áldozatok számláiról más bankszámlákra utaljon át pénzösszegeket.

Hogyan védhetjük ki a gyakori Booking.com átveréseket?

A Booking.com a szálláshelyeket kereső utazók egyik legfontosabb platformja, de mára olyan szolgáltatások, mint az autóbérlés és a repülőjegy vásárlás is elérhetővé váltak az oldalon keresztül. Ez a világ leglátogatottabb utazási és turisztikai honlapja, amely 2023-ban több mint egymilliárd foglalást bonyolított le, ami kétszerese a 2016-ban regisztrált számnak. Az ESET kiberbiztonsági szakértői most megmutatják, hogyan vadásznak ránk a csalók az adathalász e-mailek küldésétől a hamis hirdetések közzétételéig, miközben a megérdemelt nyaralásunkat tervezzük – és ahhoz is tanácsokat kapunk, miként lehet védekezni ez ellen a csalásforma ellen.