A check point globális felmérése szerint a zsarolóprogramok továbbra is terjednek

A Check Point Software Technologies Ltd. legfrissebb jelentésében a szervezetek hálózataiban a szeptember hónapban legelterjedtebb rosszindulatú programcsaládokat vizsgálta: a hónap során folytatódott a zsarolóvírus-támadások mértékének növekedése.

A kutatás indítása óta ez volt az első alkalom, hogy a zsarolóvírusok a Check Point által összeállított, a legelterjedtebb rosszindulatú programokat tartalmazó listán az első három helyre kerültek: a Locky nevű vírus a szeptember során világszerte leleplezett támadások 6%-áért volt felelős. A zsarolóvírus-támadások aránya a támadások teljes számának 13%-át tette ki. Összhangban a jelenlegi trendekkel, az aktív rosszindulatú programcsaládok száma magas maradt; három új program került fel a top tízes listára, köztük a Chanitor büntető rutin letöltéskezelő, a Blackhole exploit kit, valamint a Nivdort többcélú bot. A HummingBad immáron hat egymást követő hónapban lett a mobil eszközök támadására leggyakrabban használt rosszindulatú program.

Általánosságban a Conficker vezeti a listát, a leleplezett támadások 14%-áért volt felelős; második helyre került a Sality, a majd 6%-ával; harmadik helyre pedig a Locky szintén 6%-kal. Összességében a top tíz család a leleplezett támadások összesen 50%-áért volt felelős.

- Conficker – Féregprogram, mely a távoli műveletek végrehajtását és rosszindulatú letöltéseket tesz lehetővé. A fertőzött gép irányítását egy Command & Control szerverhez kapcsolódó, és onnan utasításokat fogadó botnet veszi át.

- Sality – Vírus, mely lehetővé teszi operátora számára a távoli műveletek végrehajtását és további rosszindulatú programok letöltését a fertőzött rendszereken. Legfőbb célja megmaradni egy rendszerben és ott biztosítani a távoli műveletek végrehajtásának, illetve a további rosszindulatú programok telepítésének lehetőségét.

- Locky – Zsarolóprogram, mely 2016 februárjában kezdett elterjedni, és elsősorban Word vagy Zip file csatolmánynak álcázott letöltéskezelő spam emaileken keresztül terjed, mely a file-okat titkosító, rosszindulatú programot tölt le és installál.

A mobil rosszindulatú programcsaládok szeptember során is kiemelten nagy fenyegetést jelentettek a vállalati mobil eszközök számára. A top három mobil család:

- HummingBad – Rosszindulatú Android program, mely perzisztens toolkitet helyez el az eszközön, csalásra irányuló alkalmazásokat telepít, és kisebb módosításokkal további rosszindulatú tevékenységeket tehet lehetővé, mint például egy key-logger telepítése, személyi azonosítók eltulajdonítása, vagy a nagyvállalatok által használt, titkosított, dedikált email konténereken való átjutás.

- Triada – Moduláris backdoor (hátsó ajtó) az Android eszközök számára, mely kiemelt felhasználói jogosultságokat ad a letöltött rosszindulatú programnak, azáltal, hogy segíti beágyazódását a rendszerfolyamatokba. A tapasztalatok szerint, a Triada a böngészőben letöltött URLeket is be tudja csapni.

- Ztorg – Trójai program, mely a felhasználó tudta nélkül, a mobiltelefonra forrásjogosultságot használva tőlt le, és installál alkalmazásokat.

Nathan Shuchami, a Check Point fenyegetések elleni védelemért felelős vezetője azt mondta: „A zsarolóprogramok folyamatos terjedése annak jele, hogy a vállalatok egy része egyszerűen kifizeti a váltságdíjat a kritikus adatok visszaszerzéséért, ezzel jövedelmezővé és vonzóvá téve ezt a támadási vektort a cyber bűnözők számára. Ennek a folyamatnak a megállítása érdekében, a szervezeteknek a fenyegetésekkel szemben magas szintű intézkedésekkel kell fellépniük a hálózatokon, a végpontokon és a mobil eszközökön, annak érdekében, hogy már a fertőzés előtt le tudják állítani a rosszindulatú programokat: erre példa a Check Point SandBlast zero-day védelmi és mobil fenyegetések elleni védelmi megoldása, melyek biztosítják a legújabb fenyegetésekkel szembeni megfelelő védelmet.”

„Az aktív rosszindulatú programcsaládok száma továbbra is magas, ezt egybe véve a különböző családok által alkalmazott támadási módszerek széles körével, felhívja a figyelmet annak a kihívásnak a mértékére, mellyel a szervezeteknek szembe kell nézniük hálózatuknak a cyber bűnözők támadásai elleni védelme során,” - tette hozzá Shuchami.

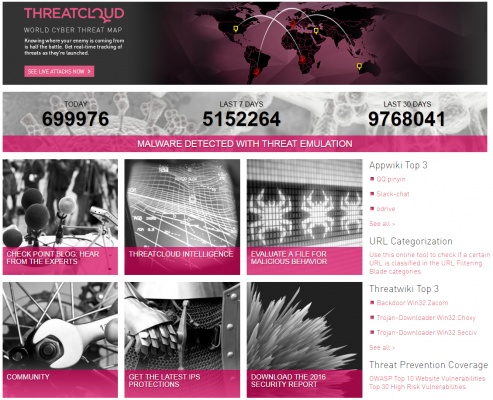

A Check Point fenyegetési indexe a ThreatCloud World Cyber Threat Mapből származó, fenyegetésekkel kapcsolatos adatok halmazával dolgozik, mely világszerte, valós időben követi nyomon, hogyan és hol történnek cyber támadások. Alapja a Check Point ThreatCloud intelligence, a legnagyobb, a cyber bűnözéssel szemben harcoló, kollaboráción alapuló hálózat, mely fenyegetésekkel kapcsolatos adatokat és támadási trendekkel kapcsolatos információkat szolgáltat a szenzorok globális hálózata számára. A ThreatCloud adatbázis több mint 250 millió címet (melyeket botok beazonosítása céljából elemez), 11 milliónál is több rosszindulatú aláírást és 5,5 millió feletti fertőzött weboldalt tartalmaz, illetve napi szinten több millió rosszindulatú programtípust azonosít be.

A Check Point fenyegetésekkel szembeni védelmi forrásainak elérhetősége: http://www.checkpoint.com/threat-prevention-resources/index.html

Kapcsolódó cikkek

- A Check Point idén már harmadik alkalommal kapott „ajánlott” minősítést az NSS Labs-től

- ‘Leszámolás a zsarolóvírussal’ akció világméretűvé dagad: a magyar Készenléti Rendőrség is beszáll a harcba

- A Kaspersky Lab kiadta a Polyglot zsarolóvírus dekódoló kulcsát

- Egy DDoS támadás akár 430 millió forintba is kerülhet

- Trend Micro az ITBN-en: csodát ígérő megoldások helyett vissza az alapokhoz!

- A check point felmérése szerint a zsarolóprogramok elárasztják a vállalati rendszereket

- Egyre élesebb harc a rosszindulatú programok ellen

- Száz százalékos védelem a zsaroló vírusok ellen az új Trend Micro megoldásokkal

- Az RAA zsarolóvírus új verziója vállalatok megtámadására született

- Egy zsaroló vírus támadás akár 27 millió forintba kerülhet a kis és közép vállalatoknak