Év eleji trójai áradat

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2018. januárjában a következő 10 károkozó terjedt a legnagyobb számban.

Összességében a trójaik adják a mezőny többségét, szám szerint a tíz helyből hetet foglalnak el. A Top10 listát óriási fölénnyel - 22.17%-os értékkel - ebben a hónapban is a JS/CoinMiner trójai vezeti. A JS/CoinMiner olyan szkript, amely a felhasználó tudta nélkül képes a kriptográfiai valuták bányászatára. A kártevő segítségével észrevétlenül Feathercoin, Litecoin vagy Monero bányászatra használják az áldozat számítógépének erőforrásait, és az érintett felhasználók nagy száma miatt a támadók ezzel jelentős bevételekre tehetnek szert. A weboldalak megfertőzésével ugyanis egyszerűbben lehet sok felhasználót elérni, mint az áldozatok gépeit egyenként megfertőzni.

Ezzel még nincs azonban vége a rejtett kriptovaluta bányászattal foglalatoskodó kártevőknek, ugyanis a hetedik és nyolcadik helyen új szereplőként a 32 bites, illetve 64 bites Windows rendszereken terjedő Win32/CoinMiner, illetve Win64/CoinMiner kártevőt találhatjuk. Ezek a trójai programok szintén képesek a megfertőzött számítógépen a felhasználó tudta nélkül kriptográfiai bányászat végrehajtására. Emellett azért, hogy nehezítsék a víruslaborok visszafejtő, elemző munkáját, egyes változatok képesek észlelni, hogy fut-e kódelemző debugger a háttérben, illetve hogy virtuális gépben futtatják-e, ilyenkor azonnal megszakítja a futását és kilép.

Harmadik helyre csúszott vissza a JS/Adware.Imali, amely adware nevéhez híven kéretlen reklámokat mutat, rosszindulatú kódja HTML oldalakba ágyazódik be észrevétlenül. Ismét listára került a HTML/Scrinject is, és egyenesen az előkelő második helyezést mondhatja magáénak. A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Ezúttal ötödik pozícióban találjuk a JS/Redirector trójait. Ez az ál-antivírusokhoz hasonlóan hamis riasztásokat jelenít meg a megfertőzött számítógép böngészőjében. Célja, hogy hamisított (például hamis banki) oldalakra csaljon bennünket, közben pedig hátsó ajtót nyit a megtámadott gépen, különféle weboldalhoz kísérel meg csatlakozni, és azokról további kártékony kódokat tölt le.

Végül e havi harmadik újoncunk a hatodik helyezett JS/Adware.Revizer adware, amely egy olyan kártékony program, amelyet a megfertőzött számítógépen a felhasználó jóváhagyása nélkül kéretlen hirdetések megjelenítésére terveztek. Az ehhez szükséges rosszindulatú programok programkódja általában észrevétlenül beágyazódik a különböző weboldalak HTML kódjába. Mindeközben igyekszik hátsóajtót is telepíteni a számítógépre, ezzel pedig lehetővé teszi a távoli támadók számára, hogy illetéktelenül hozzáférhessenek a kompromittálódott számítógéphez.

Az ESET Radar Report e havi kiadása ezúttal olyan érdekes fenyegetésekről számol be, ahol a klasszikus pénzlehúzós nigériai, más néven 419-es csalást, megtévesztést keresztezték a mai ransomwarek módszereivel. Arról van ugyanis szó, hogy újabban megjelentek olyan spam kampányok, amelyek arról számolnak be, hogy ismeretlenek felfogadtak egy bérgyilkost, hogy öljön meg minket. Az üzenetben maga az állítólagos bérgyilkos jelentkezik be hozzánk, és elmondja, hogy 50 ezer dollárt ígértek neki a kivégzésünkért, ő azonban lekenyerezhető, vagyis ha van 15 ezer dollárnyi Bitcoinunk, és azt hamar átutaljuk az általa megadott számlára, akár életben is maradhatunk.

Bár biztos vannak sokan, akik az ilyen jellegű kamu fenyegetésekre, és a SMERSH vagy éppen a merőben fiktív SPECTRE titkos-ügynökségek ijesztgetéseire inkább csak nevetnek, sajnos mégis akadnak jó páran, akik ijedtükben fizetnek, és ezzel tartják életben az ilyen jellegű csalásokat. Minden kéretlen levelet, ismeretlentől érkező üzenetet érdemes kellő gyanakvással fogadni, a levél részleteire - tárgysor, feladó, az üzenet mondatai - pedig célszerű rákeresni az interneten, amivel sokszor már azonnal leleplezhetjük az ilyen tipikus, lánclevélszerűen terjedő hamis, pénzt zsaroló fenyegetéseket.

Blogmustra

Az antivírus blog januári fontosabb blogposztjai között először régi hagyományunk szerint visszamenőleg megnéztük az ESET által a tavalyi évre jósolt kártevő trendeket, vajon mennyire voltak találóak az akkori előrejelzések.

Jó sok éve már, hogy rendszeresen végignézzük a Worst Password aktuális listáját, és részint az évek óta egyre növekvő számú incidensnek, beszámolónak, részint a biztonságtudatosság vélelmezett erősödése miatt azt hihetnénk, hogy a helyzet jelszó fronton évről évre javult. Holott sajnos mi sem áll távolabb a valóságtól.

Aztán arról is írtunk, hogy a CryptoLocker óta eleinte kizárólag Bitcoinban kérték a bűnözők a váltságdíjat. Mostanában viszont változni látszik a helyzet, új kriptovaluta fajták is szerepelnek a zsarolóvírusokban, és a gépek erőforrásait használó kriptopénzt bányászó kártevőknél is.

Szó volt arról is, hogy az ESET januárban új kártevőt azonosított, amelyet a hírhedt Turla csoport használt politikai szervezetek elleni támadásra, kémkedésre a kelet-európai régióban. Az új vírus egy Adobe weboldaláról származó hamis szoftvernek álcázta magát.

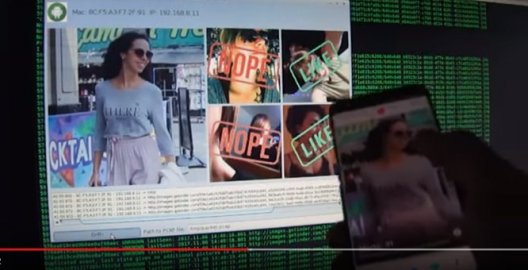

Emellett beszámoltunk a Tinder háza táján történtekről. Ahol aggodalomra adhat okot, ha mobilon használjuk ezt a randiappot. Biztonsági kutatók ugyanis demonstrálták, hogy a HTTPS hiánya miatt közös wifin keresztül illetéktelenek is láthatják a tinderes akcióinkat, a megjelenő profilképeket, valamint kedveléseinket.

Végül pedig az is szóba került, hogy egy friss kutatásban arra voltak kíváncsiak a szakemberek, vajon mennyire van javulóban a jelszavak választásának, kezelésének biztonságtudatossága, illetve a különböző életkorú generációk hogyan kezelik mindezt.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2017. januárjában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 40.52%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. JS/CoinMiner trójai

Elterjedtsége a januári fertőzések között: 22.17%

Működés: A JS/CoinMiner olyan szkript, amely a felhasználó tudta nélkül képes a kriptográfiai valuták bányászatára. A szkriptek különféle rosszindulatú webhelyeken találhatók, ahol a támadók például videómegosztó, böngészőben futó játékoldalak weboldal kódjába vagy pedig rosszindulatú hirdetésekbe rejtik el. A kártevő segítségével észrevétlenül Feathercoin, Litecoin vagy Monero bányászatra használják az áldozat számítógépének erőforrásait, és az érintett felhasználók nagy száma miatt ezzel jelentős bevételekre tehetnek szert.

Bővebb információ: http://www.virusradar.com/en/JS_CoinMiner.P/description

02. HTML/ScrInject trójai

Elterjedtsége a januári fertőzések között: 2.73%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

03. JS/Adware.Imali adware

Elterjedtsége a januári fertőzések között: 2.56%

Működés: A JS/Adware.Imali egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.Imali/detail

04. SBM/Exploit.DoublePulsar exploit

Elterjedtsége a januári fertőzések között: 2.43%

Működés: Az SBM/Exploit.DoublePulsar néven észlelhető kártékony kód képes megfertőzni azokat a sérülékeny rendszereket, amelyek a CVE-2017-0145 sebezhetőség elleni javítófoltot még nem futtatták le. Ez az a bizony sérülékenység, amelyet az NSA-től loptak el, és a későbbi tömeges WannaCryptor, illetve WannaCry zsarolóvírusos fertőzésekért felelős.

Bővebb információ: http://www.virusradar.com/en/threat_encyclopaedia/detail/383816

05. JS/Redirector trójai

Elterjedtsége a januári fertőzések között: 2.37%

Működés: A JS/Redirector trójai az ál-antivírusokhoz hasonlóan hamis riasztásokat jelenít meg a megfertőzött számítógép böngészőjében. Célja, hogy hamisított (például hamis banki) oldalakra csaljon bennünket, közben pedig hátsó ajtót nyit a megtámadott gépen, különféle weboldalhoz kísérel meg csatlakozni, és azokról további kártékony kódokat tölt le.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/!redirector

06. JS/Adware.Revizer adware

Elterjedtsége a januári fertőzések között: 1.84%

Működés: A JS/Adware.Revizer adware egy olyan kártékony program, amelyet a megfertőzött számítógépen a felhasználó jóváhagyása nélkül kéretlen hirdetések megjelenítésére terveztek. Az ehhez szükséges rosszindulatú programok programkódja általában észrevétlenül beágyazódik a különböző weboldalak HTML kódjába. Mindeközben igyekszik hátsóajtót is telepíteni a számítógépre, ezzel pedig lehetővé teszi a távoli támadók számára, hogy illetéktelenül hozzáférhessenek a kompromittálódott számítógéphez.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.Revizer.A/description

07. Win32/CoinMiner trójai

Elterjedtsége a januári fertőzések között: 1.78%

Működés: A Win32/CoinMiner gyűjtőnévvel olyan kártevő szkriptekre hivatkozunk, amelyek a megfertőzött számítógépen a felhasználó tudta nélkül képesek a kriptográfiai bányászat végrehajtására. Az ilyen trójai szkriptek kiindulópontjai lehetnek rosszindulatú webhelyek, kártékony hirdetésekben is fellelhetőek, illetve legitim, de feltört, weblapok kódjaiban is megtalálhatóak. A trójai egyes változatai képesek észlelni, hogy fut-e kódelemző debugger a háttérben, illetve hogy virtuális gépben futtatják-e, ilyenkor azonnal kilép, ezzel nehezítve a víruslaborok visszafejtő, elemző munkáját. Ez a kártevőverzió a 32 bites Microsoft Windows rendszerek alatt képes kifejteni káros hatását.

Bővebb információ: http://www.virusradar.com/en/Win32_CoinMiner.KX/description

08. Win64/CoinMiner trójai

Elterjedtsége a januári fertőzések között: 1.60%

Működés: A Win64/CoinMiner gyűjtőnévvel olyan kártevő szkriptekre hivatkozunk, amelyek a megfertőzött számítógépen a felhasználó tudta nélkül képesek a kriptográfiai bányászat végrehajtására. Az ilyen trójai szkriptek kiindulópontjai lehetnek rosszindulatú webhelyek, kártékony hirdetésekben is fellelhetőek, illetve legitim, de feltört, weblapok kódjaiban is megtalálhatóak. A trójai egyes változatai képesek észlelni, hogy fut-e kódelemző debugger a háttérben, illetve hogy virtuális gépben futtatják-e, ilyenkor azonnal kilép, ezzel nehezítve a víruslaborok visszafejtő, elemző munkáját. Ez a kártevőverzió a 64 bites Microsoft Windows rendszerek alatt képes kifejteni káros hatását.

Bővebb információ: http://www.virusradar.com/en/Win64_CoinMiner.IR/description

09. HTML/FakeAlert trójai

Elterjedtsége a januári fertőzések között: 1.53%

Működés: A HTML/FakeAlert trójai olyan kártevőcsalád, amely jellemzően hamis figyelmeztető üzeneteket jelenít meg, hogy az úgynevezett support csalásra előkészítse a számítógépet. A felhasználót ezekben az üzenetekben arra ösztönzik, hogy lépjen kapcsolatba a csalók hamis műszaki támogatásával, ahol a "távsegítség" során kártékony kódokat, vagy távoli hozzáférést biztosító weboldalakra próbálják meg elirányítani a naiv felhasználókat, aki ekkor vírust, illetve kémprogramot tölt le és telepít fel saját magának, amin keresztül aztán ellopják a személyes adatait.

Bővebb információ: http://www.virusradar.com/en/HTML_FakeAlert/detail

10. LNK/Agent.DV trójai

Elterjedtsége a januári fertőzések között: 1.51%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.DV/description

Kapcsolódó cikkek

- Egy kerékpár áráért elindíthatjuk a gyereket a technológiai pályán?

- A Turla csoport kelet-európai diplomatákat támad hamis Adobe Flash telepítőket alkalmazva

- Kriptobányász trójai lett az év végi toplistás

- Vírustoplista és vírustörténelem

- A kriptovaluta elleni kiberbűnözés a megjósolt trendeknél is gyorsabban terjed

- A kiberbűnözők keresőoptimalizálásban is hatékonyak

- Operációs rendszereken túlmutató védelem az otthoni felhasználóknak

- Vírustoplista és a zsarolóvírusok

- Újabb kibertámadás Ukrajnában

- Idén is megrendezésre kerül az Európai Kiberbiztonsági Hónap