BECsapásra felkészülni: milliárdos kockázat az üzleti e-mailekben

„Ezt az összeget sürgősen át kell utalni!” – ha ilyen e-mail érkezik egy felsővezetőtől „fontos” megjelöléssel, arra mindig kiemelt figyelmet kell fordítani. De nem biztos, hogy azonnal eleget is kell tenni a felszólításnak: óriási károkat okozhat a cégnek, ha az üzenetet valójában nem a vállalat egyik vezetője, hanem internetes csalók küldték.

Az üzleti e-mailekhez kapcsolódó visszaélések (Business Email Compromise, BEC) száma rendkívüli módon megnőtt az elmúlt néhány évben, amint arra a Trend Micro friss jelentése is rávilágít. Az átverésekkel okozott károk értéke 2016-ban 5,3 milliárd dollárra rúgott, az idei év végéig pedig akár a 9,1 milliárd dollárt is elérheti.

A BEC nem csupán jövedelmező, de egyszerű és a hatékony is, ezért töretlen népszerűségnek örvend, különösen azok körében, akiknek nincs megfelelő eszközük vagy tudásuk a bonyolultabb csalások végrehajtásához. Ezért a vállalatoknál célszerű kiemelten kezelni a területet, és rendszeres oktatásokat tartani, főként a pénzügyi tranzakciók végrehajtásáért felelős alkalmazottak körében. A Trend Micro dolgozói például rendszeresen kapnak „éberségfenntartó” leveleket jellemző BEC mintákkal. Az alapján, hogy ezeket milyen arányban továbbítják a munkatársak az erre rendszeresített belső címre vizsgálat céljából, következtetni lehet az odafigyelés szintjére, s javítani lehet azt.

Célkeresztben a jelszavak és a hiszékenység

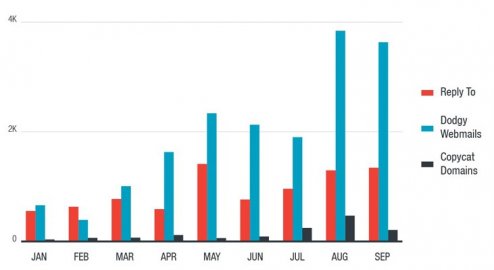

A Trend Micro szakemberei kilenc hónapon át (2017 januárjától szeptemberéig) követték az üzleti e-mailes visszaélésekhez köthető eseteket, hogy átfogó képet kapjanak a BEC csalások aktuális helyzetéről. Az adatok elemzése alapján két fő technika terjedt el széles körben:

- Hitelesítő adatok ellopása – A csalók billentyűzetfigyelő és adathalász eszközökkel ellopják a hitelesítő adatokat, hogy hozzáférhessenek a célba vett szervezetek webes levelezéséhez.

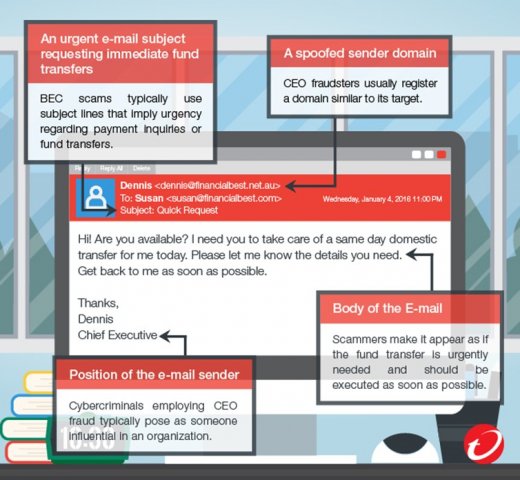

- Csak e-mailek használata – A csalók egy megtévesztő e-mailt küldenek a célba vett vállalat pénzügyi részlegén dolgozó, tranzakciókért felelős személynek (általában a pénzügyi igazgatónak). A támadók úgy szerkesztik meg az e-mailt, mintha azt egy felsővezető írta volna, és általában egy nagyobb összeg átutalására utasítják benne a címzettet (például egy beszállító vagy kivitelező kifizetésére, illetve személyes ügyre hivatkozva).

Figyeljünk a fájlnevekre

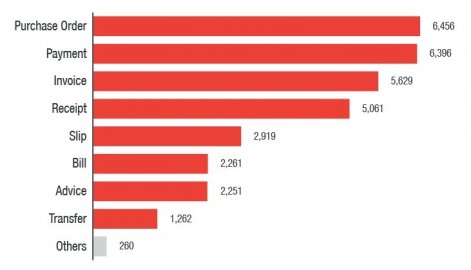

Az első technikánál többnyire kártevőkkel, illetve adathalász módszerekkel dolgoznak a kiberbűnözők, és gyakran használják a fájlnevekben az üzleti tranzakciókra utaló jellegzetes kifejezéseket. A Trend Micro Smart Protection Network visszajelzései alapján az adathalász eljárással működő támadások esetén az alábbi fájlnév-kategóriákat alkalmazzák a legtöbbször:

A kutatás alapján az is bizonyosság vált, hogy az elmúlt időszakban két kulcsfontosságú szereplő jelent meg a színen. Az Ardamax keylogger szoftver a leütött billentyűket naplózva biztosít hasznos információkat a bejelentkezési adatok ellopásához a csalóknak, és már potom 50 amerikai dollárért is be lehet szerezni. Hasonló célokra használható a jól ismert LokiBot kártevőcsalád, melyet egyre többször használnak az üzleti e-mailes visszaélésekhez is, továbbá a tavalyi Petya vírustámadásoknál is előszeretettel alkalmazták.

Mire UTAL?

A második kategóriánál, azaz a csak e-maileket alkalmazó visszaéléseknél viszont pszichológiai befolyásolási (social engineering) technikákra támaszkodnak a csalók, kifinomult eszközöket alkalmazva, hogy leveleik a lehető leghitelesebbnek tűnjenek. Ilyen például a tárgy mező, a válaszcím és a feladó jellemzőinek ügyes használata. Emellett az üzleti e-mailes visszaélések elkövetői általában a vállalat vezetői nevében létrehoznak egy szabályosnak tűnő e-mail-címet. Ehhez vagy egy nem túl megbízható ingyenes webes levelezési szolgáltatót használnak, vagy pedig regisztrálnak egy tartománynevet, amely a célba vett vállalatéhoz hasonló.

A csak az e-mail-küldésre alapozó BEC visszaélések esetében az alkalmazott technika szerinti felosztás a következő:

Bárki hozzáférhet a „szerszámosládához”

A Trend Micro által megfigyelt eseteknél a támadás legfőbb forrása többnyire valamilyen adathalász eszköz, illetve csaló weboldal volt. Jó hír, hogy ezek vizsgálatával azonosítható az elkövető, és az is kideríthető, hogy honnan szerzi be, illetve hogyan használja a csaláshoz szükséges eszközöket.

Egy adott elkövetőnek nyomait több adathalász webhelyen is megtalálták a szakemberek, ami arra utal, hogy az üzleti e-mailes csalók jellemzően több weboldalt is használnak támadásaik végrehajtásához. Az elkövetők általában feketepiaci kapcsolatokkal is rendelkeznek, így további eszközöket is beszerezhetnek a sikeres támadások kivitelezéséhez. Még a tapasztalatlanabb üzleti e-mailes csalók is hozzájuthatnak a megfelelő forrásokhoz, hiszen egyszerűen beszerezhetők olyan útmutatók (például levélszemét küldéséhez), amelyek segítenek az első lépések megtételében. Ez azt jelenti, hogy a szükséges eszközök és módszerek minden különösebb erőfeszítés nélkül hozzáférhetők.

„Az üzleti e-mailes visszaélések megkerüléséhez természetesen elengedhetetlen a felhasználók oktatása és az utalásokhoz kapcsolódó, biztonságos folyamatok és szabályok kialakítása házon belül. Még nagyobb védelmet biztosít, ha a vállalatnál SNAP (social engineering attack protection - pszichológiai befolyásolás elleni védelem) technológiát is alkalmaznak. A Trend Micro megoldása gépi tanulást alkalmazva azonosítja és kiszűri a BEC támadásra utaló jeleket tartalmazó e-maileket” – mutatott rá György László, a Trend Micro magyarországi területi képviselője.

Kapcsolódó cikkek

- A kibertámadások 2018-ban is a biztonsági réseket célozzák majd a Trend Micro előrejelzése szerint

- Az NSS Labs szerint a célzott támadások elleni védelemben vezető a Trend Micro

- A hatékony IT-biztonság alapja a sérülékenységek korai észlelése

- Álhírek és kiberpropaganda: így használják (ki) a közösségi médiát

- Milliárdos károkat okozott a kiberbűnözés az év első felében

- A hackereknél is okosabb városokra van szükség

- EternalRocks: a WannaCry-nál is veszélyesebb zsarolóvírus a láthatáron

- Nemzetközi verseny a kiberbiztonsági szakma fiataljainak

- A hazai cégek is védekezhetnek a WannaCry zsarolóvírussal szemben

- Meghekkelt robotok a gyárakban - ez nem sci-fi