Éjszaka támadnak a legelterjedtebb zsarolóvírusok

A Sophos kiberbiztonsági vállalat közzétette a How Ransomware Attacks, azaz “Hogyan támadnak a zsarolóvírusok?” című, védekezőknek szánt kiadványát, melyben elmagyarázzák, hogyan támadnak a különböző zsarolóvírus variánsok, és milyen hatással vannak az áldozatokra. Az útmutató kiadvány a november elején megjelent 2020 Threat Reportot (2020-as fenyegetettségi jelentést) egészíti ki, és részletes elemzést tartalmaz a 11 legelterjedtebb és legjelentősebb zsarolóvírus családról, többek között a Ryukról, BitPaymerről és MegaCortexről.

Az útmutató kiadvány által részletezett eszközök és technikák között ezek is szerepelnek:

A jelentősebb zsarolóvírus családok terjesztésének fő módszerei. A zsarolóvírus-eket általában három módszer egyikével terjesztik:

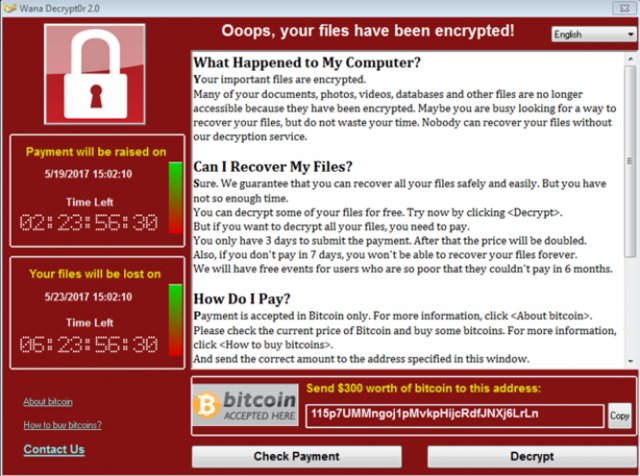

- cryptowormként, mely gyorsan más számítógépeket megfertőzve sokszorosítja magát a legerőteljesebb hatás érdekében (például WannaCry);

- mint szolgáltatásalapú zsarolóvírus, melyet a dark weben kitként árulva terjesztenek (például Sodinokibi);

- vagy automatizált aktív támadás keretében, ahol a támadók manuálisan telepítik a zsarolóvírust, miután automatizáltan szkennelték a hálózatot a rendszer gyenge pontjait keresve. Ez az automatizált aktív támadási stílus volt a leggyakoribb megközelítés a jelentésben szereplő legfőbb zsarolóvírus családok esetében.

Kriptografikus kód aláírás: vásárolt vagy lopott hiteles digitális tanúsítvánnyal rendelkező zsarolóvírus, mely kísérletet tesz arra, hogy meggyőzzön bizonyos biztonsági szoftvereket a kód megbízhatóságáról és az elemzés szükségtelenségéről.

A jogosultság magasabb szintre történő emelése már készen rendelkezésre álló exploitok segítségével. Ez lehetővé teszi a támadó számára a programok telepítésének lehetőségét, például a távoli hozzáférést biztosító eszközök (RAT) esetében, hogy

- adatokat tudjon megtekinteni,

- megváltoztatni,

- törölni,

- teljeskörű felhasználói jogokkal rendelkező új fiókokat tudjon létrehozni és

- kikapcsolhassa a biztonsági szoftvereket.

Észrevétlen laterális mozgás és fájl-, illetve backup szerverekre való vadászat a hálózaton abból a célból, hogy a lehető legnagyobb hatást érjék el a zsarolóvírus támadással. A támadók egy órán belül képesek olyan scripteket készíteni, melyek a hálózaton lévő endpointokra és szerverekre másolják, majd azokon elindítják a zsarolóvírust. A támadás sebességének felgyorsítása érdekében a zsarolóvírus priorizálhatja az adatokat a távoli/megosztott meghajtókon, a kisebb méretű dokumentumokat célozhatja először, illetve több titkosító folyamatot futtathat egyszerre.

Távoli támadások. Maguk a fájlszerverek gyakran nem fertőződnek meg zsarolóvírussal. Ehelyett a zsarolóvírus általában egy vagy több kompromittált endpoint-on fut, és

- visszaél a felhasználói fiók jogosultságaival, hogy távolról támadjon dokumentumokat, néha a távoli asztal protokollon (RDP) keresztül,

vagy

- távfelügyeleti és -kezelő (RMM) eszközöket támad, melyeket általában a managed service provider-ek (MSP) használnak abból a célból, hogy kezeljék velük az ügyfeleik IT infrastruktúráját és/vagy a végfelhasználói rendszereket.

Fájltitkosítás és átnevezés. Számos különböző módszer létezik a fájlok titkosítására, például a dokumentum egyszerű felülírása. A legtöbbet viszont vagy a backup, vagy az eredeti adat törlése is követi, így akadályozva meg a helyreállítási folyamat végrehajtását.

Az útmutató kiadvány elmagyarázza, hogyan implementálják a most felsorolt és más, további eszközöket, technikákat 11 zsarolóvírus család esetében. Ezek a zsarolóvírus családok a WannaCry, GandCrab, SamSam, Dharma, BitPaymer, Ryuk, LockerGoga, MetaCortex, RobbinHood, Matrix és a Sodinokibi.

Bizonyos esetekben a támadás java része éjszaka zajlik le, miközben az IT csapat tagjai békésen alszanak otthon. Mire az áldozat észreveszi, hogy mi történik, már túl késő lesz. Alapvető fontosságú, hogy minden endpoint-ot, hálózatot és rendszert lefedő, hatékony biztonsági megoldásokkal, illetve megfigyelő és válaszadó eszközökkel rendelkezzünk, továbbá mindig telepítsük a szoftverfrissítéseket, amikor csak megjelennek. - hívja fel a figyelmet a Sophos.

Hogyan lehet a zsarolóvírussal szemben védekezni?

- Ellenőrizze, hogy minden hálózatára csatlakoztatott eszközzel el tud e számolni, és hogy az összes biztonsági szoftver naprakész frissítésekkel rendelkezik e!

- Amint csak lehetséges, mindig telepítse a legújabb biztonsági frissítéseket minden hálózatára kapcsolódó eszközre!

- A következő utasításokat követve bizonyosodjon meg arról, hogy a számítógépeire fel vannak telepítve a WannaCry esetében is használt EternalBlue exploit elleni javítások: Hogyan bizonyosodhat meg arról, hogy egy eszköz sebezhető az EternalBlue-val szemben? - MS17-010

- Rendszeresen készítsen biztonsági másolatot a legfontosabb és az aktuális adatairól egy offline tárolóeszközre, mivel az a legjobb módja annak, hogy kikerülje a váltságdíj kifizetését zsarolóprogram fertőzése esetén.

- A rendszergazdáknak be kell kapcsolnia a többlépcsős hitelesítés minden olyan kezelőrendszeren, amely támogatja azt. Ezzel meg lehet akadályozni, hogy a támadók deaktiválják a biztonsági eszközöket egy támadás során.

- Biztonság terén nincs egyetlen tökéletes megoldás. A cégek számára a többrétegű biztonsági modell a legjobb lehetőség, amelyet implementálhatnak.

- Példa: A Sophos Intercept X átfogó, alapos védelmi megközelítést alkalmaz ahhoz, hogy biztonságban tartsa az endpointokat. Több vezető, új generációs technikát kombinál, hogy biztosítsa a malware-ek detektálását és az exploitok elleni védelmet, illetve beépített “endpoint detection and response”, röviden EDR funkciókkal is rendelkezik.

Kapcsolódó cikkek

- Mit tehetünk a zsarolók ellen?

- A kifinomult kibertámadások ellen fejlettebb hálózatvédelem kell

- Paris Call: A kiberbiztonság iránti elkötelezettség folyamatosan nő

- Ez vár ránk 2020-ban: szofisztikáltabb támadások

- A 4 legnagyobb probléma a kibervédelemben

- Az egyik legnagyobb ománi cégcsoporttal kötött együttműködési megállapodást a magyar QUADRON Kibervédelmi Kft.

- Új Instagram adathalászat!

- Új forgalmazói partnere van a Sophosnak

- 5 tipp a digitális útonállók elkerülésére

- Veszélyben az Instagram fiókunk- újabb adathalász támadások