Az esetek 52 százalékában a humánfaktoron bukik az IT-rendszerek biztonsága

Az ISACA friss felmérése szerint az információtechnológiai rendszereket ért támadások 52 százaléka nem a technikát, hanem a felhasználót veszi célba – Az eredményesség tekintetében a social engineering alapú támadás ma már a leghatékonyabb módszer az IT-rendszerek kompromittálására.

Az Information Systems Audit and Control Association (ISACA) 2016 januárjában végzett, mintegy 3000 IT-biztonsági szakértő bevonásával készített felmérése alapján a megkérdezettek 52 százaléka szerint jelenleg a legnagyobb veszélyt a rendszerek biztonságára a felhasználót támadó social engineering módszer jelenti, amelynek hatékonyságát bizonyítja, hogy ezzel a módszerrel sikerült az elmúlt hetekben hackereknek megszerezni az amerikai nemzetbiztonsági szolgálat 9000, illetve az FBI 22 ezer alkalmazottjának elérhetőségi adatait. Jó hírt jelent a szervezeteknek, hogy megfelelő belső szabályozással és a munkatársak oktatásával a social engineering megközelítésre épülő támadások jelentős része kivédhető.

A social engineering lényege, hogy a hackerek különböző módszerekkel a felhasználótól olyan információkat – jellemzően jelszavak, regisztrációs-bejelentkezési adatok – csalnak ki, illetve szereznek hozzáférést az információtechnológiai rendszerekhez, amelyek mentén képesek lesznek a technika direkt támadása nélkül eljutni a kívánt adatokhoz, azokat megszerezni, illetve módosítani.

Habár sok nagyvállalati biztonsági szakértő és vezető számára evidenicának tűnik, hogy a munkatársak védik a vállalati rendszerek jelszavait, ez meglehetősen csalóka biztonságérzetet kelt. „Az egyik információtechnológiai biztonsággal foglalkozó vállalat csokoládét kínált fel egy elismert pénzügyi negyedben dolgozóknak a céges informatikai rendszerbe való belépési jelszavukért cserébe. Szinte hihetetlen, de a megkérdezettek 70 százaléka kiadta a céges jelszavát egy szelet édességért” – hívja fel a figyelmet a social engineering sikerességére Lengyel Csaba, a Hunguard Kft. szakmai igazgatója. Szerinte sokan úgy gondolják, hogy csak a jelszó kevés ahhoz, hogy feltörjék felhasználói fiókjukat, azt azonban senki nem tudhatja, hogy a támadó milyen információk és adatok birtokába jutott korábban.

A social engineer technikával próbálkozó hackerek célja a lehető legtávolabb maradni az IT-rendszerektől, nem a technikát, hanem az információkhoz és adatbázisokhoz hozzáférő munkavállalót célozza meg. A célszemélyek gyakran olyan alkalmazottak, akik nem feltétlenül ismerik az információk értékét; például külsős munkatársak, gyártók, beszállítók, kiszolgáló területeken dolgozó munkatársak. „Ez esetben a probléma igazi forrása az, hogy a támadónak kezdetben elég egy alacsony szintű hozzáférés, amivel később bővíteni tudja saját felhasználói jogait, ami pedig még fontosabb, hogy akár hónapokon keresztül lophat vagy változtathat meg adatokat” – mutat rá Lengyel Csaba.

A Hunguard Kft. munkatársának szakmai tapasztalata szerint a vállalati információk megszerzésének egy másik módja az alkalmazottak nem megfelelő jelszó-választási szokásainak kihasználásából ered. Jellemzően mindössze a felhasználók negyede használ valamilyen, a legbiztonságosabbnak számító, különleges karaktereket is tartalmazó jelszavakat. Egy csak számokból álló jelszó feltöréséhez, egy gyakorlott hackernek alig öt percre van szüksége, a csak betűkből álló jelszavak 5-6 nap alatt megfejthetőek, a betűk és számok kombinációjából álló jelszó kitalálása viszont már hónapokba telhet. A legjobb megoldás, ha számokat, kis- és nagybetűket, valamint speciális karaktereket is tartalmaz a jelszó; ugyanis ezek feltörési ideje akár száz években is mérhető.

Nem csak a kiadott jelszó, de a lezáratlan számítógépek is kockázatot rejtenek: nagy szervezetek esetében meglepően sikeres módszer az úgynevezett „piggybacking” technika, ahol a hackerek magukat munkatársnak, esetleg karbantartónak vagy takarítónak kiadva jutnak be a vállalat irodáiba. „Ez is egyfajta social engineering. A helyszínen már ellenőrzés nélkül, szabadon hozzáférhetnek a magukra hagyott, nem lezárt terminálokhoz, laptopokhoz. Ilyenkor a legnagyobb károkat nem a gépek és adathordozók ellopása okozza, hanem az azokon tárolt adatok és információk eltulajdonítása, megváltoztatása.” – teszi hozzá a szakmai igazgató.

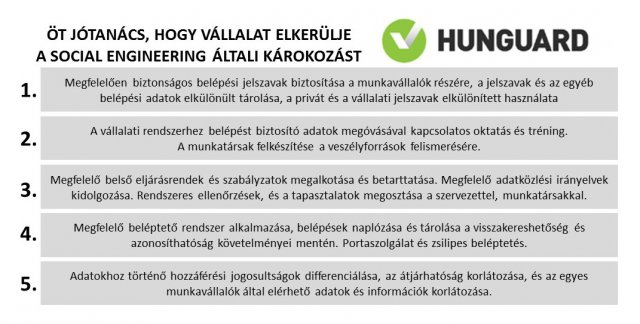

Fontos, hogy a vállalatok tisztában legyenek azokkal a technikákkal, amelyekkel elkerülhetik, hogy a social engineering áldozataivá váljanak. Amíg a kifejezetten a technikát célzó kibertámadások ellen a biztonságot nyújtó eszközök, programok, valamint ezek megfelelő beállításával védekezni lehet, a felhasználót célzó támadásokat csak maguk a felhasználók tudják sikertelenné tenni. „Ehhez fontos a munkatársak edukálása, megismertetése a veszélyforrásokkal, a megfelelő belső eljárásrendek és szabályzatok megalkotása és betarttatása. A kockázatokat csak így lehet a minimálisra csökkenteni” – hangsúlyozza Lengyel Csaba.

Kapcsolódó cikkek

- Symantec: egyre nagyobb veszélyben az Apple rendszerei

- Gyorsabb és biztonságosabb telefonok

- Bombabiztos azonosítás: tudás, token és testrész

- Kis odafigyelés, biztonságosabb működés

- A Check Point új applience családot mutat be

- Egyesült Államok: befolyásos törvényhozók szorgalmazzák a megoldást az Apple-ügyben

- A közbiztonságról tanácskoznak az ORFK-n

- Európai védelem a Microsoft felhőjében

- A social engineering a legbiztosabb fegyver a hackerek kezében

- Ne mozdulj rá Hodorkovszkij pénzére!

Színes ROVAT TOVÁBBI HÍREI

Utazási konferencia az Angyalok városában

Egy új tévé színt visz a mindennapokba

Ma már nemcsak azért vásárolunk televíziót, mert a sugárzott műsorokat szeretnénk nézni, hanem mert a forradalmian új készülékek számtalan lenyűgöző funkcióval lettek ellátva. Hozzájárulnak ahhoz, hogy magasabb szintre emeljük a tévézés élményét.

A múlt feltárása, a jövő segítségével!

Kevés izgalmasabb terület létezik a régészetnél. Vajon mi rejtőzik a régi idők, épületek falai mögött? Felfedezések, meglepetések sokasága, amire nem igazán lehet felkészülni. Egy ilyen terepmunkát azonban nem lehet csak úgy, ásóval elvégezni, és még Indiana Jonesnak is óriási segítség egy-egy digitális, innovatív, 21. századi eszköz!

Megéri-e az elektromos autózás?

Az elektromos autók használata ugyan már nem új keletű dolog, mégis még mindig nagyon megosztó témának számít. Vannak megrögzött ellenzői és szinte már vallásos áhitattal tisztelői is ennek a közlekedési eszköznek, de az igazság vélhetően valahol a kettő között lesz. Nagyban múlik ugyanis sok dolog azon is, hogy milyen felhasználói szokásaid vannak a mindennapokban. A következő cikkben azonban összegyűjtöttük az elektromos autózás néhány pozitívumát.

Mire jók a chatbotok?

Éjjel-nappal elérhető chates ügyfélszolgálatot fenntartani igen költséges. A legtöbb weboldal számára nem is érné meg. Van azonban egy módszer, amivel jelentősen lehet növelni a felhasználói élményt, mégpedig chatbot használatával.