Mindenki a saját portáján: átfogó személyazonosságkezeléssel a belső károkozókkal szemben

Napjainkban a felhasználók számítanak a leggyengébb láncszemnek a vállalati informatikában. Számos olyan eset történt az elmúlt években, amikor a rosszindulatú támadók az alkalmazottak megtévesztésével okoztak valamilyen kárt.

A NetIQ szakértői szerint a vállalatok a személyazonosság- és hozzáférés-kezelési stratégia megreformálásával és a legfejlettebb Identity Governance eszközök használatával védekezhetnek hatékonyan.

A kiberbűnözők egyre rafináltabb trükköket vetnek be annak érdekében, hogy pénzt vagy adatokat csaljanak ki a vállalatoktól, és a legtöbb támadás célpontjában a felhasználók állnak. Néhány évvel ezelőtt például kínai hackerek egy amerikai játékgyártó pénzügyes munkatársát csapták be és vették rá arra, hogy átutaljon részükre hárommillió dollárt. Az adatvesztés egyik leghírhedtebb példája pedig egy amerikai filmstúdióhoz kapcsolódik, ahonnan úgy szivárgott ki egy film a premier előtt, hogy az egyik alkalmazott szórajándéknak álcázott, malware-ekkel fertőzött pendrive-ot használt. Az anyagi és szellemi tulajdont ért károk mellett további veszteséget jelent, hogy ilyen esetekben a cég hírnevén is csorba esik, és akár szolgáltatáskiesés is előfordulhat. Így történt ez egy francia tévécsatorna esetében is, amelynek rendszerét iszlám fanatikusok törtek fel, több órára megakadályozva az adást. A helyzetet súlyosbította, hogy amikor a tévé saját hírműsorában beszámolt az esetről, a háttérben láthatóak voltak a közösségimédia-csatornáihoz tartozó, post-itekre felírt felhasználónevek és jelszavak.

Egyre több vállalat szembesül hasonló problémákkal, így nem meglepő, hogy az üzleti vezetők 32 százaléka szerint a belső „vétségek” nagyobb károkat okozhatnak, mint a külsősök által elkövetett kihágások. Ennek ellenére a szervezetek nagy része egyelőre tanácstalan, így a vállalatok több mint fele jelenleg nem rendelkezik pontos tervvel a belső fenyegetések kezelésére.

„A felhasználói visszaélések és hibák elleni védekezés alapköve a személyazonosság-kezelés (Identity Management – IDM), hiszen a cégeknél ez alapján határozzák meg, hogy kinek mihez van jogosultsága. A fenyegetések változásával együtt azonban ez a piac is átalakulóban van. Az IDM megoldások elsősorban a jogok menedzselésére alkalmasak, ezek viszont napjainkban már nem elegendők a biztonság fenntartásához. Szükség van mellettük olyan Identity Governance (IG) termékekre is, amelyekkel azt is lehet ellenőrizni, hogy kinek mihez van hozzáférése. Ezen felül segítenek validálni, ha változtatásokra lenne szükség, és képesek átadni az ehhez szükséges információkat az IDM szoftvernek. A NetIQ évek óta piacvezető az IDM megoldások piacán, és ezt a szerepet továbbra is meg kívánjuk őrizni, ezért kínálunk mindig naprakész szolgáltatásokat és kiegészítéseket az IDM szoftverekhez” – foglalta össze Hargitai Zsolt, a Magyarországi Képviselet üzletfejlesztési vezetője.

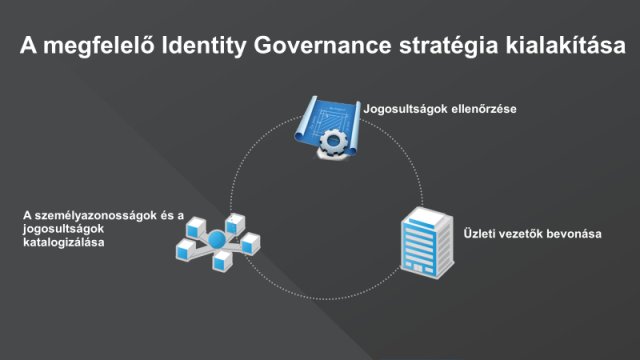

A NetIQ szakértői szerint úgy valósítható meg a felhasználói hibákat a legnagyobb mértékben kivédő stratégia, ha az IDM termékek funkcióit az IG eszközök képességeivel egészítik ki. Ehhez első lépésként fel kell mérni és katalogizálni kell a személyazonosságokat és az igényelhető jogosultságokat. Majd fel kell térképezni a pontos kapcsolatokat a felhasználók, az alkalmazások, a fiókok, a szerepek és a kiosztott engedélyek között, azaz össze kell gyűjteni, hogy milyen felhasználók milyen elérésekkel rendelkeznek a vállalaton belül.

Következő lépésként egy olyan rendszert kell kialakítani, amelyben folyamatosan ellenőrizhetők, hogy ezek a hozzáférések még mindig megfelelőek-e, vagy esetleg már elavultak az idő során. Ehhez személyazonosság-alapú házirendeket kell létrehozni, és rendszeresen értékelni a kockázatokat, hogy a magasabb kockázatú hozzáféréseket gyakrabban felülvizsgálhassuk. Segíti a folyamatokat továbbá, ha automatizáltan működő eszközöket használunk a jogosultságok beállításához, valamint a kihágások és kivételek észleléséhez.

Mivel az üzleti vezetők fontos szerepet játszanak a folyamatban, harmadik lépésként célszerű olyan felületet bevezetni, amelyet ők is egyszerűen és kényelmesen használhatnak, és amely lehetővé teszi számukra, hogy könnyen átlássák és jóváhagyják a hozzáféréseket, illetve ellenőrizzék, hogy valóban megtörténtek-e az igényelt módosítások. Mindezek egyszerűen megvalósíthatók a NetIQ Identity Governance megoldásával, amelyből nemrégiben jelent meg a legújabb kiadás. Az IDM megoldások képességeit kiegészítő eszköz segítségével még a legkomplexebb környezetekben is hatékonyan és egyszerűen felügyelhetők és folyamatosan ellenőrizhetők a személyazonosságok.

Kapcsolódó cikkek

- Ezért rossz, ha elemzik a https-forgalmat az antivírusok

- Biztonságos a telefonunk?

- Végképp eltörölni – a GDPR kötelez

- MacOS rendszereket támadó zsarolóvírusra figyelmeztet az ESET

- A Kaspersky Lab jóslat-alkalmazást fejlesztett ki az elkövetkezendő 30 évre

- 6500 gyermek részesült internetbiztonsági oktatásban a Vodafone Digitális Iskola Program keretében

- A legveszélyesebb trójai vírusok mobil hirdetésnek álcázzák magukat és rohamosan támadnak

- Trend Micro jelentés: 752 százalékkal nőtt a zsarolóprogram-családok száma

- Nyomtatási biztonság: veszélyben van a hálózata?

- Hamis időjárási alkalmazásokba rejtett trójai programot fedezett fel ez ESET