Új APT-csoportot fedeztek fel az ESET kutatói

Az ESET Research által felfedezett új APT-csoport, a BackdoorDiplomacy elsősorban közel-keleti és afrikai külügyminisztériumok hálózatába próbál bejutni, de az is előfordul, hogy telekommunikációs vállalatok kerülnek a támadások célkeresztjébe. A folyamat során a kiberbűnözők a szervereken futó programok sebezhetőségeit kutatják fel és használják ki annak érdekében, hogy hátsó ajtót telepíthessenek ezekre. Az újonnan beazonosított csoportról szóló kutatást az idei ESET World konferencián mutatták be először a kutatók.

A BackdoorDiplomacy esetében a támadást az ESET által Turian névre keresztelt hátsó ajtón (backdoor) keresztül indították. A hátsó ajtó szoftver lehetővé teszi a hackerek számára, hogy a titkosítási módszereket megkerülve távolról belépjenek a rendszerbe, ahol titokban érzékeny adatokat, jelszavakat és más fontos bizalmas információkat gyűjthetnek és lophatnak el a felhasználóktól. A BackdoorDiplomacy képes felismerni a cserélhető adathordozókat, főleg az USB flash meghajtókat, melyek tartalmát a fő meghajtó lomtárába másolja át.

„A BackdoorDiplomacy ugyanolyan taktikákat, technikákat és eljárásokat használ, mint más hasonló ázsiai székhelyű kémkedő csoportok. A Turian valószínűleg egy fejlettebb verziója a Quarian nevű hátsó ajtónak, mely utoljára 2013-ban mutatott aktivitást szír és amerikai diplomáciai célpontok ellen.” – mondja Jean-Ian Boutin, az ESET fenyegetéskutatási vezetője.

A Turian hálózati titkosítási protokollja szinte teljesen megegyezik más ázsiai központú bűnszervezetek által használt, Calypso, illetve Whitebird nevű hátsó ajtó program titkosítási protokolljával. Érdekesség, hogy a Whitebird-öt a BackdoorDiplomacy-val egyidőben (2017-2020) alkalmazták diplomáciai szervezetek elleni támadások során Kazahsztánban és Kirgizisztánban egyaránt.

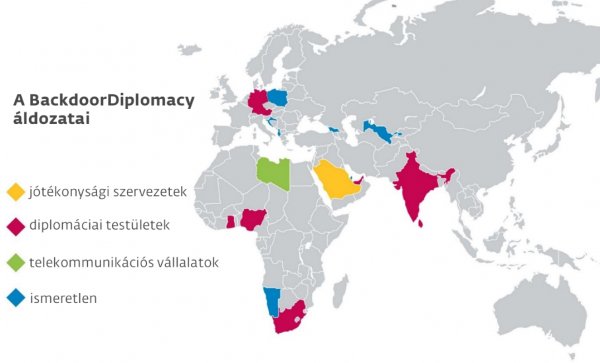

A BackdoorDiplomacy korábban több afrikai ország külügyminisztériumában, valamint Európában, a Közel-Keleten és Ázsiában is indított támadásokat. Továbbá célpont volt számos afrikai telekommunikációs társaság és legalább egy közel-keleti jótékonysági szervezet is. Az elkövetők minden esetben hasonló támadási taktikákat, technikákat és eljárásokat (TTP) használtak, de még a közeli földrajzi régiókban is rendszeresen módosították az alkalmazott eszközöket, ami nagyban megnehezítheti a csoport nyomon követését.

A bűnözői csoport Windows és Linux alapú szervereket egyaránt támad, leginkább olyan internetes portokon keresztül, ahol valószínűsíthetően gyenge a fájlfeltöltési biztonság, illetve javítatlan biztonsági rések találhatóak a rendszerben. Az áldozatok egy részét olyan adatgyűjtő fájlokon keresztül célozták meg, amelyeket cserélhető adathordozók (valószínűleg USB flash meghajtók) keresésére terveztek. A beépülő modul rendszeresen megvizsgálja az ilyen meghajtókat, és a cserélhető adathordozók behelyezésének észlelésekor megkísérli az összes rajta található fájl jelszóval védett archívumba való másolását. A BackdoorDiplomacy képes továbbá az áldozat rendszerinformációinak ellopására, titokban képernyőképek készítésére, illetve tetszőleges fájlok írására, áthelyezésére vagy törlésére is.

A BackdoorDiplomacy csoport kártékony tevékenységéről további részletek az ESET „BackdoorDiplomacy: Upgrading from Quarian to Turian” című angol nyelvű blogcikkében olvashatók bővebben.

Kapcsolódó cikkek

- A stalkerware alkalmazások veszélynek teszik ki a megfigyelt áldozatokat, de az utánuk kémkedőket is

- Kormányzatok tűz alatt

- A digitális lábnyomunkat se hagyjuk ki a tavaszi nagytakarításból

- Óvakodjunk a COVID-19 vakcinával kapcsolatos csalásoktól és álhírektől

- 7 biztonsági tipp a mobilunk és az adataink védelméhez

- Miért esünk könnyen áldozatul az SMS csalásoknak?

- Több ezer levelezőszerver ostrom alatt

- Felhőalapú biztonsági csomagokkal bővült az ESET megújult üzleti portfoliója

- Legyen minden nap a biztonságos internet napja!

- Álláslehetőség, adócsalás, hamis webshopok – miről ismeri fel, hogy éppen be akarják csapni?

Biztonság ROVAT TOVÁBBI HÍREI

A Zyxel Networks fokozza a kiberbiztonságot, hogy megfeleljen a NIS2 irányelvnek

Tekintettel a kiberfenyegetések növekvő gyakoriságára és összetettségére, az EU 2016 óta hatályos NIS-irányelve ma már nem felel meg mindezeknek. Az új iteráció, amely 2024. október 18-án lép életbe, lehetőséget kínál a kiberbiztonsági erőfeszítések fokozására. A Zyxel Networks, a biztonságos, mesterséges intelligencia és felhőalapú hálózati megoldások egyik vezető szolgáltatója olyan termékeket kínál, amelyek megfelelnek az NIS2 irányelv követelményeinek, és hatékony védelmet nyújtanak a fejlett támadásokkal szemben.