A közműszolgáltatói IT-rendszerek többsége megbukott a Hunguard biztonsági vizsgálatán

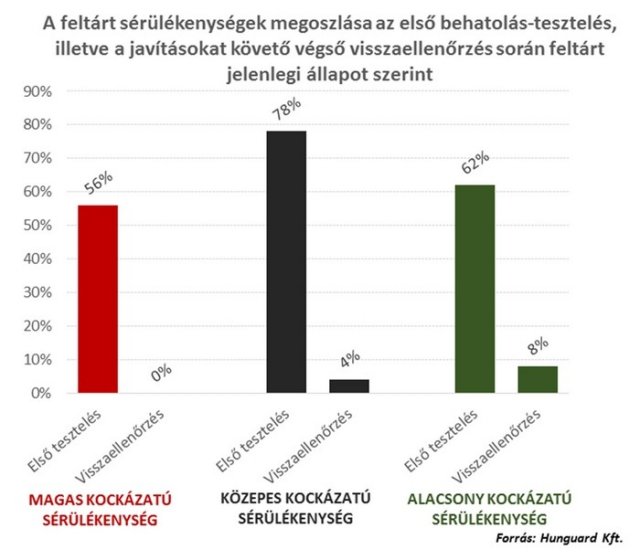

A vizsgált közműszolgáltatói rendszerek 56 százalékánál találtak magas, 78 százalékuknál közepes és 62 százalékuknál enyhe fokú kockázatokat a külső behatolások tekintetében az IT-rendszerek vizsgálata során a szakemberek – derül ki Magyarország vezető IT-biztonsággal foglalkozó vállalatának 140 rendszeraudit eredményeit összesítő elemzéséből. Csupán a vizsgált rendszerek 5 százalékáról volt elmondható, hogy ellenállt a külső támadásoknak. Az auditok során feltárt kockázatok többkörös, a Hunguard Kft. szakembereinek folyamatos visszaellenőrzése mentén elvégzett javításának révén mára az érintett rendszerek szinte feltörhetetlenné váltak. Az ilyen módon zárttá tett hálózatok nem csak az adatokat védik, de azt is jó eséllyel megakadályozzák, hogy a kibertámadók átvegyék az irányítást a kritikus infrastruktúrák felett.

Habár a rendszerek elsődleges biztonsági felmérése során számos kockázatot tártak fel a szakemberek, a folyamat során lefolytatott fejlesztések révén a biztonsági kockázatokat minimálisra szorították vissza vállalatok. „A tanúsítási és fejlesztési folyamaton átesett rendszerek magas kockázatokat már egyáltalán nem tartalmaznak, közepes szintűeket mindössze 4, alacsony szintű kockázatokat pedig alig 8 százalékuk rejt. Ez azt jelenti, hogy kívülről még gyakorlott hackerek számára is szinte sebezhetetlenné váltak az informatikai rendszerek, és ezáltal a kritikus infrastruktúra” – emeli ki Lengyel Csaba, a Hunguard Kft. szakmai igazgatója.

A feltárt sérülékenységi tényezők javítására átlagosan három körben került sor vállalatonként. Az egy szervezet esetében talált legtöbb magas kockázatú hiányosság 11 darab volt, míg a legtöbb sérülékenységi ponttal rendelkező szervezet rendszere összesen 43 darab különböző besorolású problémát tartalmazott.

Magas biztonsági kockázat alatt olyan sérülékenységeket értünk, amikor annak kihasználásával egy támadó a teljes rendszert képes kompromittálni. A sérülékenységeket kihasználva egy támadó akár az egész rendszer felett átveheti az uralmat, ezzel tetszőleges módosításokat végezhet az adatokban, irányíthatja a folyamatokat. A legtöbb ilyen problémát általában a nem használt, vagy elavult szolgáltatások publikus elérhetősége, a helytelen konfigurációs beállítások, vagy a gyenge jelszavak használata jelenti.

A közepes biztonsági kockázatot jelentő sérülékenységeket kihasználva egy támadó képes a rendszer publikus elérhetőségének korlátozására, vagy egyéb nem kiemelten fontos rendszeradatok megszerzésére.

Az alacsony biztonsági kockázatot jelentő sérülékenység kihasználása nem veszélyezteti közvetlenül az adott szervezet informatikai rendszerét, azonban több ilyen jellegű információ felhasználásával adott esetben összeállítható egy összetett támadás, ami növeli a szervezet kitettségét, az adatok és a folyamatok sebezhetőségét.

A vizsgálat tapasztalatai megerősítették, hogy a rendszerek biztonsági szintjét számos esetben külön anyagi erőforrások felhasználása nélkül jelentősen emelni lehet. „A feltárt magas kockázati besorolású sérülékenységek 80%-ban olyan jellegűek voltak, hogy azokat alacsony anyagi erőforrások ráfordításával javítani lehetett. Ezek a hibák tipikusan helytelen konfigurációs beállítások, felesleges szolgáltatások, gyenge jelszavak vagy nem frissített rendszerelemek voltak. Ezek a hibák számos esetben lehetővé tették volna, hogy a hackerek teljes rendszerszintű problémákat idézzenek elő, vagyis képesek legyenek átvenni az irányítást a teljes informatikai rendszer felett” – mutat rá a szakmai vezető.

Habár a vizsgálatok fő célja a számlázási rendszerek biztonsági auditálása és értékelése volt, a Hunguard szakemberei ennél sokkal átfogóbb szemlélet mellett tesztelték az energetikai cégek, vízművek és telekommunikációs szolgáltatók informatikai rendszereit. „Az informatikai biztonság területén elmondható, hogy minden rendszer kapcsolatban áll egymással. Egy sokadlagos fontosságúnak ítélt elemén keresztül is támadható az egész rendszer. Ezért ugyan nem volt cél a vizsgált vállalatoknál megtalálható összes rendszerkomponens teljes logikai és fizikai vizsgálata, azonban egyértelműen fel kellett tárnunk minden olyan hiányosságot, amelyek lehetővé tennék, hogy egy támadó át tudja venni az irányítást az adott rendszer felett, bizalmas információkat tudjon megszerezni vagy akár csak képes legyen megakadályozni a rendszer működését” – mondja Lengyel Csaba.

A közműcégek, azaz a víz-, gáz- és áramszolgáltatók, illetve a csatornázási és a telekommunikációs vállalatok IT-rendszereinek biztonsági vizsgálata során ezért a szakemberek minden esetben elvégeztek egy úgynevezett behatolás tesztelést (black-box teszt), amikor az adott szervezet előzetes jóváhagyása mellett valódi hacker eszközök használatával megpróbálták kompromittálni a szervezet számlázási és egyéb rendszereit. Maga az etikus hackelési folyamat a nemzetközi sztenderdek szerint történt, és a fentebb említett arányban tárt fel kockázatokat a rendszerekben.

Kapcsolódó cikkek

- A Fortinet és az NTT Com Security stratégiai együttműködésre lépett

- Marokkói hackerek figyelmeztették a magyar államot

- Visszatérő banki kártevőre és egy új androidos zsarolóvírusra figyelmeztet az ESET

- Tizenkettedik Hacktivity Felix Lindnerrel

- Három tanács a vállalati biztonsági oktatáshoz

- Előre telepített kártevők a kínai mobilokon

- Három másodpercen belül segít ez az app

- Biztonságos lehet-e a hálózatba kapcsolt közeljövő?

- Dell SonicWALL TZ: nagyobb biztonságú és teljesítményű Dell tűzfalak

- Egységes kiberbiztonsági szabványokat sürget a Google