Az Olympic Destroyer visszatért

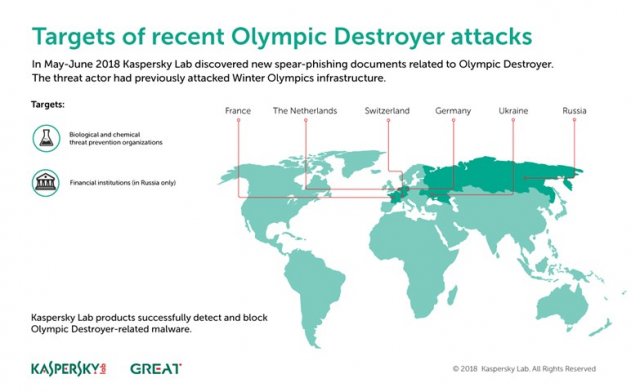

A Kaspersky Lab kutatói, akik az Olympic Destroyer nevű kibercsapdát azonosították a Téli Olimpiai Játékok idején úgy látják, hogy a pusztító fertőzés mögött álló hekkercsapat még mindig aktív. Úgy tűnik támadásaik célpontjai most Németországban, Franciaországban, Svájcban, Hollandiában, Ukrajnában és Oroszországban lévő vegyi- és biológiai veszélyekkel szemben érintett szervezetekre irányul.

Az Olympic Destroyer egy olyan fejlett kiberfenyegetés, amely a 2018-as Téli Olimpiai Játékok szervezőit, beszállítóit és partnereit támadta egy olyan dél-koreai kiberszabotázs-művelet részeként, amely egy pusztító féreg hálózaton alapult. A támadási indikátorok különböző irányokból eredtek, ami megzavarta a kiberbiztonsági iparágot februárban. Néhány ritka és kifinomult nyom alapján a Kaspersky Lab kutatói arra gyanakodtak, hogy a hírhedt Lazarus-csoport, az észak-koreai hekkercsoport állhat a támadás mögött. Márciusban ugyanakkor a vállalat is megerősítette, hogy a bonyolult művelet forrása vélhetően nem a Lazarus-csoport. A szakértők szerint az Olympic Destroyer újra aktív, felhasználta régi eszköztárát, de most európai célpontokra összpontosít.

Az Olympic Destroyer célpontjai

A kibercsapda olyan spear-phishing (adathalász) dokumentumokkal terjeszti kártékony programját, amelyek kísérteties hasonlóságot mutatnak a téli akcióban használt dokumentumokhoz. Az egyik ilyen „csali-dokumentum” egy svájci biokémiai tematikájú konferenciáról szól a Spiez Laboratory szervezésében. Ez az a cég, amely kulcsszerepet játszott a Salisbury támadás feltérképezésében. Egy másik dokumentum az ukrán egészségügyi- és állatorvosi ellenőrző hatóságot célozta meg. A kutatók által azonosított adathalász dokumentumok egy része orosz és német nyelvű volt.

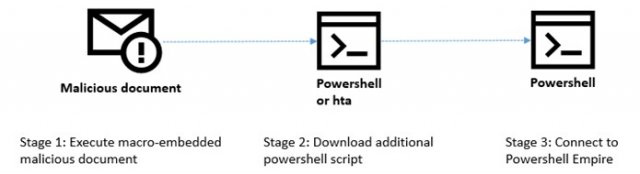

A fertőzés metodikája

A rosszindulatú dokumentumokból kinyert adatok célja, hogy általános hozzáférést biztosítsanak a megfertőzött számítógépekhez. A támadás második szakaszában egy olyan nyílt forrású és ingyenes framework*-öt használtak, amelyet Powershell Empire-ként ismerünk.

Úgy tűnik, a támadók veszélyeztetett legális szervereket használnak a kártékony programok tárolására és ellenőrzésére. Ezek a szerverek a Joomla nevű népszerű és nyílt forráskódú tartalomkezelő rendszert (CMS) használják. A kutatók vizsgálatai azt mutatják, hogy az egyik szerver, amelyet a rosszindulatú payload (hasznosteher) tárolására használtak egy régi Joomla (v1 7.3 – 2011. novemberében adták ki) verziót használt, ami azt sugallja, hogy a támadók egy nagyon elavult CMS-t használtak a szerverek feltörésére.

„Az Olympic Destroyer felbukkanása a kifinomult és megtévesztő műveleteivel örökre megváltoztatta a kiberbiztonsági csapatok hozzáállását és megmutatta, milyen könnyű hibázni, ha csak töredékét látják a fejlesztők egy problémának. Az ilyen kifinomult kibercsapda elemzése és deaktiválása a magánszektor bevonásával és a nemzeti határokon átnyúló kormányközi együttműködésen kell alapulnia. Azzal, hogy nyilvánosan közzétesszük eredményeinket, azt reméljük, hogy a biztonsági kutatók világszerte hamarabb tudnak mérsékelni egy ilyen jellegű támadást a jövőben.” – magyarázta Vitaly Kamluk, a Kaspersky Lab GReAT (Global Research & Analysis Team) csapatának biztonsági kutatója.

A Téli Olimpiai Játékok idején zajlott támadás során a felderítési szakasz néhány hónappal a pusztító hálózati féreg járványát megelőzte. Nagyon valószínű, hogy most is hasonló módon készülnek a támadásra. Ezért azt javasoljuk a biológiai és kémiai fenyegetéssel foglalkozó kutatóintézeteknek, hogy legyen magas szintű a készültség, és tartsanak soron kívüli biztonsági ellenőrzést.

A Kaspersky Lab termékek sikeresen észlelik és blokkolják az Olympic Destroyer-rel kapcsolatos rosszindulatú programokat.

Bővebb információt az Olympic Destroyer visszatéréséről ezen a linken olvashat.

________________

* Önmagában közvetlenül nem használható egységes módon megszerkesztett komponenseket tartalmazó halmaz. Lényege, hogy a különböző alkalmazásokban és programokban leggyakrabban használt elemek egy helyen találhatóak, és elérhetővé teszik a fejlesztők, valamint a programok számára.

Kapcsolódó cikkek

- A tudatosság hiánya okozza az egyik legnagyobb veszélyt a vállalkozások számára

- Okos autók: óriási költségek és hatalmas kockázatok

- Újabb kémprogramot lepleztek le a Kaspersky Lab kutatói

- Új stratégiával és fegyverkészlettel támadnak a kiberbűnözők

- Újgenerációs technológiák a kibercsapdák ellen

- Villámgyors reakció a kibercsapdák ellen

- Routeren keresztül támad a kiberkém

- Tavaly 2,7 millió felhasználót támadtak meg bányász programmal

- A gyenge jelszóvédelem a gamereknek veszedelem

- Sérülékeny világ