Ötödik hónapja az élen az Autorun

Az ESET 2012 szeptemberi vírusjelentése

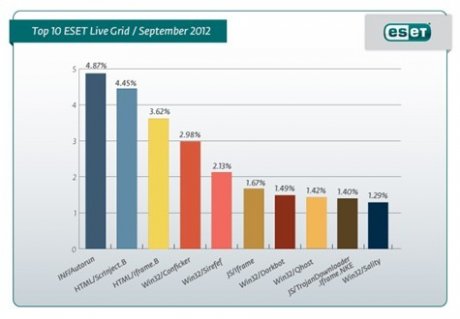

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2012. szeptemberében a következő 10 károkozó terjedt a legnagyobb számban.

Előző havi összesítésünkhöz képest drámai változások nem történtek, az Autorun vírus érdekes módon újabb egy hónappal meghosszabbította ideglenes állomásozását a vezető helyen, míg a Conficker féreg a korábbi harmadik helyről éppen csak a negyedik helyre csúszott vissza. Második helyre lépett viszont elő a HTML/ScrInject trójai, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében, majd hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni. A lista első felén elhelyezkedő kártevők ellen összességében a naprakész vírusirtó mellett a Windows frissítések azonnali letöltése, illetve az internetezés közbeni óvatosság, valamint a scriptek automatikus futtatását gátló egyedi böngészőkiegészítők használata nyújthat megfelelő orvosságot.

A lista második felében a sorrend egyáltalán nem is változott, így a Win32/Dorkbot féreg is őrzi előző hónapban kiharcolt hetedik helyét. Vele kapcsolatban azt érdemes kiemelni, hogy cserélhető adathordozók segítségével terjed és tartalmaz egy olyan hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett, illetve összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni. A Win32/Qhost trójai továbbra is a nyolcadik helyen található, fertőzött e-mail üzenetek mellékleteiben terjedve ugyancsak hátsó ajtót nyit a gépen.

Az ESET Global Trends Report ehavi kiadásában ezúttal is igyekszik kiragadni az utóbbi időszak IT incidensekkel kapcsolatos különlegességeket, így ebben a hónapban a korábbi ACAD/Medre AutoCAD rajzokat lopó trójaival kapcsolatos összefoglaló mellett a kártevők visszafejtés elleni védelmének fejlődése szerepelt a terítéken. A DOS és Windows korszak hajnalán elég volt egy egyszerű Debugger és viszonylag könnyen lehetett elemezni, visszafejteni a kártékony kódokat. Ám egy idő után különféle trükköket vetettek be a kártevők szerzői, így az EXE fájlok fejlécének módosításától kezdve a különféle futtatható állományokat tömörítő segédprogramokon át a virtuális gép- vagy debug környezet érzékeléséig mindent bevetettek a víruslaborok munkájának nehezítése érdekében. Ebbe a sorba lépett aztán később a fejlett titkosítás, a kernel módú rootkitek fokozatos elterjedése, valamint a főleg scriptek esetében alkalmazott úgynevezett obfuscating technika, melyet leginkább kódösszezavarásnak fordíthatnák. Ez utóbbi olyan módon zagyválja össze a futó kódot, hogy változatlan futás mellett annak olvashatóságát, visszafejthetőségét a lehető legnagyobb mértékben megnehezítse. A legutóbbi idők botnetes kártevői pedig - például a Rovnik, Sirefef vagy a Flame - már egészen komoly visszafejtés elleni védelemmel vannak felvértezve, rejtett fájlrendszer kezelésére is képesek, és olyan komplex, nem szabványos függvény hívásokkal, trükkökkel is operálnak, amelyek már egészen komoly kihívások elé állítják a vírusirtócégek profi elemzőlaborjait, forensic szakembereit.

http://blog.eset.com/2012/10/11/defeating-anti-forensics-in-contemporary-complex-threats

Bár rendszeresen számolunk be különféle Facebook-kal kapcsolatos átverésékről, incidensekről, a legelszomorítóbb mégis az, ha ezek közül valamelyik módszer újra és újra változatlan formában bukkan fel. Szeptemberi fontosabb blogposztjainkat áttekintve az átszínezett Facebook csalás egy ilyen gumicsont, amely rendszeresen felbukkan azzal hitegetve a naiv gyanútlan felhasználókat, hogy egy alkalmazás telepítésével arany, rózsaszín vagy éppen fekete színűvé változtathatjuk át a szokásos kék felületet. Ám aki mindezt elhiszi és telepíti rosszul jár, mert egyrészt az átverést a nevünkben továbbküldi összes ismerősünknek, másrészt az új alapszínek helyett nyereményjátékokkal kecsegtető oldalakra továbbít bennünket, ahol aztán vég nélkül különböző kérdőíveket kell kitöltögetni.

http://antivirus.blog.hu/2012/09/24/szinezd_ujra_szinezd_ujra_152

Örömmel számoltunk be arról is, hogy az ESET Android alapú terméke, az ESET Mobile Security szeptemberben kiváló minősítést kapott a vírusirtókat tesztelő független AV-Comparatives legutóbbi mobil védelmi megoldásokat vizsgáló tesztjében. A tesztelőcég tanulmánya olyan fontos funkciók alapján elemez, mint a vírus- és kémprogramvédelem, a spam és a lopás elleni védelem, a SIM kártya azonosítás, valamint a telefonok távoli lezárásának és a rajta tárolt adatok törlésének lehetősége. Az ESET terméke az összes modern biztonsági elemet tartalmazza, melyre egy mai okostelefonnak szüksége van, és jó hír lehet, hogy a közeljövőben tervezik megjelentetni az üzleti ügyfeleknek szánt Android operációs rendszeren működő ESET Endpoint Securitymobil biztonsági szoftvert.

http://antivirus.blog.hu/2012/09/14/eset_mobile_security_a_legkomplexebb_vedelem

Beszámoltunk emellett arról is, hogy felmérések szerint a Kínából származó új számítógépek egy része folyamatosan fertőzött, és ezek rendre botnetes fertőzést okoznak. Az előtelepítés ha mondjuk operációs rendszerről van szó, jó dolog, ám vírus esetében ez már korántsem annyira kellemes. A gépek körülbelül húsz százalékára kerül rendszeresen valamilyen botnetes kártevő, amellyel átvehető távolról a vezérlés, és a fertőzött PC-k akár DDoS támadásokban is vehetnek részt a tulajdonos tudta nélkül. Legutóbb például a hamisított Windows operációs rendszerben egy botnetes Nitol nevezetű rosszindulatú kód volt megtalálható.

http://antivirus.blog.hu/2012/09/17/potyautasok_a_gyari_hardvereken

Végül, de nem utolsó sorban beszámoltunk arról az USSD sebezhetőségről is, melynek segítségével egyes Androidot futtató, például Samsung és HTC modellek tartalmát távolról törölni lehet. Az USSD (Unstructured Supplementary Service Data) kódok (a kódok csillaggal (*) kezdődnek, majd kettős kereszttel (#) vagy számokkal folytatódnak, melyekhez parancsok vagy adatok tartoznak, és a végét is egy kettős kereszt zárja) célja, hogy a távközlési szolgáltatók távolról is támogatni tudják a telefonkészülékeket. Ilyen kód például az IMEI szám, vagy a telefonok gyári beállításainak visszaállításához használt kód is. Így, ha ilyen aktivitásokat kezdeményeznek a telefonunkon, a hackerek képesek adatokat törölni róla, vagy akár újra tudják indítani készülékünket. Szerencsére a problémára az ESET kutatói is felfigyeltek, és elérhetővé tették a Google Playen az ESET USSD Control nevű ingyenes védelmi alkalmazást, amely a gyanús telefonszámokat USSD kódjuk alapján kiszűri és ellenőrzi még mielőtt az okostelefon tárcsázója hívná azokat. A program minden rosszindulatúnak látszó USSD kód felfedezésekor figyelmeztet és blokkolja a parancs végrehajtását.

http://antivirus.blog.hu/2012/09/27/sebezheto-e_vagy

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2012. szeptemberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 25.32 %-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország http://www.facebook.com/biztonsag oldalán.

1. INF/Autorun vírus

Elterjedtsége a szeptemberi fertőzések között: 4.87%

Előző havi helyezés: 1.

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

2. HTML/ScrInject.B trójai

Elterjedtsége a szeptemberi fertőzések között: 4.45%

Előző havi helyezés: 2.

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

3. HTML/Iframe.B.Gen vírus

Elterjedtsége a szeptemberi fertőzések között: 3.62%

Előző havi helyezés: 5.

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

4. Win32/Conficker féreg

Elterjedtsége a szeptemberi fertőzések között: 2.98%

Előző havi helyezés: 3.

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

5. Win32/Sirefef trójai

Elterjedtsége a szeptemberi fertőzések között: 2.13%

Előző havi helyezés: 4.

Működés: A Win32/Sirefef egy olyan trójai, mely titokban és kéretlenül átirányítja az online keresőmotorok eredményét különféle adwareket tartalmazó weboldalakra. Működése közben különféle kártékony SYS és DLL állományokat hoz létre a megfertőzött számítógép c:windowssystem32 mappájában, és eredményes rejtőzködése érdekében rootkites technológiát is használ.

Bővebb információ: http://www.virusradar.com/Win32_Sirefef.A/description

6. JS/Iframe trójai

Elterjedtsége a szeptemberi fertőzések között: 1.67%

Előző havi helyezés: 6.

Működés: A JS/Iframe trójai egy olyan program, amely észrevétlenül átirányítja a böngészőt egy kártékony kódot tartalmazó weboldalra. A kártevő program kódja általában szabványos HTML oldalakon belül, annak belsejébe beágyazva található.

Bővebb információ: http://www.virusradar.com/JS_Iframe.AS/description

7. Win32/Dorkbot féreg

Elterjedtsége a szeptemberi fertőzések között: 1.49%

Előző havi helyezés: 7.

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/threat_encyclopaedia

8. Win32/Qhost trójai

Elterjedtsége a szeptemberi fertőzések között: 1.42%

Előző havi helyezés: 8.

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

Bővebb információ: http://www.virusradar.com/en/Win32_Qhost.PEV/description

9. JS/TrojanDownloader.Iframe.NKE trójai

Elterjedtsége a szeptemberi fertőzések között: 1.40%

Előző havi helyezés: 9.

Működés: A JS/TrojanDownloader.Iframe.NKE trójai módosítja a böngészőklienst, és önhatalmúlag átirányítja a találatokat különféle kártékony programokat tartalmazó rosszindulatú weboldalakra. A trójai kártevő kódja leggyakrabban a weboldalak HTML beágyazásában található.

Bővebb információ: http://www.virusradar.com/JS_TrojanDownloader.Iframe.NKE/description

10. Win32/Sality vírus

Elterjedtsége a szeptemberi fertőzések között: 1.29%

Előző havi helyezés: 10.

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve Registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

Kapcsolódó cikkek

- Lopásgátlóval felszerelt ESET NOD32 Antivirus 6 és ESET Smart Security 6

- ESET: Böngészőn keresztül támadnak a vírusok!

- Skype vírus: hogyan kerüljük el adataink elvesztését?

- Rekordot döntött az ESET: 75. alkalommal is elnyerte a „VB100“ díjat

- Ingyenes ESET védelem Android okostelefonokhoz

- Az ESET új információi a Mac OS X-t támadó Flashback trójai kártevőről

- Negyedik hónapja stabilan vezet az Autorun

- Okostelefonokhoz az ESET Mobile Security a legkomplexebb védelmi rendszer

- Az ESET hetvennegyedszer is „százas”

- Autorun és Conficker újra az élen

Biztonság ROVAT TOVÁBBI HÍREI

Ki vigyáz az adataidra, ha te nem? – a magyarok 90 százalékánál már próbálkoztak online csalók, adathalászok

Találkoztál már az online térben adathalászokkal? Estél már áldozatául vírusoknak, hackereknek? Ismered az online veszélyeket és védekezel is ellenük? Az ESET biztonsági szoftverek hazai forgalmazója, a Sicontact Kft. 2024 októberében ezeket a kérdéseket tette fel generációs attitűdkutatása során. Jó hír, hogy az online veszélyek ismertsége egyre magasabb és egyre többen védekeznek a tudatosság mellett védelmi szoftverekkel is – de még bőven van tennivalónk.