2012. legérdekesebb számítógépes átverései, kártevői, támadásai

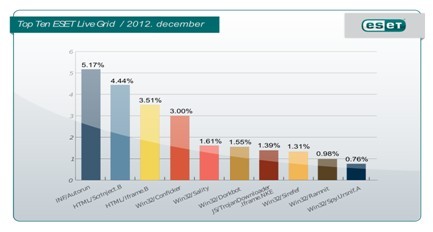

Nyolcadik alkalommal vezet már az Autorun, sőt százalékos arányban még erősödött, és ha nem történik valamilyen gyökeres fordulat, akár egy teljes évet is éllovasként tölthet el a Toplistánkon. A másik régi tagunk, a Conficker féreg teljes eltűnése helyett mindössze a korábbi harmadik pozícióból a negyedikre szorult vissza, pedig az említett két kártevőre már évek óta megoldást nyújthatna a Windows rendszerek naprakész frissítése. 2012. decemberében a következő 10 károkozó terjedt a legnagyobb számban.

Előző havi összesítésünkhöz képest lekerült a válogatásból a JS/Exploit.Pdfka trójai, amely a PDF állományban található JavaScript kód a dokumentum betöltésekor az Adobe Readerben automatikusan lefutva, a felhasználó tudta nélkül titokban kísérel meg távoli weboldalakhoz csatlakozni, és onnan további kártékony kódokat letölteni. Helyette egy korábban már szintén ismerős másik kártevő, a Win32/Spy.Ursnif.A trójai tért vissza, és lett a tizedik helyezett. Ez egy olyan kémprogram, amely a fertőzött számítógépről ellopja a személyes adatokat, és aztán egy rejtett felhasználói accountot létrehozva megkísérli elküldeni azokat egy Távoli Asztalkapcsolat (Remote Desktop) segítségével.

Az ESET Global Trends Report e havi kiadásában ezúttal egy összefoglalót olvashatunk a 2012. esztendő legérdekesebb számítógépes átveréseiről, kártevőiről, támadásairól. A tavalyi évre visszagondolva mindenki számára emlékezetes lehet a Facebook idővonallal kapcsolatos átállása, amit először választhatóként, később pedig kötelező jelleggel mindenhol átállítva kaptunk meg. Természetesen ezt a csalók is kihasználták, és a korábbi "Tudja meg, ki nézi az adatlapját" típusú átverésekhez hasonlóan érkeztek olyan spamek, kártékony linkek, ahol a Timeline-t kikapcsolását ígérték. És ha már a Facebook szóba került, nem maradhat ki egy ilyen összefoglalóból a Carperp trójai, amely azzal a trükkel gyűjtött pénzt, hogy egy hamis Facebook belépő oldalt jelenített meg az áldozatok számítógépén azzal a szöveggel, hogy fiókunkat állítólag ideiglenesen zárolták, és azt csak a Ukash rendszeren át utalt 20 euro váltságdíj fejében kapcsolják vissza. Ezt természetesen nem volt szabad elhinni, és fizetni sem volt ajánlatos, hiszen a fiók valójában nincs is volt zárolva, pénzünkkel pedig a csalók pénztárcáját tömtük volna.

2012. egyik kiemelkedő kártevője volt a DNS Changer, ez a felhasználók számítógépein szereplő DNS, azaz Domain Name System beállításokat módosítva észrevétlenül kártékony webhelyekre irányította át az áldozatok böngészőjét. A dolog aktualitását az jelentette, hogy 2012. március 8. volt az a végső határidő, ami után az ilyen fertőzött gépek ezeknek a manipulált DNS szervereknek a leállítása miatt nem voltak már képesek elérni az internetet, ameddig el nem végezték a szükséges mentesítést. Ez elsősorban a Windows, de emellett részben az OS X klienseket is érintett, hiszen ezekre az operációs rendszerekre gyártották az említett trójai kártevőket.

Évi áttekintőnkben külön fejezetet szentelhetünk a Flame és hasonló állami kártevőknek, ez a trend sajnálatosan évek óta jelen van, sőt kifejezetten erősödni látszik. Mikor tavaly májusban felfedezték ezt a rosszindulatú kódot, megerősítést nyert, hogy az amerikai és izraeli kutatók munkája volt, amelyet maga Obama rendelt meg, és célja az iráni nukleáris munkálatok kikémlelése, akadályozása. Korábbi évek során az ESET igen részletesen elemezte a szintén iráni létesítményeket támadó Stuxnet kódját. Ennek kapcsán nem lehet eléggé kihangsúlyozni, hogy nincsen jó vírus, vagy hasznos kártevő, és óriási tévedés azt, hinni, ha a politikusok egyszer kiengedik a szellemet a palackból, akkor azt később bármikor vissza lehet gyömöszölni, ha épp úgy döntenek. Az iparszerű kémkedés egy másik furcsa példája volt, amikor az ESET kutatói észleltek egy AutoCAD rajzokat lopó kártevőt. A célzottan perui számítógépek ellen bevetett kártékony kód leleplezése során a cégekkel való közvetlen kapcsolatfelvételen, és a kártevő felismerésen túl közzétettek egy, az AutoCAD-hez való ingyenes önálló mentesítő segédprogramot is.

Végül nem hiányozhat egy ilyen felsorolásból a tavalyi év egyik jellegzetes incidense sem, amelynél egy Java 7-ben kihasználható kritikus hiba játszotta a főszerepet, amire az általában csak negyedévente frissítő Oracle a soron következő nyári foltjában mégsem adott ki javítást. Emiatt aztán minden biztonsági szakember felháborodott, és a Java uninstallálására, kikapcsolására, böngészőben való tiltására szólított fel, mire az Oracle nagy nehezen végül mégiscsak előállt egy rendkívüli frissítéssel. Ezután derült ki, hogy egyrészt eredetileg már áprilisban jelezték nekik ezt a bizonyos hibát, de ami ennél is zavaróbb volt, hogy a már javított rendszerekben is találtak később még további újabb kihasználható hibákat.

Decemberi fontosabb blogposztjainkat áttekintve örömmel konstatáltuk, hogy az ESET nyolcadik alkalommal nyerte el a NOD32 Antivirus programmal az “Advanced+” elismerést, illetve a független teszt szakértő, az AV-Comparatives legutolsó vizsgálatában megkapta az Approved Corporate Product díjat az ESET Endpoint Security termékért.

http://antivirus.blog.hu/2012/12/03/nyolcadik_advanced_a_tarsolyban

Az AV-Test adatai szerint napi százezer egyedi kártevő keletkezik, és közben a Macintosh-ok elleni kódok is már napi 4900-nál járnak, az Androidos kórokozók pedig éves szinten 700%-os mértékben szaporodtak és sokasodtak. És ezen belül látni kell, hogy az úgynevezett ransomware ágazat is "kiemelkedően teljesített", és egyes megfigyelések szerint mindjobban erre a pénzt követelő területekre fókuszálnak a profi bűnözők.

http://antivirus.blog.hu/2012/12/07/feljovoben_a_valtsagdijszedo_ransomware-k

Szinte minden tragédiánál, katasztrófánál felbukkannak olyan csalók, akik a sajnálatot, a szánalmat és a megdöbbenést kihasználva állítólagos adományokat gyűjtenek, ám az önzetlen segítség helyett lelépnek a pénzzel. Emiatt aztán az FTC, azaz a U.S. Federal Trade Commission figyelmeztetést adott ki, melyben arra hívják fel a figyelmet, hogy senki ne dőljön be állítólagos adománygyűjtő csalóknak. Ezzel kapcsolatban ne hagyjuk, hogy az érzelmeink vezéreljenek bennünket, mindig kérdezzünk rá, pontosan mi is a neve, címe, és telefonszáma az alapítványnak, mennyi költséget vonnak le a munkájukhoz, és végül mennyi az a maradék, amely tényleg a segítségre váróknak megy. Az adományozás, az önzetlen segítés nemes dolog, de a jószívűség mellett se hagyjuk magunkat átverni, fizetés vagy utalás előtt mindig tájékozódjunk a neten.

http://antivirus.blog.hu/2012/12/12/katasztrofak_vamszedoi

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2012. decemberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 23.72 %-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag oldalán.

1. INF/Autorun vírus

Elterjedtsége a decemberi fertőzések között: 5.17%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

2. HTML/ScrInject.B trójai

Elterjedtsége a decemberi fertőzések között: 4.44%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

3. HTML/Iframe.B.Gen vírus

Elterjedtsége a decemberi fertőzések között: 3.51%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

4. Win32/Conficker féreg

Elterjedtsége a decemberi fertőzések között: 3.00%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

5. Win32/Sality vírus

Elterjedtsége a decemberi fertőzések között: 1.61%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve Registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.eset.eu/encyclopaedia/sality_nar_virus__sality_aa_sality_am_sality_ah

6. Win32/Dorkbot féreg

Elterjedtsége a decemberi fertőzések között: 1.55%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

7. JS/TrojanDownloader.Iframe.NKE trójai

Elterjedtsége a decemberi fertőzések között: 1.39%

Működés: A JS/TrojanDownloader.Iframe.NKE trójai módosítja a böngészőklienst, és önhatalmúlag átirányítja a találatokat különféle kártékony programokat tartalmazó rosszindulatú weboldalakra. A trójai kártevő kódja leggyakrabban a weboldalak HTML beágyazásában található.

Bővebb információ: http://www.virusradar.com/JS_TrojanDownloader.Iframe.NKE/description

8. Win32/Sirefef trójai

Elterjedtsége a decemberi fertőzések között: 1.31%

Működés: A Win32/Sirefef egy olyan trójai, mely titokban és kéretlenül átirányítja az online keresőmotorok eredményét különféle adwareket tartalmazó weboldalakra. Működése közben különféle kártékony SYS és DLL állományokat hoz létre a megfertőzött számítógép c:windowssystem32 mappájában, és eredményes rejtőzködése érdekében rootkites technológiát is használ.

Bővebb információ: http://www.virusradar.com/Win32_Sirefef.A/description

9. Win32/Ramnit vírus

Elterjedtsége a decemberi fertőzések között: 0.98%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

10. Win32/Spy.Ursnif trójai

Elterjedtsége a decemberi fertőzések között: 0.76%

Működés: A Win32/Spy.Ursnif.A trójai egy olyan kémprogram, amely a fertőzött számítógépről ellopja a személyes adatokat, és aztán egy rejtett felhasználói accountot létrehozva megkísérli elküldeni azokat egy Távoli Asztalkapcsolat (Remote Desktop) segítségével. Bár a kémkedő kártevő igyekszik rejtve maradni, a váratlan és kéretlen fájlműveletek gyanút kelthetnek, illetve naprakész antivírus és tűzfal birtokában is hamar lelepleződik. Érdemes lehet rendszeres időközönként ellenőrizni a felhasználói fiókjainkat is, és ha ott valami rejtélyes ok miatt új, ismeretlen account keletkezett, úgy azonnal egy teljes vírusellenőrzést végezni.

Bővebb információ: http://www.virusradar.com/Win32_Spy.Ursnif.A/description

Kapcsolódó cikkek

- ESET Endpoint Security szoftver, Android alapú eszközökre

- Lopásgátlóval felszerelt ESET NOD32 Antivirus 6 és ESET Smart Security 6

- ESET: Böngészőn keresztül támadnak a vírusok!

- Új ESET NOD32 Antivirus a közösségi média veszélyeire specializálva

- Karácsonykor is biztonságban - Sicontact november havi vírus jelentés

- Az ESET nyolc tippje, hogy biztonságos legyen a karácsonyi online vásárlás

- Októberfest az Autorunnak

- Ötödik hónapja az élen az Autorun

- Skype vírus: hogyan kerüljük el adataink elvesztését?

- Rekordot döntött az ESET: 75. alkalommal is elnyerte a „VB100“ díjat