Kilenc hónapja nem talál legyőzőre az Autorun

Gyengült a Conficker, maradt az élen az Autorun

Háromnegyed éve, azaz kilenc hónapja nem talál legyőzőre az Autorun a károkozók tízes top listáján, maradva ezzel az első pozícióban. Ezért leginkább a rengeteg frissítetlen Windows rendszer okolható elsősorban, vagyis egyáltalán nem arról van szó, hogy a Microsoft nem gondoskodott volna idejében hibajavításról. Egy friss tanulmány szerint a népszerű és közkeletű kártevők által kihasznált exploitok legalább kétévesek vagy még ennél is korábbiak.

Ha ez nem is jó hír, ám másik régi listatagunk, a Conficker féreg szerencsére már visszaszorulóban van, hiszen a korábbi negyedikről ezúttal a hatodik helyre elegendő teljesítményt volt képes nyújtani. Tavaly novemberben találkozhattunk utoljára a Win32/Qhost trójaival, e hónapban viszont egészen az ötödik helyig tudott felkapaszkodni. Mint ismeretes, ez a kártevő általában fertőzött e-mail üzenetek mellékleteiben terjed, és lefutva hátsó ajtót nyit a gépen, kiszolgáltatva annak adatait a bűnözőknek.

Az ESET Global Trends Report e havi kiadásában ezúttal arról olvashatunk, hogy bár a vírusok is képesek időnként komoly károkat okozni, de a fejekben is muszáj néha rendet tenni, mert a social engineering alapokra építkező spamek, átverések, hoaxok is könnyen megzavarhatnak sokakat. Példaként azt a hoaxot, azaz álhírt, átverést említik, amely "Simon Ashton a Hacker" tárgysorú üzenetben érkezik mind a mai napig, bár már több éve kering az éterben. Sajnos mindig akad olyan, aki az ilyen leveleket készpénznek veszi, sőt ami még rosszabb, ismerőseinek tovább is küldi - pontosan ez az oka annak, hogy egy ilyen sok éves hamis körlevél újra és újra eljuthat sokakhoz. Sok benne a tipikus elem, panel, amire érdemes figyelni. Magát a levélnek a tárgysorát érdemes begépelni egy webes keresőbe, így gyorsan ellenőrizhetjük, valódi vagy lánclevéllel van-e dolgunk.

Azon kívül ha egy állítólagos vírusra figyelmeztető levél azzal fejeződik be, hogy küldjük azonnal tovább az összes ismerősünknek, ne tegyük, mert ezzel csak felesleges ijedelmet okozunk, felesleges forgalmat generálunk, és a hamis vírusfigyelmeztetést tartalmazó hoax levél életciklusát hosszabbítgatjuk meg. Annyit persze érdemes ebből és az összes hasonló üzenetből megszívlelni, hogy ismeretlenektől kapott kéretlen leveket, mellékleteket ne nyissunk meg, inkább olvasatlanul töröljük, ám ha mégis elolvassunk, akkor viszont gondolkodjunk józanul és figyeljünk a tipikus árulkodó jelekre.

Januári fontosabb blogposztjainkat áttekintve zavarban vagyunk, mert annyi érdekes téma bukkant fel, hogy nehéz belőlük mazsolázni. Mindenesetre elvégeztük szokásos év végi értékelésünket, amelyben a tavaly januári vírusjóslatokat vettük górcső alá, mennyire váltak be az előrejelzések. Természetesen ismertettük az ESET idei éves jóslatait is, amiben többek közt a Java alapú sebezhetőségek is oroszlánrészt kaptak. Emellett januárban érkezett látszólag a Vodafone-tól e-mailes kártevő, de foglalkoztunk egy a magyar bankokat támadó Zeus kártevő variánssal is, amelyik már tökéletes magyarsággal próbálja átverni az interneten bankolókat.

http://antivirus.blog.hu/2013/01/09/bevaltak-e_a_2012-es_joslatok

http://antivirus.blog.hu/2013/01/07/mire_szamitsunk_2013-ban

http://antivirus.blog.hu/2013/01/24/kartevo_a_vodafone_neveben

http://antivirus.blog.hu/2013/01/24/hazankba_latogatott_zeus

Emellett az ESET egy felmérésében arra kérdezett rá, mennyire félünk attól, hogy elvesztjük vagy ellopják számítógépünket, táblagépünket vagy okostelefonunkat. A válasz persze igen nagyon volt, és a legnagyobb veszélynek a gépkocsiban hagyott eszközök vannak a statisztika szerint. Mindezt kiegészítettük pár hasznos jótanácssal is, mire figyeljünk, hogy ne lopják el, és mit tegyünk, azután, ha már meg van a baj.

http://antivirus.blog.hu/2013/01/16/vedd_a_hardvert_ne_sirankozz

Végül hírt adtunk arról, hogy az ESET víruslaborja leleplezett egy PokerAgent nevű kártevőt, amelynek több, mint 800 ezer számítógépet sikerült megfertőznie. A trójai fő feladata a Facebook ID alapján nyilvántartott Zynga Poker statisztika, valamint a Facebook rendszeren belül megadott fizetési, illetve hitelkártya adatok kikémlelése volt.

http://antivirus.blog.hu/2013/01/30/16_ezer_facebook_belepest_lopott_el_egy_botnet

Vírustoplista

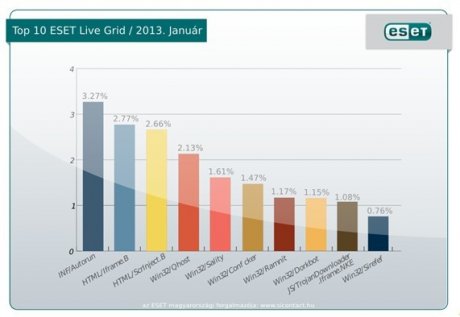

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2013. januárjában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 18.07%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag oldalán.

1. INF/Autorun vírus

Elterjedtsége a januári fertőzések között: 3.27%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

2. HTML/Iframe.B.Gen vírus

Elterjedtsége a januári fertőzések között: 2.77%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

3. HTML/ScrInject.B trójai

Elterjedtsége a januári fertőzések között: 2.66%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

4. Win32/Qhost trójai

Elterjedtsége a januári fertőzések között: 2.13%

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

Bővebb információ: http://www.virusradar.com/en/Win32_Qhost.PEV/description

5. Win32/Sality vírus

Elterjedtsége a januári fertőzések között: 1.61%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve Registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.eset.eu/encyclopaedia/sality_nar_virus__sality_aa_sality_am_sality_ah

6. Win32/Conficker féreg

Elterjedtsége a januári fertőzések között: 1.47%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

7. Win32/Ramnit vírus

Elterjedtsége a januári fertőzések között: 1.17%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

8. Win32/Dorkbot féreg

Elterjedtsége a januári fertőzések között: 1.15%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

9. JS/TrojanDownloader.Iframe.NKE trójai

Elterjedtsége a januári fertőzések között: 1.08%

Működés: A JS/TrojanDownloader.Iframe.NKE trójai módosítja a böngészőklienst, és önhatalmúlag átirányítja a találatokat különféle kártékony programokat tartalmazó rosszindulatú weboldalakra. A trójai kártevő kódja leggyakrabban a weboldalak HTML beágyazásában található.

Bővebb információ: http://www.virusradar.com/JS_TrojanDownloader.Iframe.NKE/description

10. Win32/Sirefef trójai

Elterjedtsége a januári fertőzések között: 0.76%

Működés: A Win32/Sirefef egy olyan trójai, mely titokban és kéretlenül átirányítja az online keresőmotorok eredményét különféle adwareket tartalmazó weboldalakra. Működése közben különféle kártékony SYS és DLL állományokat hoz létre a megfertőzött számítógép c:windowssystem32 mappájában, és eredményes rejtőzködése érdekében rootkites technológiát is használ.

Bővebb információ: http://www.virusradar.com/Win32_Sirefef.A/description

Kapcsolódó cikkek

- ESET Endpoint Security szoftver, Android alapú eszközökre

- Lopásgátlóval felszerelt ESET NOD32 Antivirus 6 és ESET Smart Security 6

- ESET: Böngészőn keresztül támadnak a vírusok!

- 2012. legérdekesebb számítógépes átverései, kártevői, támadásai

- Új ESET NOD32 Antivirus a közösségi média veszélyeire specializálva

- Karácsonykor is biztonságban - Sicontact november havi vírus jelentés

- Az ESET nyolc tippje, hogy biztonságos legyen a karácsonyi online vásárlás

- Októberfest az Autorunnak

- Ötödik hónapja az élen az Autorun

- Skype vírus: hogyan kerüljük el adataink elvesztését?