Továbbfertőzi a külső USB eszközöket az Autorun vírus

A Dorkbot előretör, ezúttal a negyedik helyre sikerült felkapaszkodnia. A Win32/Dorkbot féreg szintén cserélhető adathordozók segítségével terjed, és tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról vezérelve is átvehető az irányítás a fertőzött számítógép felett.

Említésre érdemes még a megtévesztést (social engineering) alkalmazó HTML/Fraud trójai ismételt felbukkanása is, amely egy év szünet után került fel újra a listánkra, a márciusi adatok alapján a nyolcadik helyezést tudhatja magáénak. A HTML/Fraud egy olyan trójai, amely ellopja a fertőzött számítógépről a bizalmas adatokat. Ehhez első lépésben egy váratlanul megjelenő ablakban a trójai megkéri a felhasználót, hogy vegyen részt egy rövid felmérésben.

Ilyenkor - például valamilyen nyeremény kilátásba helyezésével - azt is eléri, hogy a felhasználó önként megadja és kitöltse a személyes adatait, például nevet, telefonszámot, e-mailcímet. Működése során a trójai megkísérli az összegyűjtött személyes információkat elküldeni egy távoli számítógépre, ehhez a HTTP protokollt veszi igénybe.

Az ESET Global Trends Report e havi kiadásában ezúttal napjaink kártevőiről kapunk egy remek áttekintő összefoglalót David Harley kutatási főmunkatárstól. A korábbi, klasszikus vírusmeghatározástól mára nagyon eltávolodtak a kártevők, hiszen a fertőzés, önreprodukció és terjedés már gyakorlatilag egyáltalán nem a korábbról ismert módokon történik, hanem gyakran csak spamek mellékleteiben kapjuk a kártevőket, vagy az azokra mutató linkeket.

Maguk a kártevők is sokat változtak az idők folyamán, manapság már a banki trójaiak a legnépszerűbbek, a Zeus és Carberp család számos verziója igyekszik megcsapolni a felhasználók pénztárcáját, számláját. Ismét divatba jöttek az úgynevezett zsaroló kártevők (ransomware), a majd húszéves története során a hosszú szünetet és csendet a pár évvel ezelőtti hamis antivírusok bolygatták meg, mára pedig újabbnál újabb, hamis RIAA fenyegetéstől kezdve rendőrségi zárolást imitáló trójai kártevőig mindennel találkozhatunk.

Ugyancsak jellemző lett a botnetes kártevők tömeges terjedése, amelyek segítségével nem csak az adatok lophatók el a fertőzött számítógépekről, hanem távolról vezérelve különféle, például weblapok elleni elosztott elárasztásos támadásokra (DDoS) is felhasználhatóak, tömeges spam levelek terjesztésére is alkalmasak, így a bűnözők az ilyen fertőzött zombi gépekből álló botnet hálózatokat jellemzően jó pénzért bérbe adják.

Ha megnézzük például az e havi tíz vírust, olyan széleskörű általános kártevő osztályokat találunk, mint az automatikus futtatáson alapuló INF/Autorun vírus, vagy a böngészőt észrevétlenül kártékony linkekre átirányító HTML/ScrInject trójai. A mai kártevők esetében a hangsúly legtöbbször az észrevétlenségen, a rejtőzködésen van.

Azt is megfigyelhetjük, hogy számos híres-hírhedt jelentős kártevő mégsem kerül bele ebbe toplistába, ami abból adódik, hogy egyrészt a felfedezés első szakaszában általában nevesítés nélkül a heurisztikus észlelésen akad fenn, és csak később készülnek olyan pontosított felismerések, melyek specifikusan erre a családra vonatkoznak, illetve az ilyen kártevőket nem nagy számban, hanem gondosan megtervezve célzottan vetik be. Emellett a toplista aktuális helyezettjeinek százalékai jellemzően mindig magasabb értéken állnak, mint amit például a Stuxnet valaha is elért.

Amit tehetünk, a mai kártevő áradat ellen kérdésre nem létezik egyszerű válasz. Az egyik, amit mindenképpen ki kell emelni, az a felhasználói tudatosság fontossága, hiszen a social engineering (megtévesztés) segítségével operálnak igen sok esetben. Ez lehet állítólagos hiányzó videokodek, állítólagos banki vagy csomagküldésről szól értesítő, és a variációk száma végtelen. Ugyancsak jellemző a kéretlen levelek mellékleteiben küldött preparált, sebezhetőséget kihasználó kódot (úgynevezett exploitot) tartalmazó PDF vagy ZIP állományok használata, legutóbb éppen a Telenor norvég központja esett áldozatul ilyen célzott támadásnak. Ez egyben arra is felhívja a figyelmet, hogy vállalati környezetben milyen óriási jelentősége van a hatékony spamszűrésnek.

A védekezéshez mára nem elégséges egy szimpla vírusirtó, hanem olyan többrétegű biztonsági csomag használata ajánlott, amelyik magában foglalja az antivíruson felül a tűzfalat, a viselkedéselemzést, a behatolás védelmet, spamszűrést, kódemulációt, és hasonlókat. Megint csak a vállalati felhasználásra fókuszálva elmondható, hogy az ingyenes, csökkentett képességű antivírusok használata jobb ugyan, mint a semmi, de igazán hatékony védelmet a mai célzott kártevők világában csak az olyan komplett biztonsági megoldások biztosítják, amelyek a legkisebb gyanú esetén képesek azonnali magas szintű technikai támogatással is megfelelni a kihívásoknak. Emlékezetes például, hogy 2012. nyarán a szokatlan netes forgalom elemzése alapján lepleztek le az ESET kutatói egy olyan ipari kémkedésre tervezett kártevőt, amely AutoCAD rajzállományok ellopására, illetve ezek e-mailben Kínába való továbbítására lett kifejlesztve.

Márciusi fontosabb blogposztokat áttekintve megállapítható, hogy minden korábbi árképzést megdöntve sajnos elképesztő árcsökkenés tapasztalható a kártékony kódok feketepiacán. Gyakorlatilag a kártevő terjesztés mindenki számára elérhető közelségbe került, hiszen például bárki egy ezer gépből álló zombihadsereg élére állhat, aki leszurkol ezért 120 USD összeget (nagyjából 27 ezer Forint) - pedig ez alig pár hónapja még majdnem duplája, 200 dollár volt.

Érdekes csalásra irányul a figyelem egy másik posztban. Évek óta ismerős lehet már némelyeknek az az internetes társkeresésbe oltott átverés, ahol néhány jól sikerült virtuális randi után a várva várt első személyes találkozó váratlanul elmarad, és "baleset", egy család tag hirtelen "betegsége" vagy állítólagos halála felborítja a terveket, és a behízelgő modorú "áldozat" anyagi elsősegélyt kér az újdonsült párjától. Ám a jószívű naivitás itt igazi ballépés, mert az alig ismert partner örökre eltűnik a kicsalt pénzzel, és bottal üthetjük a nyomát.

Végül, de nem utolsósorban az is terítékre került, hogy a kezdeti klasszikus botnetek milyen ötletes állomásokon keresztül változtatták vezérlő (C&C) szervereiket. Itt érdemes kiemelni azt az esetet, mikor 2009-ben Twitter posztok RSS feedjei is szerepeltek, mint vezérlők, de volt példa a LinkedIn, JPG képállomány vagy a Microsoft Word 2007 dokumentum botnet irányításra való felhasználásra is. Ezúttal egy megosztani, szinkronizálni képes népszerű jegyzetkezelő alkalmazás esett áldozatul, ugyanis szakértők egy olyan hátsóajtót telepítő trójai kártevőt azonosítottak, amely Evernote account segítségével képes adatokat lopni.

Vírustoplista

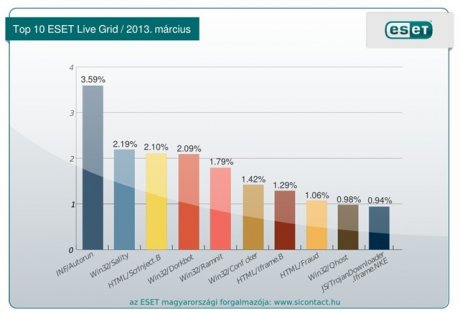

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2013. márciusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 17.45%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag oldalán.

1. INF/Autorun vírus

Elterjedtsége a márciusi fertőzések között: 3.59%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

2. Win32/Sality vírus

Elterjedtsége a márciusi fertőzések között: 2.19%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve Registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.eset.eu/encyclopaedia/sality_nar_virus__sality_aa_sality_am_sality_ah

3. HTML/ScrInject.B trójai

Elterjedtsége a márciusi fertőzések között: 2.10%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

4. Win32/Dorkbot féreg

Elterjedtsége a márciusi fertőzések között: 2.09%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

5. Win32/Ramnit vírus

Elterjedtsége a márciusi fertőzések között: 1.79%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

6. Win32/Conficker féreg

Elterjedtsége a márciusi fertőzések között: 1.42%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

7. HTML/Iframe.B.Gen vírus

Elterjedtsége a márciusi fertőzések között: 1.29%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

8. HTML/Fraud trójai

Elterjedtsége a márciusi fertőzések között: 1.06%

Működés: A HTML/Fraud.BG egy olyan trójai, amely ellopja a fertőzött számítógépről a bizalmas adatokat. Ehhez első lépésben egy váratlanul megjelenő ablakban a trójai megkéri a felhasználót, hogy vegyen részt egy rövid felmérésben. Ehhez - például valamilyen nyeremény kilátásba helyezésével - azt is eléri, hogy a felhasználó önként megadja és kitöltse a személyes adatait, például nevet, telefonszámot, e-mailcímet. Működése során a trójai megkísérli az összegyűjtött személyes információkat elküldeni egy távoli számítógépre, ehhez a HTTP protokollt veszi igénybe. Bővebb információ: http://www.virusradar.com/en/HTML_Fraud/detail

9. Win32/Qhost trójai

Elterjedtsége a márciusi fertőzések között: 0.98%

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

Bővebb információ: http://www.virusradar.com/en/Win32_Qhost.PEV/description

10. JS/TrojanDownloader.Iframe.NKE trójai

Elterjedtsége a márciusi fertőzések között: 0.94%

Működés: A JS/TrojanDownloader.Iframe.NKE trójai módosítja a böngészőklienst, és önhatalmúlag átirányítja a találatokat különféle kártékony programokat tartalmazó rosszindulatú weboldalakra. A trójai kártevő kódja leggyakrabban a weboldalak HTML beágyazásában található.

Bővebb információ: http://www.virusradar.com/JS_TrojanDownloader.Iframe.NKE/description

Kapcsolódó cikkek

- ESET Endpoint Security szoftver, Android alapú eszközökre

- Univerzális védelem a mobil eszközökre, az okostelefontól az okos TV-ig

- Lopásgátlóval felszerelt ESET NOD32 Antivirus 6 és ESET Smart Security 6

- ESET: Böngészőn keresztül támadnak a vírusok!

- Kaspersky Internet Security 2013: 100%-os védelem

- 46 vírusirtót és tűzfalat törtek fel egyszerű technikával

- Kilenc hónapja nem talál legyőzőre az Autorun

- ESET új generációs védelem már Mac-re is

- 2012. legérdekesebb számítógépes átverései, kártevői, támadásai

- Új ESET NOD32 Antivirus a közösségi média veszélyeire specializálva