A Kaspersky Lab lerántja a leplet a Turla kiberkémkedési kampány titkairól

A Turla, más néven Snake vagy Uroburos az egyik legfejlettebb jelenleg is folyó kiberkémkedési kampány. Amikor az első kutatási eredményeket publikálták róla, még nem volt világos, hogy az áldozatok miképpen fertőződnek meg. A Kaspersky Lab legújabb kutatása rávilágít arra, hogy az Epic az első fázisa a Turla áldozatokat megfertőző mechanizmusának.

Az Epic projekt legalább 2012 óta fut, legnagyobb aktivitása 2014 januárjában-februárjában volt megfigyelhető. A Kaspersky Lab legutóbb 2014. augusztus 5-én észlelte egyik felhasználójának a megtámadását.

Áldozatok

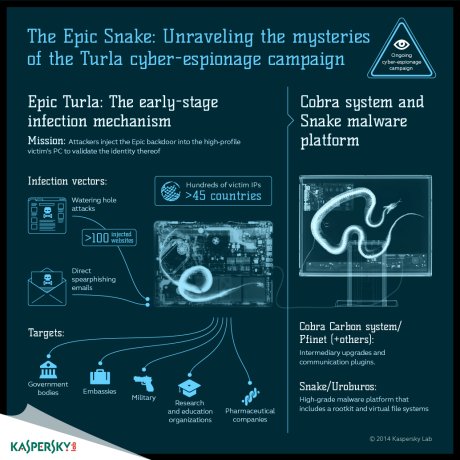

Az Epic célpontjai a következő kategóriákba sorolhatók: kormányzati szervezetek (belügyminisztériumok, gazdasági és kereskedelmi minisztériumok, külügyminisztériumok, hírszerző hivatalok), nagykövetségek, katonaság, kutatási és oktatási intézmények, valamint gyógyszeripari vállalatok.

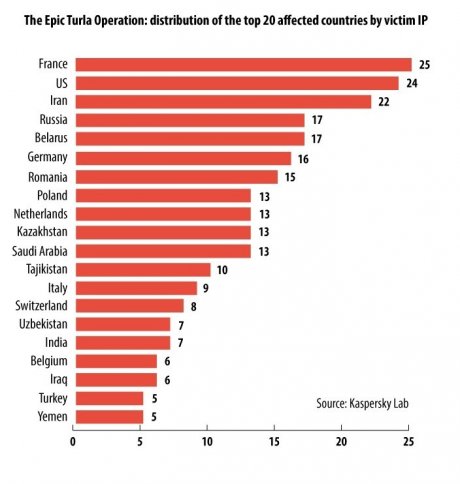

A legtöbb áldozat a Közel-Keleten és Európában található, de a kutatók számos célpontot azonosítottak más régiókban is, többek között az Egyesült Államokban. A Kaspersky Lab szakértői több száz áldozat IP címét találták meg több mint 45 országban, a listavezető Franciaország.

A támadás

A Kaspersky Lab kutatói felfedezték, hogy az Epic Turla üzemeltetői nulladik napi sérülékenységek kihasználásával, pszichológiai manipulációval és watering hole technikákkal –vagyis az áldozatokat érdeklő weboldalak feltörésével és azokon rosszindulatú kód elhelyezésével – fertőzték meg áldozataikat. Összesen több mint 100 feltört webhelyet (watering hole-t) találtak a vállalat szakértői, és például a fertőzött spanyolországi webhelyek közül sok tartozott a helyi kormányhoz.

Valahányszor egy gyanútlan felhasználó megnyit egy rosszindulatúan módosított PDF fájlt egy sebezhető rendszeren, a számítógép automatikusan megfertőződik, lehetővé téve a támadó számára, hogy azonnali és teljes ellenőrzést szerezzen a célba vett rendszer felett.

Miután a felhasználó megfertőződött, az Epic backdoor (hátsó ajtó) azonnal kapcsolatba lép a parancs és vezérlő (C&C) szerverrel, és elküld egy csomagot az áldozat gépére vonatkozó rendszerinformációkkal. Ennek alapján a támadók egy előre konfigurált parancsfájlt küldenek vissza, amely végrehajtandó utasításokat tartalmaz. Emellett a támadók feltöltenek oldalirányú mozgást megvalósító eszközöket is. Ezek között megtalálható egy speciális billentyűzetleütés-rögzítő eszköz, egy RAR archiváló és olyan szokványos segédprogramok, mint a Microsoft-féle DNS lekérdező eszköz.

A Turla első szakasza

Az elemzés során a Kaspersky Lab kutatói megfigyelték, hogy a támadók az Epic malware-t egy fejlettebb backdoor telepítésére is használják, amely “Cobra/Carbon rendszer”, illetve egyes antivírus termékek által “Pfinet néven” ismert. Egy idő után az Epic implantátum segítségével frissítették a Carbon konfigurációs fájlját más C&C szerverekhez. A két backdoor működtetéséhez szükséges egyedi ismeretek a közöttük lévő világos és közvetlen kapcsolatra utalnak.

„Érdekesek a Carbon rendszer konfigurációs frissítései, mivel ez egy, a Turla fenyegetéshez kapcsolódó másik projekt, ami azt sugallja, hogy egy többlépcsős fertőzéssel állunk szemben. A művelet az Epic Turla-val kezdődik, amely megveti a lábát az áldozat gépén, és ellenőrzi, hogy valóban kiemelt célpontról van-e szó. Ha az áldozat érdeklődésre tart számot, a malware-t a teljes Turla Carbon rendszerre fejlesztik fel” – mondta Costin Raiu, a Kaspersky Lab globális kutató és elemző csapatának igazgatója.

A Turla felépítése:

· Epic Turla/Tavdig: A kezdeti szakasz fertőzési mechanizmusa

· Cobra Carbon rendszer/Pfinet: közbenső frissítések és kommunikációs pluginek

· Snake/Uroburos: fejlett malware platform, amely rootkitet és virtuális fájlrendszert tartalmaz

Nyelvhasználat.

A Turla mögött álló támadók egyértelműen nem angol anyanyelvűek, vannak jelek arra vonatkozólag, hogy honnan származhatnak. Így például a backdoor programok egy részét orosz nyelvű rendszeren kompilálták. Ráadásul az egyik Epic backdoor belső elnevezése “Zagruzchik.dll”, ami oroszul “rendszerbetöltő programot” jelent. Végül az Epic vezérlőpaneljét az 1251-es nyelvi kódlapra állították be, amely a cirill karakterek megjelenítésére használatos.

Kapcsolat más fenyegetéssel

2014 februárjában a Kaspersky Lab szakértői felfedezték, hogy a Miniduke néven ismert kiberkémkedési kampány üzemeltetői ugyanazt a webshellt használják a fertőzött webszerverek kezelésére, mint az Epic Turla csapata.

Kapcsolódó cikkek

- Nagy kockázatot jelent az IT stratégia mellőzése

- Életnaplózás, bioszenzorok, geolokáció – Milyen veszélyeket rejt önkövető tevékenységünk?

- Kaspersky Lab: gyorstippek a biztonságos nyaraláshoz

- A Crouching Yeti kiberkémkedési kampányban eddig 100 szervezet érintett

- A vállalkozások 12 százalékát éri célzott támadás

- Kockázati tényezők a felhőszolgáltatásoknál

- Nemzetközi akció a Gamover Zeus kiberbűnözői hálózat gyengítésére

- Új Android és iOS mobil malware-t fedeztek fel

- Hogyan gondoskodjunk a bankkártyánk védelméről?

- Ingyenes Facebook alkalmazással rukkolt elő a Kaspersky

Biztonság ROVAT TOVÁBBI HÍREI

Ki vigyáz az adataidra, ha te nem? – a magyarok 90 százalékánál már próbálkoztak online csalók, adathalászok

Találkoztál már az online térben adathalászokkal? Estél már áldozatául vírusoknak, hackereknek? Ismered az online veszélyeket és védekezel is ellenük? Az ESET biztonsági szoftverek hazai forgalmazója, a Sicontact Kft. 2024 októberében ezeket a kérdéseket tette fel generációs attitűdkutatása során. Jó hír, hogy az online veszélyek ismertsége egyre magasabb és egyre többen védekeznek a tudatosság mellett védelmi szoftverekkel is – de még bőven van tennivalónk.