Zsaroló kártevők és túlterheléses támadások az év elején

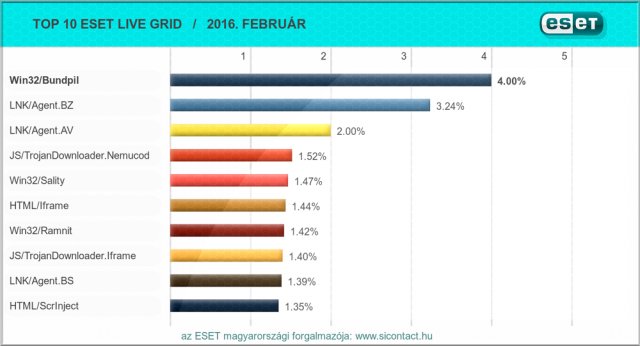

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes kártevők toplistáját, amelyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2016 februárjában, immár több mint fél esztendeje a Win32/Bundpil féreg vezeti a mezőnyt, így a korábbi maratoni csúcstartó Conficker féreg és az Autorun vírus távozával akár lassan új trónkövetelővé válhat.

Az ESET telemetriai rendszerében Európában, Észak-Amerikában, Ausztráliában illetve Japánban a JS/TrojanDownloader.Nemucod folyamatosan erősödő intenzív aktivitását észlelték, amelynek oka, hogy jelenleg éppen a Locky és a TeslaCrypt titkosító zsaroló kártevők terjesztésében vesz részt. Emiatt a szakértők figyelmeztetnek, hogy ne nyissunk meg ismeretlen feladótól származó e-mail mellékleteket, folyamatosan frissítsük rendszerünket a hibajavító foltokkal, legyen naprakész a vírusvédelmünk, és pótolhatatlan dokumentumainkról rendszeresen készítsünk mentést külső adathordozóra.

Az erősödő aktivitásnak köszönhetően így rövid szünet után visszatért a toplistára a JS/TrojanDownloader.Nemucod trójai, ezúttal egyből az előkelő negyedik helyre. Működését tekintve a kártevő HTTP kapcsolaton keresztül további kártékony kódokat igyekszik letölteni a megfertőzött számítógépre. A program egy olyan URL listát is tartalmaz, amelynek link hivatkozásait végiglátogatva különféle kártevőket próbál meg letölteni ezekről a címekről, majd végül a kártékony kódokat a gépen le is futtatja.

Az ESET Radar Report e havi kiadásában ezúttal arról esik szó, hogy DDoS incidensek egyre gyakoribbakká váltak. Legutóbb az ír nemzeti lottó és ír kormányzati oldalak szenvedtek el túlterheléses támadásokat. Ilyenkor éppen az elosztott jelleg miatt néha roppant nehéz beazonosítani a támadásban szereplő gépeket, illetve az akció mögött meghúzódó valódi irányítókat.

Mint arról korábban már beszámoltunk, nem csak titkosítás miatt szedhetnek a bűnözők váltságdíjat, hanem az ilyen elosztott internetes túlterheléses támadás (DDoS, distributed denial-of-service) is egyre gyakoribb fenyegetés. Például a ProtonMail elleni zsarolásos DDoS támadásnál 6000 dolláros, mintegy 1.7 millió forintos váltságdíjat követeltek. A tavalyi év végén pedig ismeretlen támadók három görögországi bankot fenyegettek meg a DDoS támadással, cserébe pedig 20 ezer Bitcoint, azaz körülbelül 7 millió Eurót (hozzávetőlegesen 2.1 milliárd forint) összeget követeltek. A bankok egységesen nem fizettek, és a támadóknak pár órára valóban sikerült blokkolniuk a banki webfelületek elérhetőségét.

Biztonsági szakértők arra figyelmeztetnek, hogy az ilyen úgynevezett DD4BC (DDoS For BitCoin) "üzletág" terjedése miatt a kritikus infrastruktúrákat üzemeltető vállalatok, pénzintézetek, utazási irodák, szerencsejátékban érdekelt cégek, és a hotelek is aggódhatnak, illetve fel kell készülniük az ilyen jellegű incidensek kivédésére. A hétköznapi felhasználóknak pedig az lehet fontos, hogy számítógépük védelme egyben azt is jelenti, hogy nem fertőződnek meg olyan botnetes kártevővel, amelynél viszont a zombi áldozat kompromittált rendszerét a távoli támadók észrevétlenül használhatják fel különféle kártékony tevékenységekre is. Így például a fertőzött gépeken nem csak spameket küldhetnek át a tulajdonos tudta nélkül, hanem az említett DDoS akciókban is fel tudják használni ezeket.

Az antivirus blog februári fontosabb blogposztjai között először arról tettünk említést, hogy egy oroszországi csapatnál potom 5 dollárért bombariadót lehetett rendelni, ami az iskolások körében lehet hogy még viccesen hangzik, ám ez nem olyan dolog, amivel jó viccelni. A Putyin képpel díszített Evacuator 2k16 nevű twitterfiók munkahelyekre, sporteseményekre is rendelhető bombariasztást kínált kizárólag Bitcoin ellenében történő fizetéssel, mindezt nyíltan hirdetették az interneten.

Szó volt még arról is, hogy adathordozóink a modern technológiának köszönhetően egyre kisebbek és egyre több adatot tudunk tárolni rajtuk, ami a sok előny mellett egy óriási hátrányt is magában hordoz. Egyetlen apró észrevétlen mozdulattal vagy egy kis figyelmetlenséggel is óriási mennyiségű adatot tudunk elveszíteni, amely komoly anyagi károkat is okozhat nekünk. Egy közel 2000 fős hazai felmérésből kiderült, hogy a válaszadók harmada vesztett már el adathordozót.

Emellett beszámoltunk arról is, hogy ha valaki éppen február 20-án töltötte le a Linux Mint telepítő csomagját a hivatalos oldalról, akkor a szokásos ingyenes, nyíltforráskodú operációs rendszeren felül ezúttal valami egyebet is kapott, aminek biztosan nem fog örülni: ugyanis aznap egy hátsóajtó is szerepelt a hackerek által feltört és módosított ISO állományban.

Megírtuk, hogy az ESET szakértői az utóbbi 7 hónap alatt több mint háromszáz pornóoldalakra vezető rosszindulatú alkalmazást (porn clicker) fedeztek fel a Google Play áruházban. Átlagosan heti 10 kártevő jut át a Google rostáján, amelyet 3600-an le is töltenek.

Végül, de nem utolsósorban arról is beszámoltunk, hogy a bizalmas betegadatokkal dolgozó egészségügyi számítógépek közül sajnos többen is áldozatul estek a zsaroló kártevőnek, tulajdonképpen szinte az a csoda, hogy csak most.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2016. februárban a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 19.23%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. Win32/Bundpil féreg

Elterjedtsége a februári fertőzések között: 4.00%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

02. LNK/Agent.BZ trójai

Elterjedtsége a februári fertőzések között: 3.24%

Működés: Az LNK/Agent.BZ trójai szintén egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.BZ/detail

03. LNK/Agent.AV trójai

Elterjedtsége a februári fertőzések között: 2.00%

Működés: Az LNK/Agent.AV trójai egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AV/description

04. JS/TrojanDownloader.Nemucod trójai

Elterjedtsége a februári fertőzések között: 1.52%

Működés: A JS/TrojanDownloader.Nemucod trójai HTTP kapcsolaton keresztül további kártékony kódokat igyekszik letölteni a megfertőzött számítógépre. A program egy olyan URL listát is tartalmaz, amelynek linkhivatkozásait végiglátogatva különféle kártevőket próbál meg letölteni ezekről a címekről, majd végül a kártékony kódokat a gépen le is futtatja.

Bővebb információ: http://www.virusradar.com/en/JS_TrojanDownloader.Nemucod/detail

05. Win32/Sality vírus

Elterjedtsége a februári fertőzések között: 1.47%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

06. HTML/Iframe vírus

Elterjedtsége a februári fertőzések között: 1.44%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott kártékony URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

07 Win32/Ramnit vírus

Elterjedtsége a februári fertőzések között: 1.42%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

08. JS/TrojanDownloader.Iframe trójai

Elterjedtsége a februári fertőzések között: 1.40%

Működés: A JS/TrojanDownloader.Iframe trójai módosítja a böngészőklienst, és önhatalmúlag átirányítja a találatokat különféle kártékony programokat tartalmazó rosszindulatú weboldalakra. A trójai kártevő kódja leggyakrabban a weboldalak HTML beágyazásában található.

Bővebb információ: http://www.virusradar.com/JS_TrojanDownloader.Iframe.NKE/description

09. LNK/Agent.BS trójai

Elterjedtsége a februári fertőzések között: 1.39%

Működés: Az LNK/Agent.BS trójai szintén egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.BS/detail

10. HTML/ScrInject trójai

Elterjedtsége a februári fertőzések között: 1.35%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

Kapcsolódó cikkek

- Kerülje el a zsarolóvírus-támadásokat!

- Internetkapcsolat nélkül is ellophatják az adatokat a számítógépről

- Terjed az adat-túszdráma

- Új év, új remények: búcsú egy nagy öregtől

- A BlackEnergy célzott adathalász kampány ukrán szervezeteket támad

- Szabaduljon meg a PUP-jától!

- Vírusok, veszélyek és kockázatok tavaly és idén

- 30 éves a Brain vírus

- Újabb kibertámadás Ukrajnában

- A top 10 listában a mobil banki fenyegetések

Színes ROVAT TOVÁBBI HÍREI

Utazási konferencia az Angyalok városában

Egy új tévé színt visz a mindennapokba

Ma már nemcsak azért vásárolunk televíziót, mert a sugárzott műsorokat szeretnénk nézni, hanem mert a forradalmian új készülékek számtalan lenyűgöző funkcióval lettek ellátva. Hozzájárulnak ahhoz, hogy magasabb szintre emeljük a tévézés élményét.

A múlt feltárása, a jövő segítségével!

Kevés izgalmasabb terület létezik a régészetnél. Vajon mi rejtőzik a régi idők, épületek falai mögött? Felfedezések, meglepetések sokasága, amire nem igazán lehet felkészülni. Egy ilyen terepmunkát azonban nem lehet csak úgy, ásóval elvégezni, és még Indiana Jonesnak is óriási segítség egy-egy digitális, innovatív, 21. századi eszköz!

Megéri-e az elektromos autózás?

Az elektromos autók használata ugyan már nem új keletű dolog, mégis még mindig nagyon megosztó témának számít. Vannak megrögzött ellenzői és szinte már vallásos áhitattal tisztelői is ennek a közlekedési eszköznek, de az igazság vélhetően valahol a kettő között lesz. Nagyban múlik ugyanis sok dolog azon is, hogy milyen felhasználói szokásaid vannak a mindennapokban. A következő cikkben azonban összegyűjtöttük az elektromos autózás néhány pozitívumát.

Mire jók a chatbotok?

Éjjel-nappal elérhető chates ügyfélszolgálatot fenntartani igen költséges. A legtöbb weboldal számára nem is érné meg. Van azonban egy módszer, amivel jelentősen lehet növelni a felhasználói élményt, mégpedig chatbot használatával.