Kibertámadások modellezése éles környezetben, ahogy a kiberbűnözők tennék

Az IT hálózatok támadhatósága gyakorta nem a szakemberek felkészületlenségéből vagy az eszközparkok fejlentlenségéből ered. A sérülékenységek nagyszámú jelenléte mellett egyszerűen lehetetlenség megtalálni minden behatolási pontot, ha több száz oldalas jelentések közül kell kiszűrni.

A sérülékenységi vizsgálatoknak sokféle vállfaja létezik, ám minden esetben célszerű komplex megoldásban gondolkodni, ami az egész hálózatot és a kapcsolódó eszközöket is vizsgálja. A tesztelést követően pedig szükségszerű validálást végezni, aminek segítségével megállapíthatóak a valóban kiaknázható hiányosságok. Ez azt jelenti, hogy a terjedelmes jelentés nagy részét olyan hibák teszik ki, amik ugyan sérülékenységeknek tűnnek, ám gyakorlatilag ezeken a pontokon nem lehetséges bejutni a rendszerbe vagy adatokhoz hozzáférni, ezek a fals pozitívek.

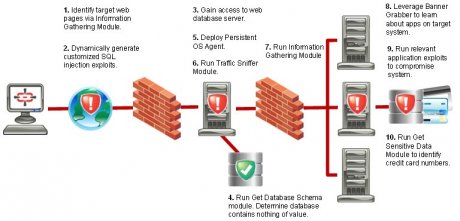

Ha a validálás megtörtént, a hibajelentések száma is töredékére csökken. Ezután már érdemben elkezdhető a valós rések „betömése”. Az egyik legfejlettebb penetrációs sérülékenységi vizsgáló a Core Impact Pro, ami ipari exploitok segítségével deríti fel a biztonsági réseket a pajzson. Számtalan kormányzati szerv és nagyvállalat használja, ugyanis nem kizárólag tűzfalakon, mobileszközökön, webes alkalmazásokon, vezetékes és vezeték nélküli hálózatokon képes felfedezni a hiányosságokat, hanem más sérülékenységi vizsgáló szoftverek (pl. Nessus vagy Acunetix) eredményeit is validálni tudja.

A BlackCell IT Security csapata demonstrálja majd a Core Impact Pro exploitjainak működését kölönböző platformokon, hálózati és kliens oldalon egyaránt, valamint Varga-Perke Bálint tart előadást „A cél szentesíti az eszközt - Automatizált behatolás tesztelési eszközök értékelése” címmel.

Az interaktív előadás ingyenesen látogatható, ám regisztrációhoz kötött, amit a következő linken lehetséges megtenni:

https://www.eventbrite.com/e/informatikai-rendszerek-automatizalt-penetracios-tesztelese-tickets-7881368385?aff=eorg

Kapcsolódó cikkek

- Világszerte 118 kiberbűnözőt vettek őrizetbe

- Bankkártyaadatokat csalnak ki a Facebookon

- Harmadával nőtt a kibertámadások száma

- Hackerek behatoltak az amerikai külügyminisztérium e-mail-rendszerébe

- Szállodákban cégvezetők után kémkedik a Darkhotel, de kivédhető

- Példa nélküli kibertámadások érték a katalán kormányzat internetes rendszerét

- Durvul a kibercsata

- Nem lehetetlen feladat a vállalati adatok védelme

- Orosz hackerek a magyar kormány számítógépes rendszerébe is betörtek?

- Gyanús kibertevékenységet észleltek a Fehér Ház komputerhálózatán