Új tanfolyam a számítógépes csalások felderítésére

Együttműködik a Deloitte és a NetAcademia

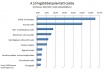

Az internetes bűnözéssel foglalkozó Internet Crime Complaint Center (IC3) honlapjára 2008-ban összesen 275 284 panaszos beadvány érkezett, a különféle csalások áldozatai összesen 264,6 millió dolláros kárról számoltak be. „Külföldön bevett gyakorlat, hogy jelentik a számítógéppel elkövetett csalásokat, nálunk azonban még kevésbé jellemző. Sok esetben nem is derül fény a visszaélésre, így egyelőre nem ismert pontosan a hasonló jellegű bűncselekmények száma, de tapasztalataink alapján Magyarországon is egyre gyakoribbak az efféle visszaélések” – magyarázza Barta Csaba, a Deloitte Zrt. IT biztonsági tanácsadója.

A köz- és a magánszféra egyaránt veszélyeztetett

„Mind a magán-, mind a közszférában előfordulnak ilyen típusú bűncselekmények. Az üzleti életben az esetek többségében ’házon belül’ folyik le a vizsgálat, és nem feltétlenül van büntetőjogi következménye, belső munkatárs esetén inkább a munkaviszony megszüntetése jellemző. A közszférában felfedett visszaélések általában nagyobb médiavisszhangot kapnak, és nagyobb arányban van büntetőjogi következményük is” – mondja a szakember. A vizsgálatot általában a helyi IT-biztonsági csapat végzi el. Ha azonban az eset felderítése túlmutat a belső szakemberek képességein vagy erőforrásain (vagy akár a csapat valamely tagjával kapcsolatos), illetve ha jogi útra terelődik az ügy, külső computer forensic szakértőre van szükség.

Sok a rabló, kevés a pandúr

„Annak ellenére, hogy a számítógépes bűnözés egyre nagyobb méreteket ölt, és újabb és újabb területeket ’hódít’ meg, hazánkban eddig nem létezett magyar nyelvű computer forensic képzés – mondta Fóti Marcell, a NetAcademia Oktatóközpont ügyvezetője. – Ezért döntöttünk úgy, hogy a Deloitte-tal közösen elindítjuk az EC-Council Computer Hacking Forensic Investigator tanfolyamát, melynek legújabb, 4-es verziója Európában először nálunk lesz elérhető.”

„A tanfolyam célja, hogy ezt a viszonylag szerteágazó területet összefogja és bemutassa az ehhez kapcsolódó hazai és a nemzetközi jogi szabályozást, az egyes bűncselekménytípusokkal együtt. Szeretnénk azt is körbejárni, hogy milyen jogi akadályai lehetnek a forensic vizsgálatoknak, és hogy milyen előzetes feltételeket kell kialakítani ahhoz, hogy egy ilyen vizsgálat a leghatékonyabb legyen” – mondja dr. Vízi Linda a Deloitte Zrt. IT biztonsági csapatának jogi szakértője.

A kurzuson – melyből az érdeklődők már ízelítőt kaphattak az idei Ethical Hacking konferencián – a számítógép felhasználásával vagy számítógépes rendszer ellen elkövetett bűncselekmények felderítését ismerhetik meg a hallgatók. Ide tartozhatnak például az adatszivárgással kapcsolatos esetek, a számítógépes betörések, hackertámadások, a zsaroló üzenetek vagy az illegális CD-, DVD-másolatok készítésének vizsgálata. A résztvevők ezen felül megismerkedhetnek például a forensic-kel kapcsolatos, nemzetközi bíróságok által is elfogadott eljárásrendekkel, a szükséges hardverekkel és szoftverekkel, a hálózati eszközök és forgalom forensic vizsgálatával, törölt adatok visszaállításával.

Törölt adatok visszaállítása? Hogyan? Honnan?

Az elkövetők rendszerint törekszenek a nyomaik eltüntetésére. Ennek során a leggyakoribb a terhelő adatokat, képeket tartalmazó állományok törlése. Emiatt a visszaállított adatok sok esetben bizonyítékot jelentenek az elkövetővel szemben. Az összetettebb állományformátumok (pl. Microsoft Word vagy Excel) olyan információkat is tartalmazhatnak, amelyek alapján fény derülhet arra, hogy a bennük tárolt adatokat ki, mikor, melyik számítógépen hozta létre, módosította, nyomtatta ki.

Az adatok „törlése” nem minden esetben jelenti az adatok tényleges megsemmisülését. Az operációs rendszerek a törlés elvégzésének gyorsítása érdekében (pl. több száz állomány egyidejű törlése) nem minden esetben végzik el az adatok tényleges eltávolítását az adathordozóról, csak a saját nyilvántartásukban jelzik, hogy az adat által foglalt terület üressé vált. Ez a megoldás nagyban segíti a teljesítmény növelését, azonban az adatok ott maradnak az adathordozón és mindaddig hozzáférhetőek, amíg az őket tartalmazó (már üresnek jelölt) területre más állományok nem íródnak.

A visszaállítás során az elsődleges probléma, hogy az adatok az adathordozón nem folytonosan helyezkednek el: a szétszórt „darabokból” kell újra összeállítani az eredeti állományt. A probléma megoldására sok módszer ismert, a teljes visszaállítás azonban nem minden esetben lehetséges.

Barta Csaba computer forensic előadásának felvétele itt érhető el.

Kapcsolódó cikkek

- A digitális táblák beszerzése még az idén befejeződhet

- Sun specializációk és oktatási anyagok az Oracle PartnerNetwork-ben

- Legbiztosabb a még nem is létező szakma

- Egységes digitális tananyag informatikus hallgatóknak

- Magyarországi győztes az INFOPROG 2010 versenyen

- Multifunkciós egyetemi kártya lesz Debrecenben

- A magyar hekker átsétál a falon

- Megújult formában, új tartalommal jelentketik a Mindentudás Egyeteme

- Ethical Hacking konferencia: A digitális tojásvadászattól a netes vakrepülésig

- Piacvezető lett a NetAcademia

IT ROVAT TOVÁBBI HÍREI

Új törvény szabályozza a kiberbiztonságot

A Parlament elfogadta a kiberbiztonsági szabályozás új keretrendszerét, a Magyarország kiberbiztonságáról szóló törvényt. A jogszabály új kötelezettségeket is ró az érintett vállalatokra – hívja fel a figyelmet a Baker McKenzie nemzetközi ügyvédi iroda. A jogszabálynak meg nem felelő cég akár 10 millió eurós bírsággal nézhet szembe.

Minden századik magyart érintett már idén pénzügyi csalás – mutatjuk, hogyan úszhatod meg!

Egyre kifinomultabb pénzügyi csalásokkal szemben kell felkészülni. Ez csak akkor lehet eredményes, ha a felhasználók is tudatosabbak, és nem engednek a csalók trükkjeinek.

Karácsony körül is fokozottan figyeljünk a biztonságra

Közelegnek az ünnepek, készülünk a pihenésre, de még egy utolsó hajrá vár valószínűleg mindenkire. Fontos, hogy ilyenkor vigyázzunk magunkra és telefonunkra is, a HONOR pedig pár egyszerű, de a biztonság szempontjából kifejezetten hasznos tippel próbálja segíteni a felhasználókat.

A K&H élen jár az IT hatékonyság mérésében

A banki szektorban egyedülálló módszerrel monitorozza fejlesztéseit és méri az IT fejlesztések hatékonyságát a K&H. Ezt a tevékenységét saját maga, házon belül látja el, amivel szintén egyedülállónak számít a piacon. Az ún. Fast Function Point módszertan segítségével a K&H folyamatosan feltárja a fejlesztési folyamatok és rendszerek optimális működésére épülő fejlesztési pontokat, a költséghatékonyságot és a projektek komplexitását, ezzel lehetőséget adva, hogy szakemberei innovatív fejlesztéseket valósítsanak meg a visszajelzések alapján.

Ki vigyáz az adataidra, ha te nem? – a magyarok 90 százalékánál már próbálkoztak online csalók, adathalászok

Találkoztál már az online térben adathalászokkal? Estél már áldozatául vírusoknak, hackereknek? Ismered az online veszélyeket és védekezel is ellenük? Az ESET biztonsági szoftverek hazai forgalmazója, a Sicontact Kft. 2024 októberében ezeket a kérdéseket tette fel generációs attitűdkutatása során. Jó hír, hogy az online veszélyek ismertsége egyre magasabb és egyre többen védekeznek a tudatosság mellett védelmi szoftverekkel is – de még bőven van tennivalónk.